'언더그라운드' 랜섬웨어 갱단 '묻지마' 타깃 공격

- 국가와 산업, 기업 규모 상관없이 기업 표적 공격...전세계 확산 추세

- 로컬 환경서 남은 흔적만으론 복호화 할 수 없도록 랜섬웨어 설계

언더그라운드(Underground) 랜섬웨어 갱단이 대한민국을 포함, 전세계 산업 기업들을 타깃으로 랜섬웨어 공격을 가하고 있다. 기업과 기관의 각별한 주의가 요구된다.

언더그라운드 조직의 랜섬웨어는 2023년 7월 초에 처음 확인됐다. 이후 활동이 알려지지 않았다가, 2024년 5월 새로운 DLS(Dedicated Leak Sites)가 알려지면서 활동을 계속 이어온 것으로 확인됐다. 다른 랜섬웨어 갱단과 같이 감염된 시스템의 파일을 암호화하고 피해 기업의 민감 데이터를 탈취한다. 몸값이 지불되지 않는 경우 데이터를 공개한다.

언더그라운드 랜섬웨어 갱단 피해 기업 명단에는 아랍에미리트, 미국, 프랑스, 스페인, 호주, 독일, 슬로바키아, 대만, 싱가포르, 캐나다, 한국 등 다국적 기업들이 포함돼 있다. 산업별로는 건설, 인테리어, 제조, IT 등 다양한 분야의 기업들이 피해를 입었다.

연간 매출 규모도 2천만 달러에서 6억5천만 달러에 이르기까지 규모를 가리지 않는다.이 랜섬웨어 그룹은 국가와 산업, 기업 규모에 상관없이 광범위한 기업들을 표적으로 삼고, 전세계적으로 확산되는 추세다.

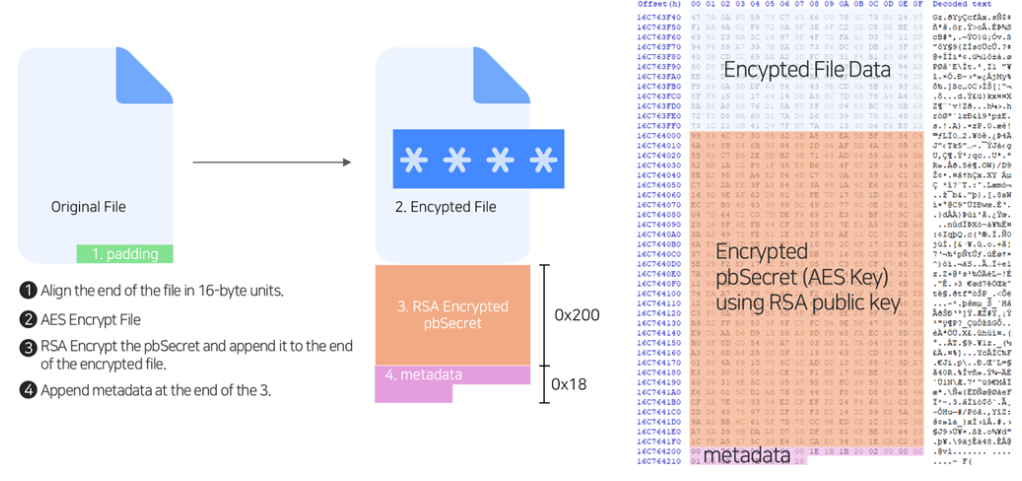

랜섬웨어는 난수 생성(RNG) 알고리즘과 AES 대칭키 암호화, RSA 비대칭키 암호화 기법을 조합해 파일을 암호화한다. 암호화된 각 파일은 서로 다른 AES 키를 사용한다. 해당 키 관련 정보는 파일의 끝부분에 추가로 삽입된다.

특징은 파일 암호화 작업 이후 별도로 네트워크 통신 행위가 발생하지 않는다. 즉, 공격자는 로컬 환경서 남은 흔적만으론 복호화를 진행할 수 없도록 랜섬웨어 악성코드를 설계한 것이다.

AES 관련 정보를 암호화할때 사용되는 RSA 공개키는 악성코드 내부에 하드코딩이 사전에 돼 있었다. 공격자가 암호화된 파일을 복호화할 경우 RSA 개인키를 이용해 AES 키를 복호화할 수 있다. 즉, 공격자는 별도 C2 통신 없이 파일만 확보하면 복호화 과정을 진행할 수 있다.

파일 크기에 따라 저용량, 일반, 대용량 파일로 구분된다. 저용량 파일 경우 파일 전체를 암호화하지만 크기가 큰 파일일수록 파일의 맨 위, 아래와 중간 부분은 일정 크기만큼 갭을 둔다. 암호화하는 스트라이프(Stripe) 방식을 사용한다.

랜섬노트에선 데이터 암호뿐 아니라 보안 취약점 진단, 보안 강화 조언, 데이터 복구 지원 등 추가 서비스 제공을 홍보한다. 토르(Tor) 사이트 URL과 로그인 정보를 제공하고, 이 사이트에서 협상이 가능하도록 했다.

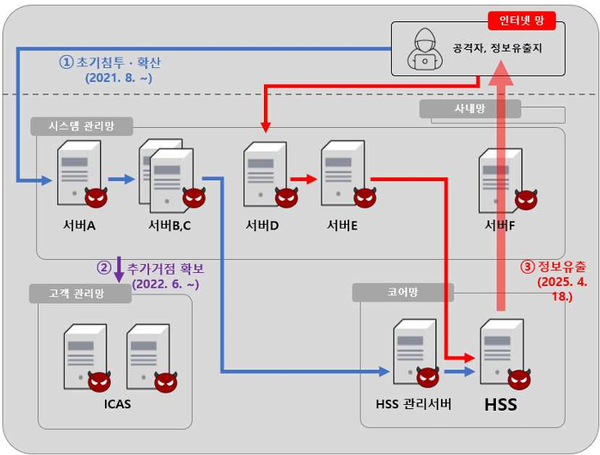

또한, 랜섬노트는 공격 대상 시스템 IP와 탈취된 정보에 관한 문구가 악성코드 내부에 사전에 삽입돼 있는 게 확인됐다. 이는 곧, 랜섬웨어 실행 이전에 이미 시스템 침해가 이뤄졌음을 의미한다.

공격자는 사전 정찰을 통해 특정 PC를 공격 대상으로 선정하고, 맞춤형으로 변형된 랜섬웨어를 유포한다. 이 랜섬웨어 악성코드는 무차별적인 대규모 유포보다는 사전 침투, 정보 수집, 대상 지정, 맞춤형 랜섬웨어 배포라는 고도화된 공격 절차를 따른다.

이에 대해 안랩은 "랜섬웨어에 대비해 중요 데이터를 서비스망과 분리된 오프사이트에 백업하고, 백업 저장소에 대한 접근 통제 및 정기적인 복구 훈련을 수행해야 한다"며 "백업 시스템 자체 보안성과 복구 가능성을 확보하는 전략적 대응이 필수"라고 당부했다.

Related Materials