금융권 노린 랜섬웨어, 6월 폭발 증가

- 금융권, 6월 세스템 제어 백도어, 시스템 장악 랜섬웨어 악성코드 기승

- 해커 원더, 다크웹서 금융권 개인정보 판매

- 랜섬웨어 그룹 에버레스트, 요르단 은행 해킹 주장

금융권을 노린 악성코드가 기승을 부리고 있어 이용자들의 각별한 주의가 요구된다.

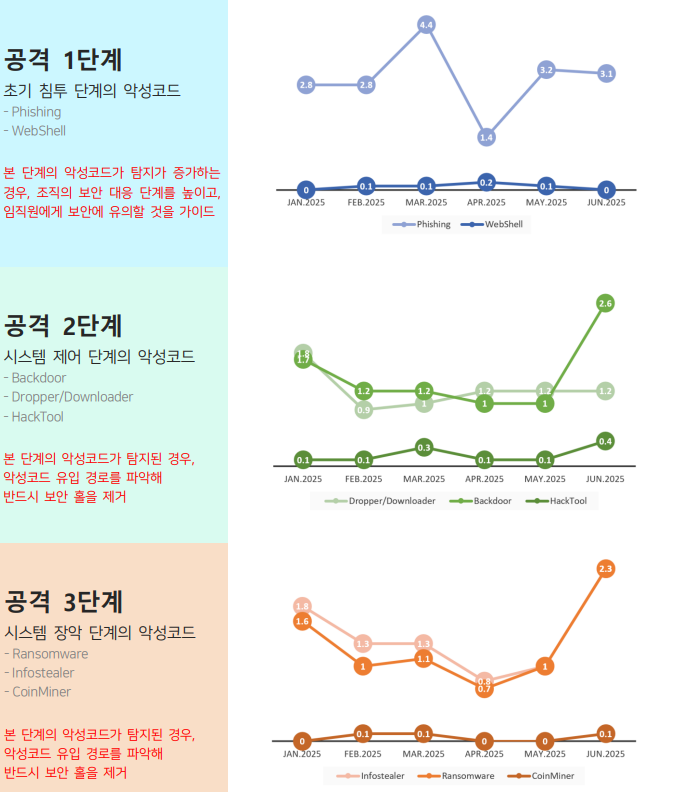

안랩이 발표한 '금융권 대상 유포 악성코드 통계'에 따르면 공격 1단계인 초기 침투에선 피싱과 웹셸 악성코드가 주로 유포됐다. 특히 피싱이 지난 5월, 6월 두드러졌다.

안랩은 "1단계서 악성코드 탐지가 증가할 경우 조직의 보안 대응 단계를 높이고, 임직원에게 보안에 유의할 것"을 당부했다.

공격 2단계선 시스템 제어를 위해 백도어, 드롭퍼, 다운로더, 핵툴 등 악성코드가 활개를 쳤다. 특히 그중에서도 백도어가 지난 6월 두드러졌다.

공격 3단계선 시스템 장악 단계로 랜섬웨어, 인포스틸러, 코인마이너 등 악성코드가 유포됐다. 그중 랜섬웨어가 지난 6월 폭발적으로 증가했다.

이에 대해 안랩은 악성코드 유입 경로를 파악해 반드시 보안 홀을 제거할 것을 주문했다.

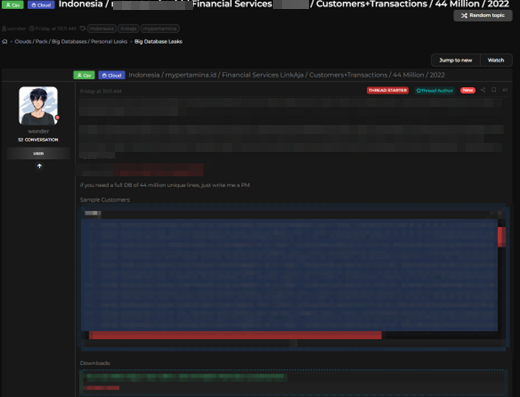

원더 해커, 다크웹서 디지털 결제 플랫폼회사 개인정보 판매

금융권 보안 사고는 해외에서도 마찬가지다. 사이버 범죄 포럼 레이크베이스(LeakBase)에 인도네시아 디지털 결제 및 리워드 플랫폼의 개인정보가 판매되고 있다.

이 회사는 인도네시아 한 석유회사가 운영하는 디지털 결제 및 리워드 플랫폼으로, 연료 결제, 리워드 포인트 적립, QR코드 기반 보조금 연료 구매, 프로모션, 가맹점 결제, 멤버십 관리 등 다양한 서비스를 제공한다.

'원더(wonder)' 닉네임 해커는 사용자 4,400만명 개인정보를 확보했다고 주장했다. 해당 데이터에는 고객 ID, 고객 코드, 이름, 전화번호, 이메일, 고객 유형, 신원식별번호, 주소, 연락처, 가입일, 계정 상태, 활성화 코드, 신분증 종류, 도시 및 주 ID, 성별, 생년월일, 출생지, 그룹 ID 등이 포함됐다고 밝혔다. 원더는 일부 데이터를 공개했으며, 총 5,948,496건 고객 정보가 포함됐다.

해당 데이터는 2022년 11월경, 해커 브조카(Bjorka)가 사이버 범죄 포럼 브리치포럼(BreachForums)에 판매한 데이터로 추정된다. 원더가 게시한 VOI 기사에 따르면, 당시 브조카는 전체 30GB 규모 데이터를 약 25,000 달러(약 3억 9,200만원)에 판매한 것으로 알려졌다.

이 사건은 인도네시아 국민 4,400만명 개인정보를 포함한 대규모 데이터가 결제 플랫폼을 통해 유출됐다. 해당 정보가 과거 2022년에 고가로 판매된 이력이 있단 점에서 재유포에 따른 2차 피해 가능성이 높다.

특히, 결제 및 리워드 플랫폼 특성상 고객 신원식별번호, 계정 상태, 활성화 코드 등 계정 탈취나 사기 행위에 악용될 수 있는 정보가 포함돼 있어 보안상 심각하다.

유사 서비스 운영 기업들은 단순한 개인정보 유출 방지를 넘어, 계정 도용 탐지 기능, 이상 로그인 알림 시스템, 활성화된 API 접근 제어 정책을 포함한 실시간 보호체계 점검을 강화해야 한다.

또한, 이전에 유출된 데이터가 장기간 해커들 간에 거래, 재활용되는 사례가 증가하고 있다. 따라서 과거 침해 이력과 연계된 보안 취약점을 주기적으로 점검하고, 구체적인 사용자 보호 조치를 마련해야 한다.

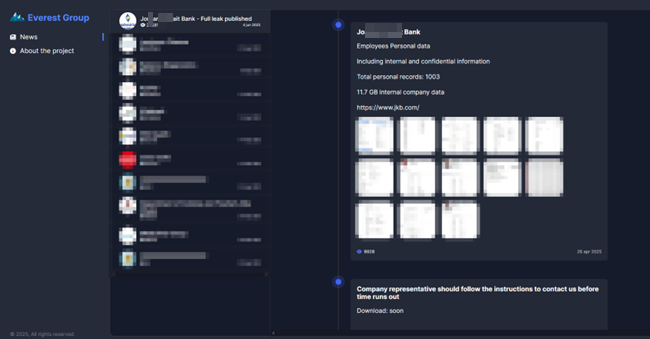

랜섬웨어 해커 그룹 에버레스트, 요르단 J은행 공격 주장

랜섬웨어 그룹 에버레스트(Everest)가 요르단 은행 J 공격을 주장했다. J는 1976년에 설립된 요르단 은행으로, 예금, 대출, 신용 카드, 외환, 자산 관리, 투자 상품, 리스 금융, 국제 및 국내 결제, 인터넷 및 모바일 뱅킹 등의 서비스를 제공한다.

해커 그룹은 11.7GB 규모 내부 회사 데이터를 탈취했다고 주장, 유출된 데이터에는 1,003건 직원 정보와 내부 기밀 정보가 포함됐다고 밝혔다. 이들은 협상이 이뤄지지 않을 경우 전체 데이터를 공개하겠다고 경고하며, 샘플 데이터를 공개했다. 해커는 다운로드 링크를 공개, 12.1GB 크기의 압축 파일이 다운로드 가능하다.

이번 공격은 고도 보안이 요구되는 은행서도 내부 기밀과 직원 정보가 대규모로 유출될 수 있단 걸 보여준 사례다. 특히, 압축파일 크기가 12.1GB에 달한다는 건 다수 업무 시스템에서 침해가 발생했을 가능성이 크다.

이번 사례는 인터넷 및 모바일 뱅킹 서비스를 포함한 디지털 금융 환경 전반의 위협 노출 경고가. 따라서 동일 업계는 외부 침입 뿐만 아니라 내부 시스템 간 권한 분리, 민감 정보 접근통제, 이중 인증 강화 등 내부 방어 체계 전반을 점검해야 한다.

특히 랜섬웨어 협상 과정서 탈취 데이터를 활용한 압박이 일반화되는 추세인 만큼, 유출 가능성 전제로 침해 대응 시나리오 수립은 필수다. 은행권은 공격 표적이 됐을 때 전사 대응 체계를 즉시 가동할 수 있도록, 모의 훈련과 사고 대응 프로세스 자동화를 병행해야 한다.

Related Materials

- Chinese Hacked US Telecom a Year Before Known Wireless Breaches - Bloomberg, 2025-06-04

- US adds 9th telcom to list of companies hacked by Chinese-backed Salt Typhoon - Reuters, 2024-12-27

- White House official: 8 US telecom providers hacked by Chinese - CNN, 2024-12-04

- China's Hacking of US Telecoms: Officials Name More Victims - BankInfoSecurity, 2025-02-03

- 2024 United States telecommunications hack - Wikipedia, 2024-08-27

- Chinese hackers used broad telco access to geolocate and record calls - Politico, 2024-12-27