北김수키, 클릭픽스 전술로 해킹 공격

- 클릭픽스 공격 전술, 피해자 스스로 공격체인에 개입하도록 현혹

- 특정 오류 문제 해결 방법, 보안 문서 인증 절차 안내로 위장

- 김수키 해커 조직 '베이비샤크' 위협 캠페인 연장선

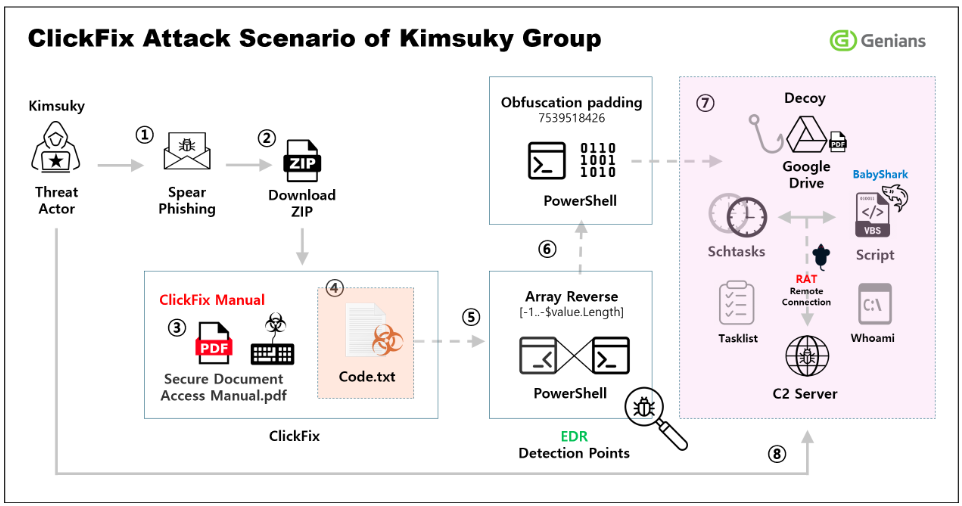

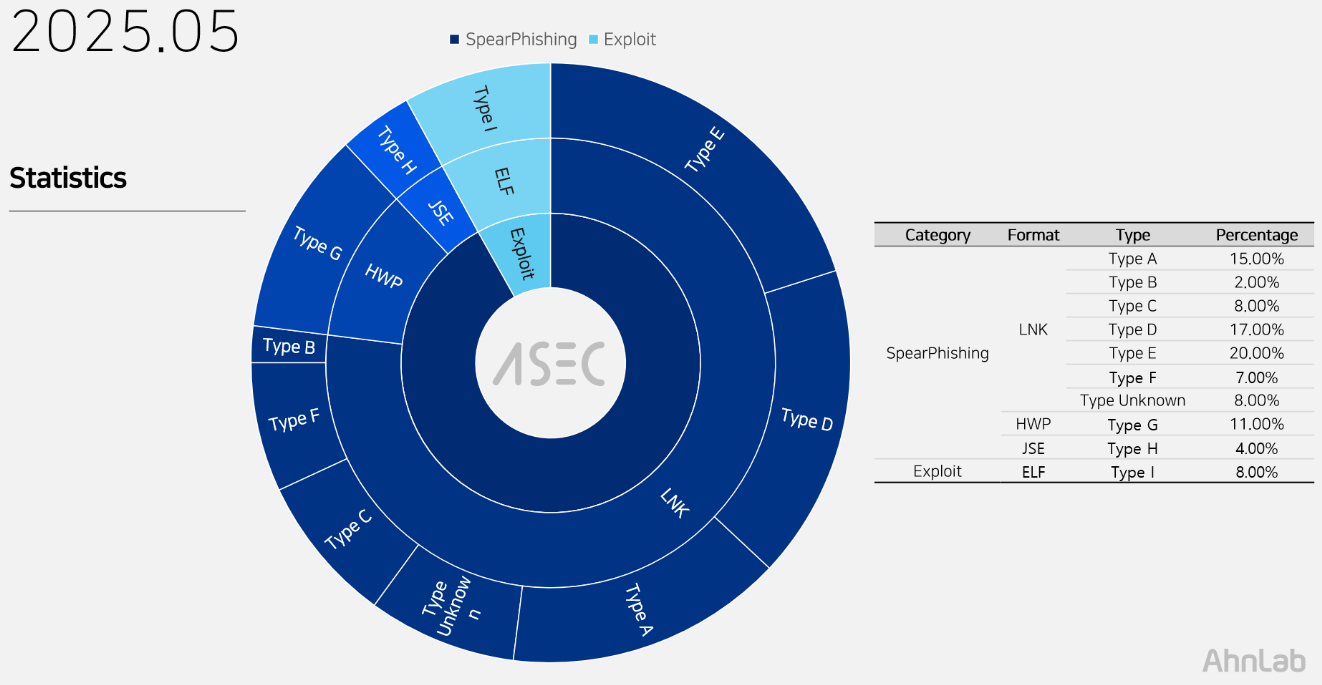

2025년 상반기 기점으로 북한 해커 조직 김수키(Kimsuky)의 '클릭픽스(ClickFix)' 공격 전술이 포착됐다. 해커는 '쿨릭픽스'로 알려진 공격 전술을 응용했다. 기관, 기업들의 각별한 주의가 요구된다.

김수키, 이메일 기반 '클릭픽스' 전술 도입

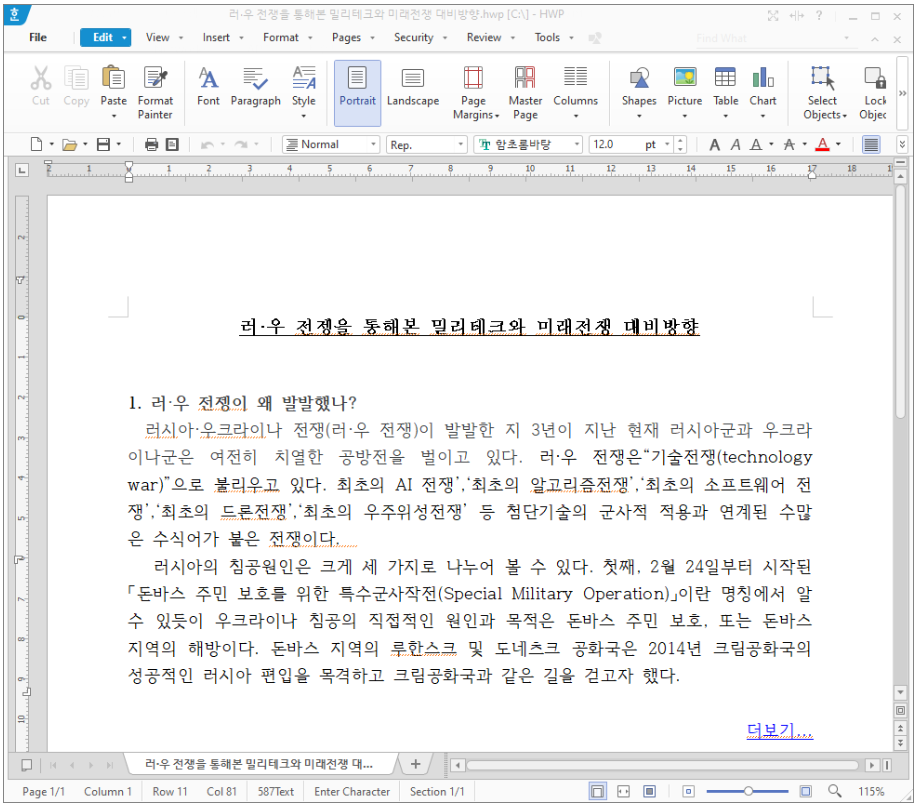

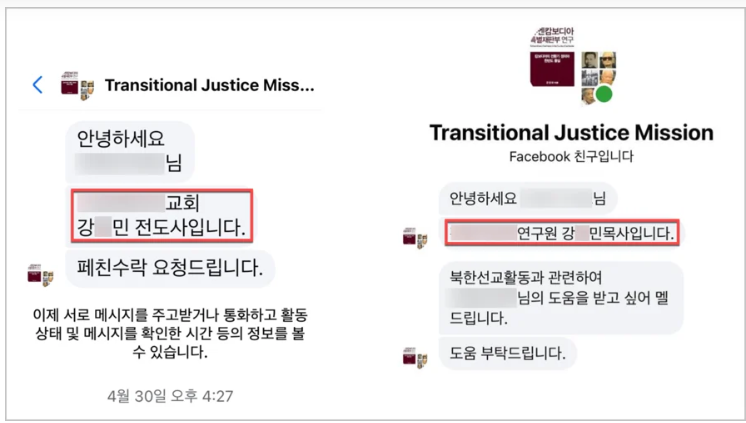

지난 3월, 한국서 미국 안보분야 고위급 인물 보좌관을 사칭한 스피어 피싱 공격 정황이 포착됐다. 당시 공격자는 고위급 인사가 곧 한국을 방문할 계획인데 별도 회의에 참석이 가능한지를 물었다.

만약, 회신을 보내면, 향후 전문가 회의에 필요한 질문목록을 미리 확인할 수 있게 첨부파일을 전달한다. 그리고 별도 보안문서에 접근하기 위한 인증코드와 설명서(Manual)를 열람하도록 현혹한다. 사용 설명서처럼 작성된 PDF 문서는 영어로만 작성된 초기 버전외에 프랑스, 독일, 일본, 한국, 러시아, 중국 등 다국어 버전도 존재한다.

전달된 첨부파일에는 사용 설명서와 함께 Code.txt 파일이 포함됐다. 기존 클릭픽스 전술이 특정 오류를 수정하도록 클릭을 유도했던 방식과 달리, 이번에는 보안문서 열람을 위해 필요한 인증코드 복사 및 붙여넣기 입력방식으로 응용됐다.

명령어는 파워쉘(PowerShell) 입력창에 붙여넣기할 내용이라 이용자의 의심을 최대한 회피해야 한다. 공격자는 이를 위해 육안상 명령어 이해가 어렵도록 역순 배열 난독화를 적용했다.

이처럼 이용자가 Code.txt 파일이 악성코드인줄 모르고, 파워쉘 화면에 직접 입력할 경우 감염 피해를 입는다. 이후 작업스케줄러 등록으로 C2 서버로 사용자 정보가 넘어가고, 추가로 악성파일 설치 등이 시도된다.

웹 사이트 기반 'ClickFix' 전술 도입 사례

이러한 클릭픽스 전술을 응용한 사례는 웹사이트 공격서도 나타났다. 국방연구 분야 채용 사이트처럼 교묘하게 위장된 곳을 통해 '클릭픽스' 전술이 포착됐다.

공격자는 채용공고 관련 가짜 사이트를 개설, 구직자들이 게시글 클릭 시에 팝업 메시지를 띄운다.

그 다음 원격 컴퓨터에 크롬 원격 데스크톱 다운로드 및 설치하도록 유도하고, 시큐어 셸(SSH)을 통해 피해자 컴퓨터에 원격으로 접근할 수 있도록 설정한다.

피해자 가능성이 높은 한국 IP 주소 외에 여러 국제 주소가 식별됐다. 이 가운데 중국 IP 로그서 공격자 키로그(Keylog) 기록이 발견됐다. 베트남 소재 VN 주소는 악성파일 C2 서버로 사용됐을 것으로 추정됐다.

지니언스에 따르면 키로그 기록에는 스피어 피싱 공격에 사용된 프로톤(Proton) 드라이브 링크주소가 포함됐다. 프로톤 드라이브로 전달된 파일은 전형적인 김수키 '그룹의 '베이비샤크' 시리즈다. 1월 중순 포착된 가짜 보안 드라이브와 2월 초순 한국 경찰청 수사관을 사칭 공격 때 보안 드라이브와 흡사하다.

'베이비샤크' 시리즈는 BAT, VBS 와 함께 파워쉘 등 다양한 스크립트 기반 공격을 수행하고, RAT(Remote Access Tool) 파일을 설치한다. 이메일 비밀번호 탈취 목적의 계정 피싱(Phishing)도 시도한다.

지난 6월 초부터는 한국 포털 사이트 보안설정 내용처럼 조작된 클릭픽스 공격 사례가 포착됐다. 공격자는 포털사 보안 설정 화면처럼 디자인한 가짜 사이트를 보여주고, 캡차(CAPTCHA) 기능으로 위장한 체크 버튼을 유도한다. 버튼이 체크되면, 새로운 팝업창이 나오면서, 복사한 악성 파워쉘 명령어를 붙여넣고 실행을 유도한다.

피싱 페이지에는 파워쉘 명령어를 통해 C2 서버에서 특정 명령을 수행하고, 추가 악성코드를 다운로드 한다. 그리고 'HncUpdateTray.exe' 파일명으로 위장한 'AutoIt v3' 응용 프로그램으로 악성 오토잇 스크립트를 호출해, 사용자 정보 탈취 등을 시도한다.

침해된 웹 페이지 팝업이나 이메일 안내 등을 통해 파월쉘 명령어 입력을 요구한다. 그리고 관리자 권한으로 실행을 유도한다. 이때 별도 제시된 스크립트 문자를 사용자 스스로 복사, 붙여넣기로 안내할 경우 악성 스크립트일 가능성이 높아 주의해야 한다.

Related Materials

- North Korean Kimsuky Hackers Strike Again with New Malware RandomQuery - The Hacker News, 2023년

- U.S. Treasury Sanctions North Korean Cyber Intrusion Group Kimsuky - TRM Labs, 2023년

- Assessed Cyber Structure and Alignments of North Korea’s APT Groups Including Kimsuky - Google Cloud Blog, 2024년

- North Korea Kimsuky Launch Phishing Attacks on Universities to Steal Research Data - Infosecurity Magazine, 2024년

![[AI전략] 중견국 소버린 AI의 궁극적 목표와 방향](/content/images/size/w600/2025/08/7774db5b-575c-40d2-9742-1d7d9fcf7a0c_watermarked.png)