[긴급] 국가배후 해킹조직 공격, 티맥스 솔루션 장비 점검 '시급'

![[긴급] 국가배후 해킹조직 공격, 티맥스 솔루션 장비 점검 '시급'](/content/images/size/w1200/2025/08/7729cbd1-8e73-40bc-b046-9a22f512dabe_watermarked.png)

- 티맥스 티베로 솔루션이 설치된 장비 내 해시값 악성파일 점검 '시급'

- 방화벽 등 보안 장비 로그에서 IP 접속 여부를 점검해야

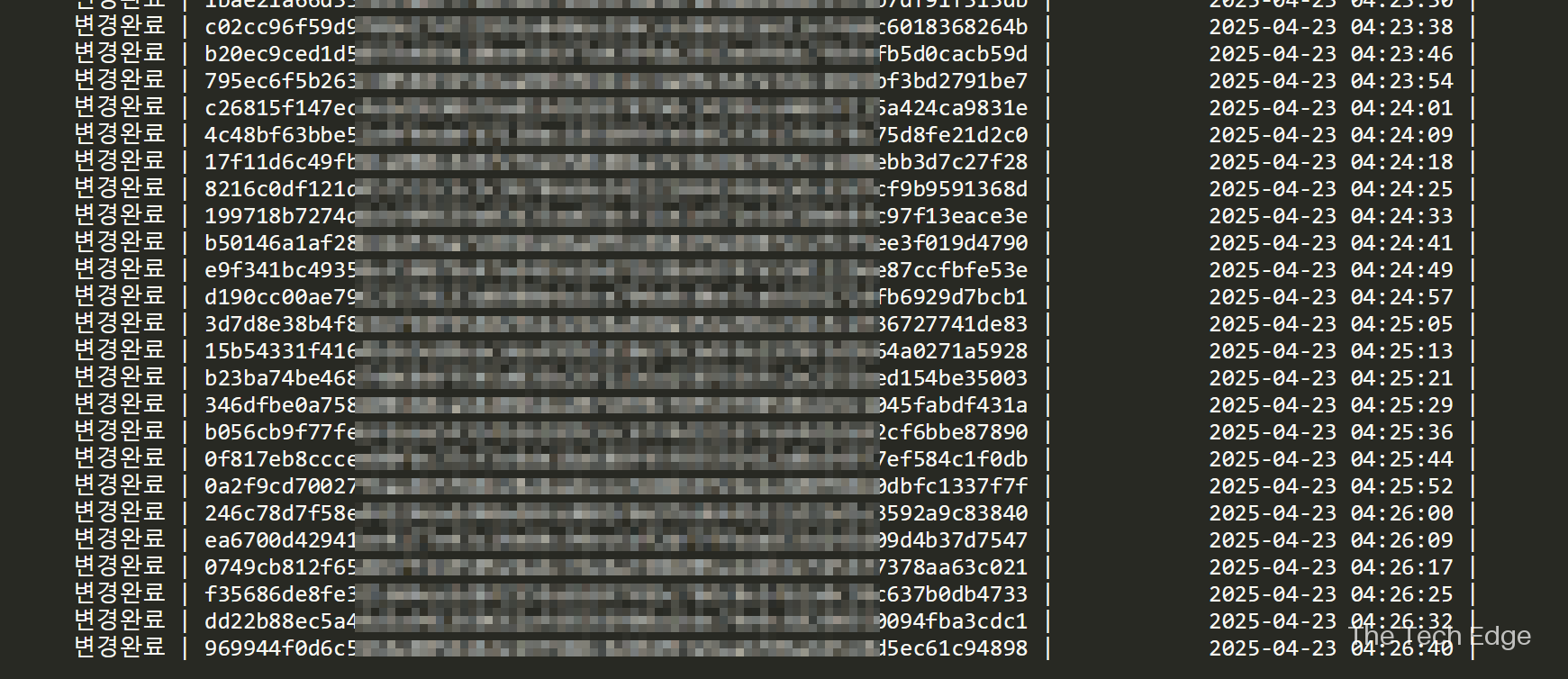

최근 국가배후 해킹조직이 국가·공공기관과 기업을 타깃으로 악성코드를 유포와 해킹 시도가 확인됐다. 기업과 기관의 각별한 주의가 요구된다.

특히 악성파일 점검과 악성IP 점검이 중요하다. 티맥스 티베로 솔루션이 설치된 장비 내 해시값을 가지는 악성 파일 설치를 확인해야 한다.

문제의 악성파일 해시값은 다음과 같다.

▲tibero7-bin-FS02_PS02-linux64_3.10-277758-20240826115751.tar.gz447E0D1A724568BD9C42EA5140F34BE8

▲tibero7-bin-FS02-linux64_3.10-254994.tar.gzAF1F7A9D7DCC48F94F578E83D181FD6C

▲tbsvr8AB862E03B8FEE02AF4BB29B10DD63C8

▲tbsvrAA3AB1C5DA6300B9107A3AF7D65E20A0

또한 방화벽·유해사이트 차단장비·엔드포인트 보안 장비 등의 로그에서 IP 접속 여부를 점검해야 한다. 문제의 IP 주소는 다음과 같다.

▲175.167.148.154(중국)

▲45.147.49.166(독일)

▲176.97.70.133(일본)

▲78.142.195.226(네덜란드)

▲64.176.225.173(한국)

▲194.169.54.15(독일)

▲139.180.153.122(싱가폴)

▲210.2.169.142(파키스탄)

▲203.229.190.124(한국)

▲45.147.49.103(독일)

▲5.188.34.71(싱가폴)

▲45.147.49.26(독일)

▲92.38.135.68(한국)

▲193.32.150.144(일본)

▲199.15.77.14(홍콩)

▲141.98.212.52(홍콩)

▲38.54.16.32(싱가폴)

▲46.4.122.188(독일)

▲5.188.108.105(폴란드)

▲65.20.81.172(인도)

▲5.188.108.240(폴란드)

▲104.233.163.244(미국)

▲5.188.33.141(홍콩)

▲139.84.223.15(호주)

한국인터넷진흥원은 "각 기관과 기업은 C-TAS 내 보안공지에서 침해지표와 보안점검 방법을 확인 후 전산망 내 PC·서버 대상 피해 여부를 점검해야 한다"며 "기업은 자체 점검 후, 이상징후가 발견됐을 경우 한국인터넷진흥원 침해사고 신고, 메일로 신고할 것"을 당부했다.

Related Materials

- North Korean Kimsuky hackers exposed in alleged data breach — Saber & cyb0rg의 윤리적 해킹, APT 조작 백엔드·피싱로그·악성코드 소스 포함 8.9GB 대량 유출 사건 상세 분석 - BleepingComputer, 2025년

- Kimsuky Breach Revealed: 5 Key Insights from August 2025 Leak — Saber & cyb0rg, DEF CON서 Kimsuky 인프라 해킹 및 주요 자료 유출, 공개 포스트/포렌식 주요기록 정리 - DarkNetSearch, 2025년

- Hackers leak North Korean group's data — Phrack 발표, Saber & cyb0rg의 9GB 해킹자료, 북한 국가배후 APT기법·공격 로그 등 다수 공개 - The Independent, 2025년

- North Korean Hackers (Kimsuky) Exposed in Data Breach — 국제 보안전문가 상세평, 백엔드·피싱·악성코드·공익 실태 포괄적 요약 - Penta Security, 2025년

![[긴급] 시큐위즈 제품, 패스워드 노출 취약점 발생...패치 적용 '시급'](https://images.unsplash.com/photo-1583259034006-5ea8361109e7?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDM0fHxjb25uZWN0ZWQlMjBkZXZpY2UlMjB2dWxuZXJhYmxlfGVufDB8fHx8MTc1NTgzOTIyM3ww&ixlib=rb-4.1.0&q=80&w=600)