이동근 KISA 본부장 "랜섬웨어, 누구든 타깃...백업체계 긴급점검해야"

- SGI보증보험과 예스24 랜섬웨어 감염 사태로 백업 중요성 '부각'

- KISA, '데이터백업 8대 보안 수칙' 공지

- 이동근 본부장, "그냥 백업이 아니라 안전한 관리 백업 무엇보다 중요

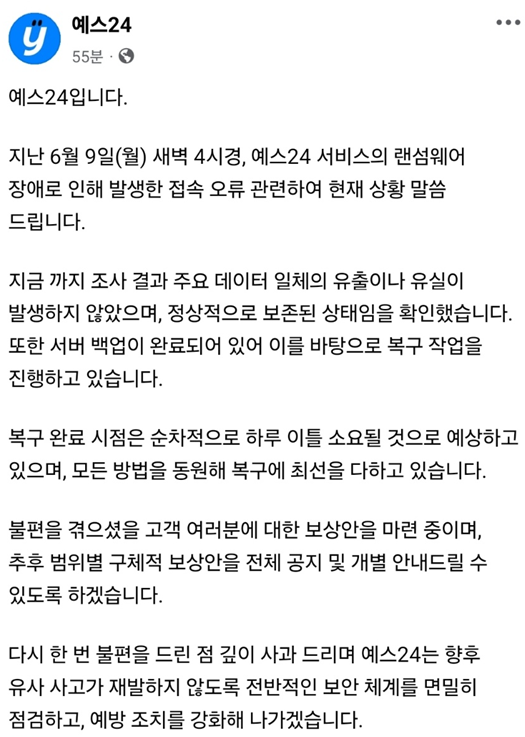

SGI보증보험과 예스24 랜섬웨어 감염 사태가 전국을 강타하며, 백업의 중요성이 더욱 커지고 있다. 백업은 시스템 장애발생시 바로 대체할 수 있어 원할한 서비스 복구가 가능하기 때문이다. SGI보증보험과 예스24 랜섬웨어 감염 사태의 경우 백업이 제대로 되지 않아 시스템이 신속히 정상 복구되지 못해 피해를 키웠다.

반복되는 랜섬웨어 보안 사고 발생에 한국인터넷진흥원(KISA)이 17일 랜섬웨어 대응을 위한 '데이터백업 8대 보안 수칙'을 공지하며, 피해 예방에 나섰다.

KISA는 "최근 랜섬웨어 사고 시, 백업된 데이터까지 감염되는 사례가 증가하고 있다"며 "기업 보안 담당자들이 활용할 수 있는 보안수칙"을 당부했다.

'데이터 백업 8대 보안수칙'은 다음과 같다.

첫째, 중요 데이터는 반드시 서비스 망과 분리된 오프사이트(클라우드, 외부 저장소 또는 오프라인)에 백업해 운영해야 한다.

둘째, 중요 데이터 3개는 사본으로 보유하는 게 바람직하다. 2개는 서로 다른 저장매체, 1개는 오프사이트에 백업‧운영해야 한다.

셋째, 백업 저장소는 최소 접근권한을 적용하고, 백업 담당자 외 접근을 차단해야 한다. 백업 담당자 외 접근을 가능하게 할 경우 백업 저장소에 OTP 등 다단계 인증을 적용해야 한다.

넷째, 백업 서버와 데이터 무결성을 점검할 수 있는 백신, EDR 설치 등 보안 모니터링 체계를 구축해야 한다.

다섯째, 연 1회 이상 복구 훈련을 통해 실제 복구 가능성을 검증해야 한다.

여섯째, 백업 서버와 SW는 보안 업데이트·패치를 신속하게 적용해야 한다.

일곱째, 감염된 원본이 백업을 덮어쓰지 않도록 백업 전 무결성을 검증해야 한다.

마지막으로 일간/주간/월간 백업 자동화를 통해 실수나 누락을 방지해야 한다.

이동근 KISA 본부장은 "무엇보다 백업이 중요하다"며 "그냥 백업이 아니라 안전하게 관리되는 백업이 무엇보다 중요한 상황이다. 누구든지 다음 타겟이 될 수 있다. 기업과 기관에선 백업체계 긴급점검이 반드시 필요하다"고 강조했다.

Related Materials

- 일본 기업 대상 랜섬웨어 피해 현황 보고서 - 안랩 ASEC, 2025년

- "전세계 랜섬웨어 피해 매월 500여건 발생…공격 수법 고도화" - SK쉴더스 EQST Insight, 2025년

- Ransomware Hit $1 Billion in 2023 - Chainalysis, 2024년

- Ransomware Cases Increased Greatly in 2023 - SANS Institute, 2024년

- Gunra Ransomware's Double‑Extortion Playbook and Global Impact, 2025년

- Gunra Ransomware Detection: New Threat Targets Various Industries Globally Using Double-Extortion Tactics and Advanced Malicious Behaviors | SOC Prime, 2025년

- Gunra 보관 - ASEC, 2025년

- Weekly Intelligence Report - 02 May 2025 - CYFIRMA, 2025년