저작권 위반 위장한 악성코드 주의!

- 저작권 위반 시나리오 기반한 악성코드 유포 : DLL Side-Loading 활용

- 이중 확장자 이용한 위장, Stealer 형태의 악성코드로 사용자 정보 유출

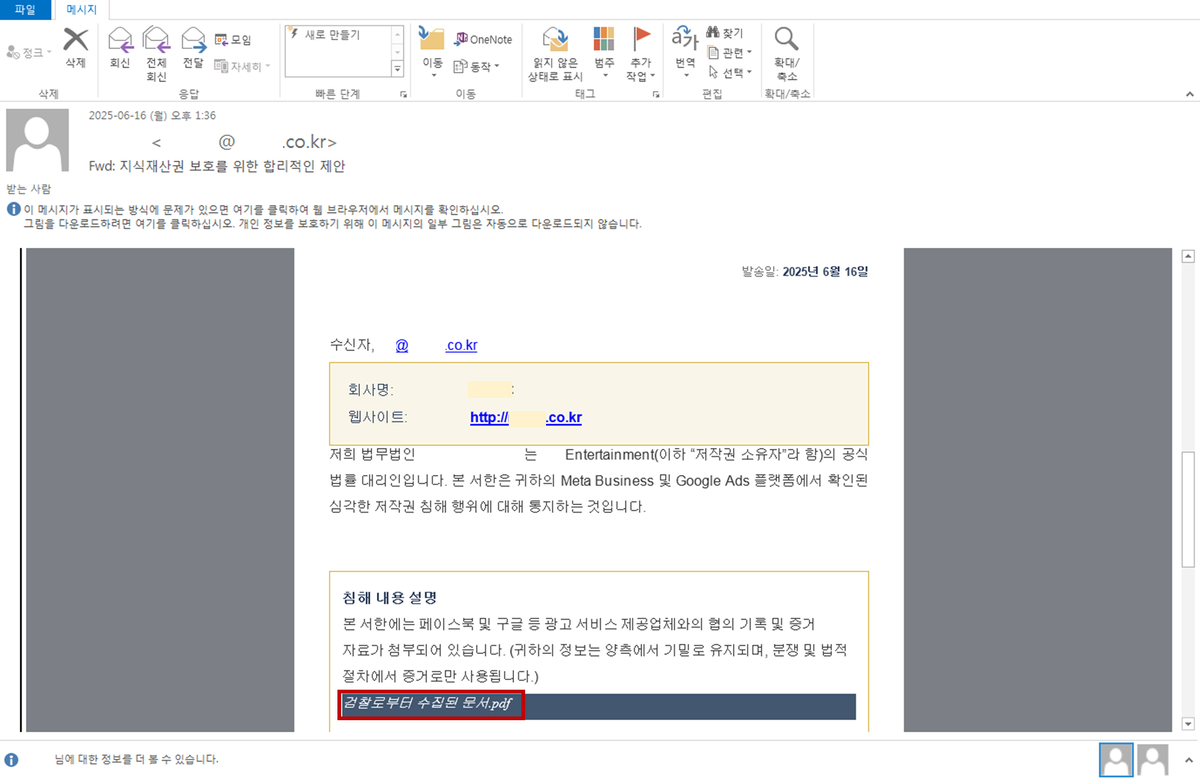

법적 책임이나 저작권 위반 자료로 위장한 악성코드가 국내에 지속적으로 유포되고 있어 주의가 필요하다.

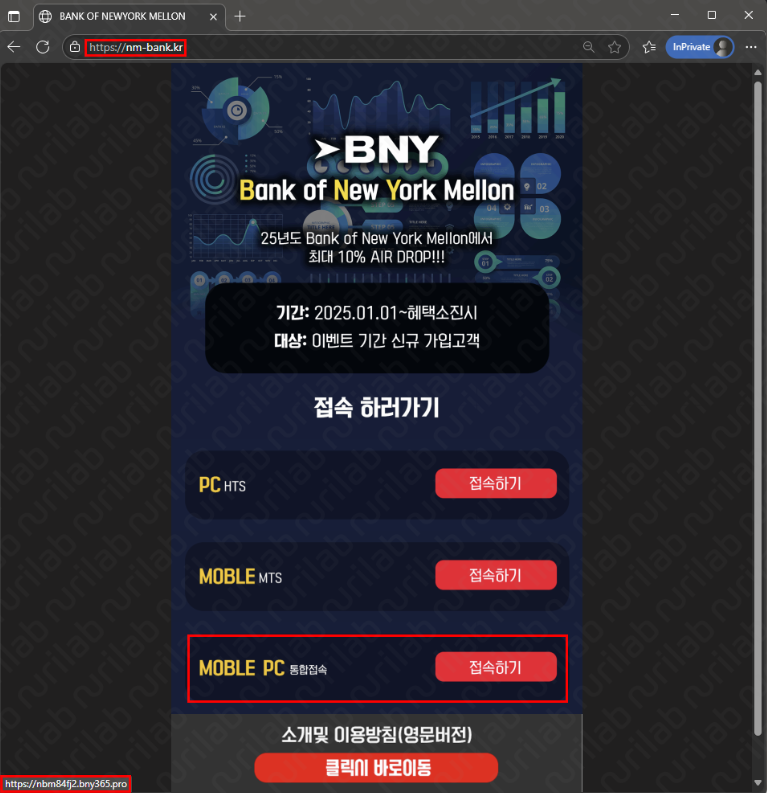

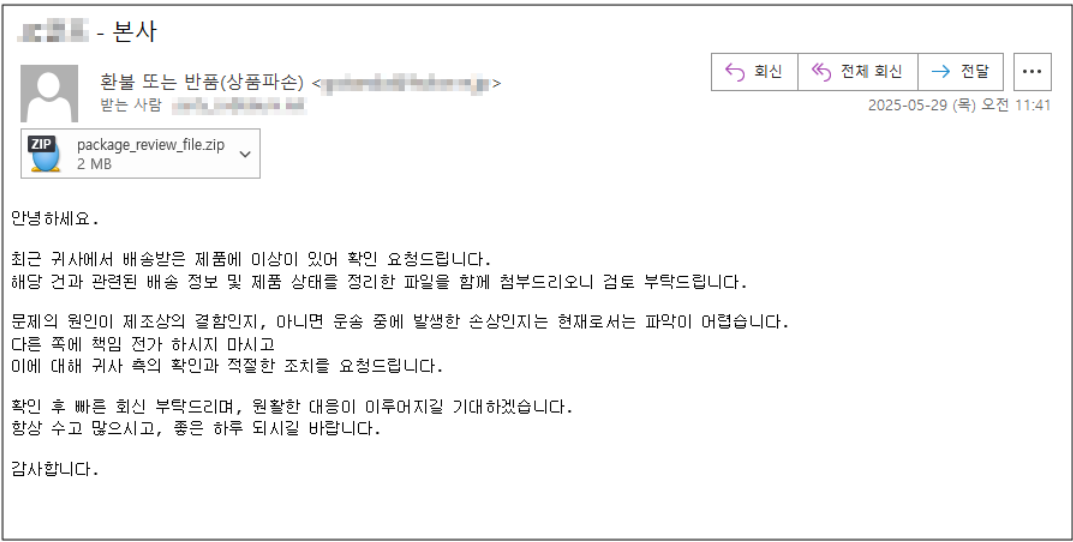

악성파일은 인포스텔러(Infostealer)로 주로 이메일 내 첨부 링크를 통해 유포된다. 메일 본문은 저작권 위반 행위에 대한 증거 자료를 다운로드 받도록 유도한다.

유포 중인 악성코드는 정상 응용 프로그램이 실행될 때 악성 DLL이 함께 실행되도록 하는 DLL Side-Loading 유형과 이중 확장자를 사용해 문서 파일로 위장한 2가지 유형으로, 모두 압축 파일 형태로 유포된다.

첫번째 유형의 유포 파일명은 ▲확실한 증거는 범죄 행위를 확인하는 데 도움이 됩니다.zip ▲소유권 보호를 뒷받침하는 증거.zip ▲조사를 통해 검증된 증거.zip ▲지적재산권 침해에 대한 문서 및 증거.zip ▲지적 재산권 침해를 증명하는 서류.zip ▲수사 파일의 증거.zip ▲지식재삭권 침해 수사를 위한 증거 자료.zip ▲위반 사실을 증명하는 서류.zip ▲위반사항 조사 증거.zip ▲저작권 침해 증거 및 자료 정보.zip ▲조사에서 기록된 증거.zip ▲경찰 수사관과 검찰로부터 수집된 결과.zip ▲검찰 수사 결론.zip 등이다.

사용자가 EXE 파일을 실행하면 악성코드가 동작한다. 악성코드는 이메일, FTP, 온라인 뱅킹 서비스 등 정보를 탈취해 공격자 서버로 전송한다.

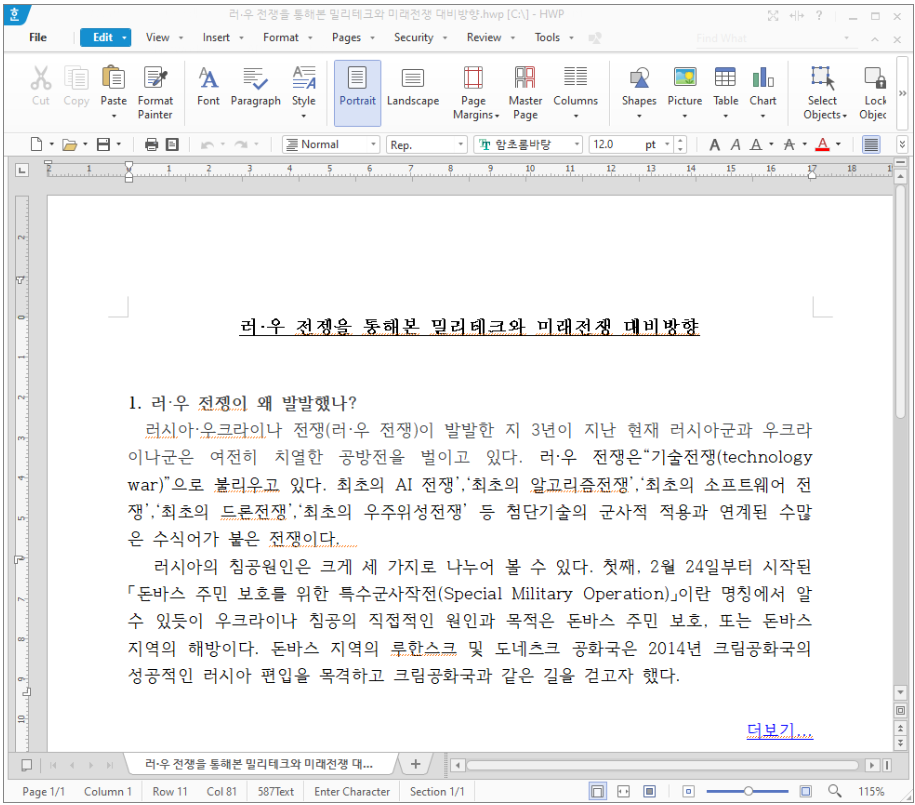

두번째 유형은 이중 확장자를 사용, 문서 파일로 위장한 형태다. 유포 파일명은 ▲저작권 침해에 대한 증거 및 상세 자료.zip ▲위반을 입증하는 서류가 수집되었습니다 (1).zip ▲저작권 침해 정보 및 자료 정보.zip다.

압축 파일에는 악성 EXE 파일과 텍스트 파일이 들어있다. EXE 파일은 이중 확장자를 이용해 PDF 문서로 위장했다. 텍스트 파일은 악성 EXE 파일 실행 유도 문구가 포함돼 있다. 사용자가 악성 EXE 파일을 실행할 경우 악성코드가 동작, 최종적으로 브라우저 계정 정보, 화면 캡처 등 사용자 정보를 탈취해 공격자 서버로 전송한다.

태국, 헝가리, 포르투갈, 그리스, 일본 등 해외에서도 유사한 형태로 유포 중이다.

18일 안랩은 "유포 중인 파일명은 사용자에게 심리적 압박이나 공포심을 느끼도록 해 파일 실행을 유도한다"며 "정상 프로그램을 실행해도 악성파일이 실행될 수 있어 실행하지 않도록 주의할 것"을 당부했다.

Related Materials

- SVG Files Abused in Emerging Campaigns - Cofense, 2024년

- Cyber Threat Breakdown December 2023 - Cymulate, 2023년

- Cyber Incidents and Intelligence: 2023 - KPMG Canada (보고서), 2024년

- 100 Chilling Malware Statistics & Trends (2023–2025) - Control D, 2025년