중국어 사용 공격자, 국내 서버 공격

최근 국내 웹 서버를 노린 사이버 공격이 포착됐다. 공격자는 네트워크 장악 시도를 위해 악성코드로 시스템을 감염시켰다. 네크워크가 장악될 경우 민감한 정보 탈취나 랜섬웨어에 감염될 수 있어 이용자들의 철저한 보안 점검이 필요하다.

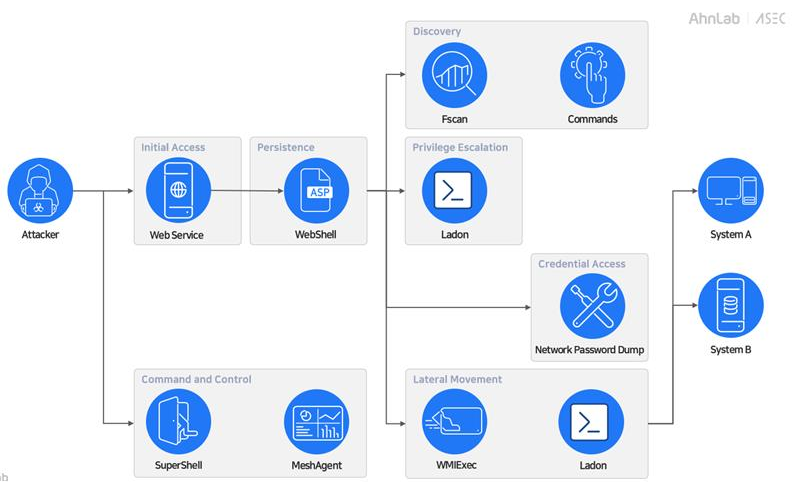

공격자는 웹쉘 악성코드를 설치하고, 라돈(Ladon) 도구를 악용, 수퍼쉘(SuperShell)과 메쉬에이전트(MeshAgent)를 설치해 감염 시스템을 제어했다.

라돈은 중국어 사용 공격자가 주로 이용하는 공격 도구다. 주로 공격자가 권한상승 과정에서 활용된다.

수퍼쉘은 Go 언어로 개발되어 윈도우와 리눅스, 안드로이드를 포함한 다양한 플랫폼을 지원한다. 실질적인 기능은 리버스 쉘이며 공격자는 이를 이용해 감염 시스템을 원격에서 제어할 수 있다. 수퍼쉘은 관리가 미흡한 리눅스 서버 공격에 악용됐으며, UNC5174와 같은 APT 공격자가 사용한 바 있다.

메쉬에이전트는 원격 관리에 필요한 시스템 기본 정보 수집, 전원 및 계정 제어, 채팅이나 메시지 팝업, 파일 업로드·다운로드, 명령 실행 기능을 제공한다. 이외에도 원격 데스크톱을 지원한다.

이처럼 공격자는 악성코드 설치·이용해 감염 시스템 정보 수집, 감염 시스템과 네트워크 스캐닝 단계를 거쳐 관리자 계정 정보를 획득, 조직의 다른 시스템으로 측면 이동하며, 시스템 장악을 위해 국내 서버를 공격했다. 공격자는 이외에도 MS-SQL 서버 또한 공격 대상이 됐으며, 측면 이동 공격이 확인됐다.

안랩은 "공격자는 윈도우뿐만 아니라 리눅스도 공격하는 것으로 추정되고 있다"며 이러한 공격에 주의를 당부했다.

Related Materials

- APT그룹추적보고서: TA-ShadowCricket(샤도우 크리켓) - 안랩, 2025년(최신 자료 포함, 국내 서버 공격 관련성 높음)

- 사이버보안 대연합 2023년 1차 보고서: SectorA01 그룹 등 중국 관련 해킹그룹 활동 분석 - KISA/사이버보안 대연합, 2023년