美, 北 IT노동자 통한 핵 자금 조달 정조준…가상 신분·노트북 팜 이용 정황 포착

- 미국 기술기업, 북한 연계 인력 침투하여 500만 달러 조달 정확

- 미국 국적자를 비롯한 중국, 대만 국적자들 함께 기소

- 북한 국적자 들은 위장 신분으로 90만 달러 이상의 암호화폐 절취

미국 법무부가 북한 정권의 핵무기 개발 자금 조달을 목적으로 한 원격 IT 노동자 위장 취업 및 자금세탁 혐의에 대해 대대적인 단속에 나섰다. 미국 내 기술기업에 침투한 북한 연계 인력이 소스코드 탈취, 가상 신분 도용, 암호화폐 절도 등을 통해 수백만 달러를 조달한 정황이 드러났다.

미 법무부는 뉴저지를 거점으로 수년간 북한 IT 노동자들을 미 기술기업에 침투시킨 혐의로 미국 국적자 젠싱 ‘대니’ 왕(Zhenxing “Danny” Wang)을 체포하고 기소했다고 24일(현지시간) 밝혔다. 당국은 이번 사건이 북한에 500만 달러 이상의 수익을 안겨준 정황이 있다고 설명했다.

왕은 전신사기, 자금세탁, 신원도용 등 혐의를 받고 있으며, 그 외에도 중국 국적 6명, 대만 국적 2명 등 공범 8명이 함께 기소됐다. 이들은 해킹, 제재 회피 등 다양한 범죄를 공모한 혐의도 받고 있다.

법무부에 따르면, 공범들은 2021년부터 2024년까지 미국 내 100여 개 기술기업에 원격 근무자로 위장 취업하기 위해 80명 이상의 미국인 신원을 도용했다. 이로 인해 법률 대응, 보안 복구 등으로만 300만 달러 이상의 피해가 발생한 것으로 추산된다.

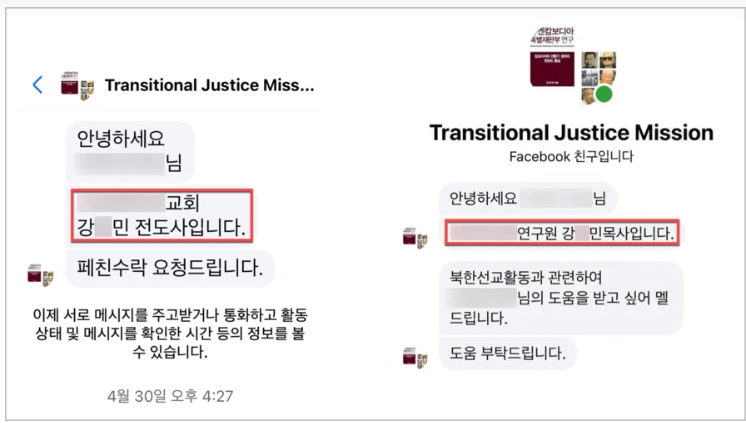

이들은 미국 내에 ‘노트북 팜(laptop farms)’이라 불리는 원격 제어용 장비 기지를 운영하며 북한 인력의 IP 주소를 위장하고 있었다. 또한 KVM 스위치(KVM switch, 키보드-비디오-마우스 스위치)를 활용해 하나의 키보드와 마우스로 여러 대의 컴퓨터를 조작하는 방식으로 북한 IT 인력의 활동을 숨겼다. 이와 함께 유령회사(shell company)를 설립해 북한 노동자들이 미국 현지 기업에 소속된 것처럼 가장하고, 임금 역시 이를 통해 수령해 국외로 송금한 것으로 조사됐다.

해당 인력들은 미국의 인공지능(AI) 기술 개발 방산업체에서 일하면서 소스코드 등 민감한 기술 자료를 탈취한 정황도 포착됐다. 이 업체는 캘리포니아에 기반을 둔 것으로 알려졌으나 구체적인 기업명은 공개되지 않았다.

미 연방수사국(FBI)은 이달 초 미국 14개 주에 걸쳐 노트북 팜이 운영되던 21개 지역을 급습해, 총 137대의 노트북을 압수했다. 이 외에도 웹 도메인 21개, 금융 계좌 29개, 원격 접속 장비 및 KVM 스위치 70여 대도 함께 확보했다.

한편, 북한 국적자 5명은 가짜 신분을 이용해 기업 2곳으로부터 90만 달러 이상의 암호화폐를 절취한 혐의로 별도로 기소됐다. 법무부는 “북한 정권은 수천 명의 사이버 인력을 훈련시켜 글로벌 디지털 노동 시장에 침투시키고 있으며, 이는 미국 안보에 중대한 위협”이라고 경고했다.

미국 정부는 북한이 IT 인력 및 사이버 범죄를 통해 핵 개발 자금을 조달하는 행위를 차단하기 위해 앞으로도 강도 높은 법 집행을 이어갈 것이라고 밝혔다.

Related Materials

- North Korean Front Companies Impersonate U.S. IT Firms to Fund ... - The Hacker News, 2024년

- Sustaining U.S.–ROK Cyber Cooperation Against North Korea - CSIS, 2025년

- North Korea's Nuclear Weapons and Missile Programs - Congress.gov, 2025년

- Seoul sanctions 15 NK IT workers, 1 entity over illicit funding for nuclear, missile programs - Korea Times, 2024년

- Fox in the Henhouse: The Growing Harms of North Korea’s Remote IT Workforce - The Diplomat, 2024년