"MS 계정 탈취 피싱, 기존과 다른 수법이 떴다"

- '제품 구매 확인 메일'로 위장 접근...실제 기업 웹사이트 URL 활용

- 첨부파일 엑셀로 착각하도록 속이고, 2013년 등록된 12년차 도메인 활용

구매 주문 확인으로 위장한 피싱 메일이 포착돼 이용자의 주의가 요구된다.

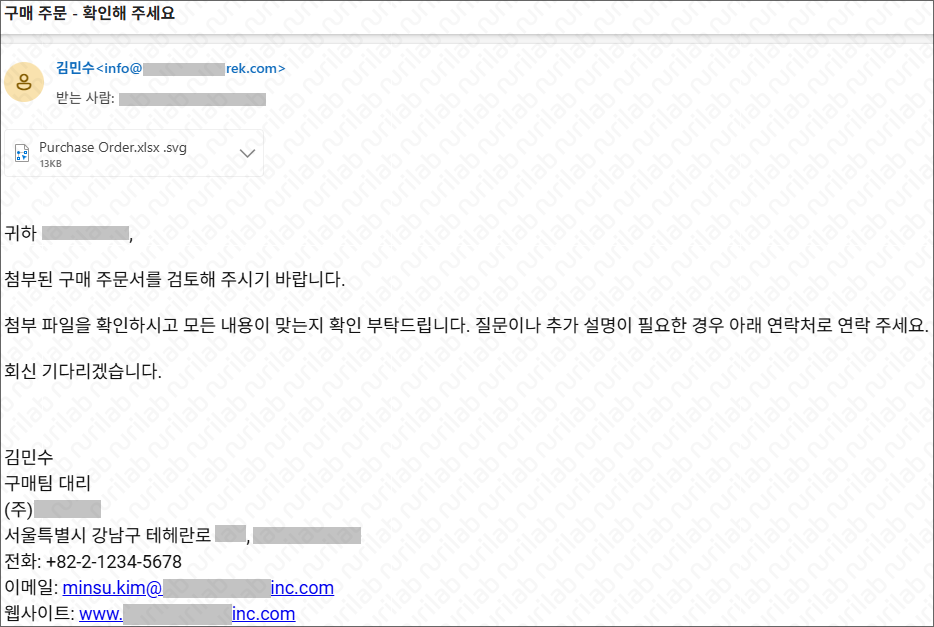

피싱 메일은 특정 기업 관계자로 위장해, 제품 구매 확인을 빌미로 첨부 파일 열람을 요청했다. 메일 전문 하단에는 메일 주소와 웹 사이트 URL이 포함돼 있다. 해당 웹 사이트는 실제 존재하는 기업이다. 기업 관계자처럼 보이도록 이용자를 속이기 위함이다.

첨부 파일은 “엑셀(.xlsx)” 확장자 뒤에 “.svg” 확장자가 붙어 있다. 이는 공격자가 해당 파일을 엑셀(.xlsx) 파일로 착각하게 만들기 위함이다. 파일 탐색기의 “확장자 보기 옵션”이 비활성화돼 있으면 이용자는 “.svg” 확장자를 확인할 수 없다.

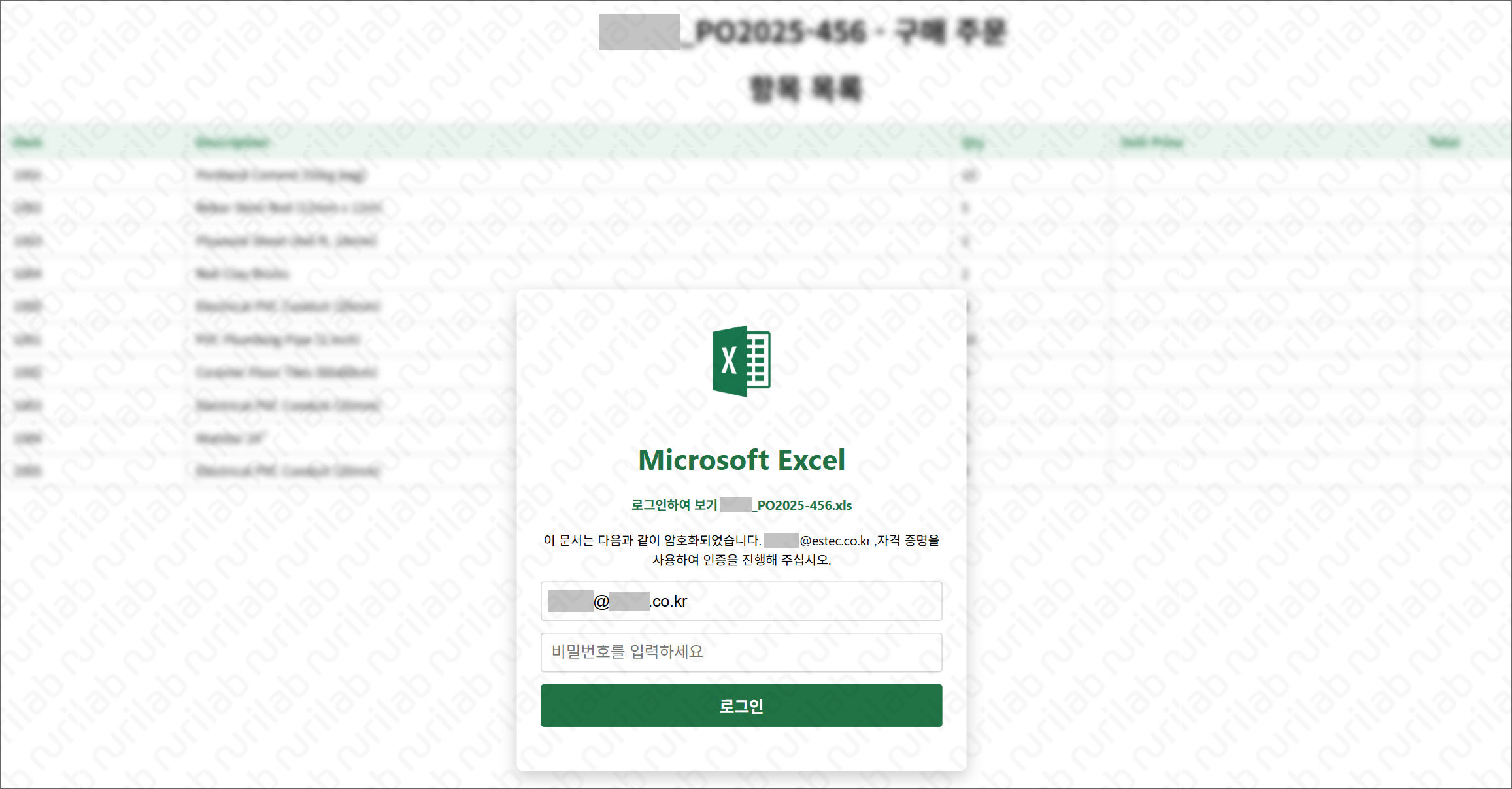

첨부 파일을 열면, 브라우저가 실행, Microsoft 계정 정보 입력창이 뜬다. 공격자는 엑셀 파일로 보이기 위해 구매 주문서 엑셀 데이터를 배경에 추가했다. 주문서 확인을 미끼로 로그인을 유도한다. 로그인 화면에 계정 정보를 입력하면, 공격자 서버 도메인에 계정 정보가 전송된다.

24일 누리랩은 "피싱 도메인은 2013년에 등록됐다. 보통 피싱 도메인 등록일이 최근 일인 반면, 이 피싱 도메인은 12년 전 등록됐다"며 "악성 코드 배포, 피싱 사이트 유도 등과 같은 일반 피싱 공격과 공격 방식이 다르다. 엑셀 파일로 위장한 svg 파일 첨부, 파일 열람 및 로그인 시도를 유도해 계정 정보를 탈취한다"고 분석했다. 또한 "첨부 파일은 백신서 탐지되지 않는다"고 덧붙였다. 즉 이용자가 의심없이 계정 정보를 입력할 수밖에 없단 얘기다.

따라서 이용자는 파일 다운로드 전 메일 전문에서 문구가 부자연스러운지, 송신자 정보가 명확한지 확인해야 한다. 파일을 다운로드 후에도 파일 열람은 자제해야 하며, 파일 포맷과 확장자 확인이 중요하다.

Related Materials

- 국내·외 피싱(Phishing) 대응 현황 및 시사점 : 미국·EU·영국·독일·일본·중국 중심으로, 2024년

- State of the Internet: Financial Services Trends 2024 - Akamai, 2024년

- 2024 State of the Phish Report: Phishing Statistics & Trends - Proofpoint, 2024년