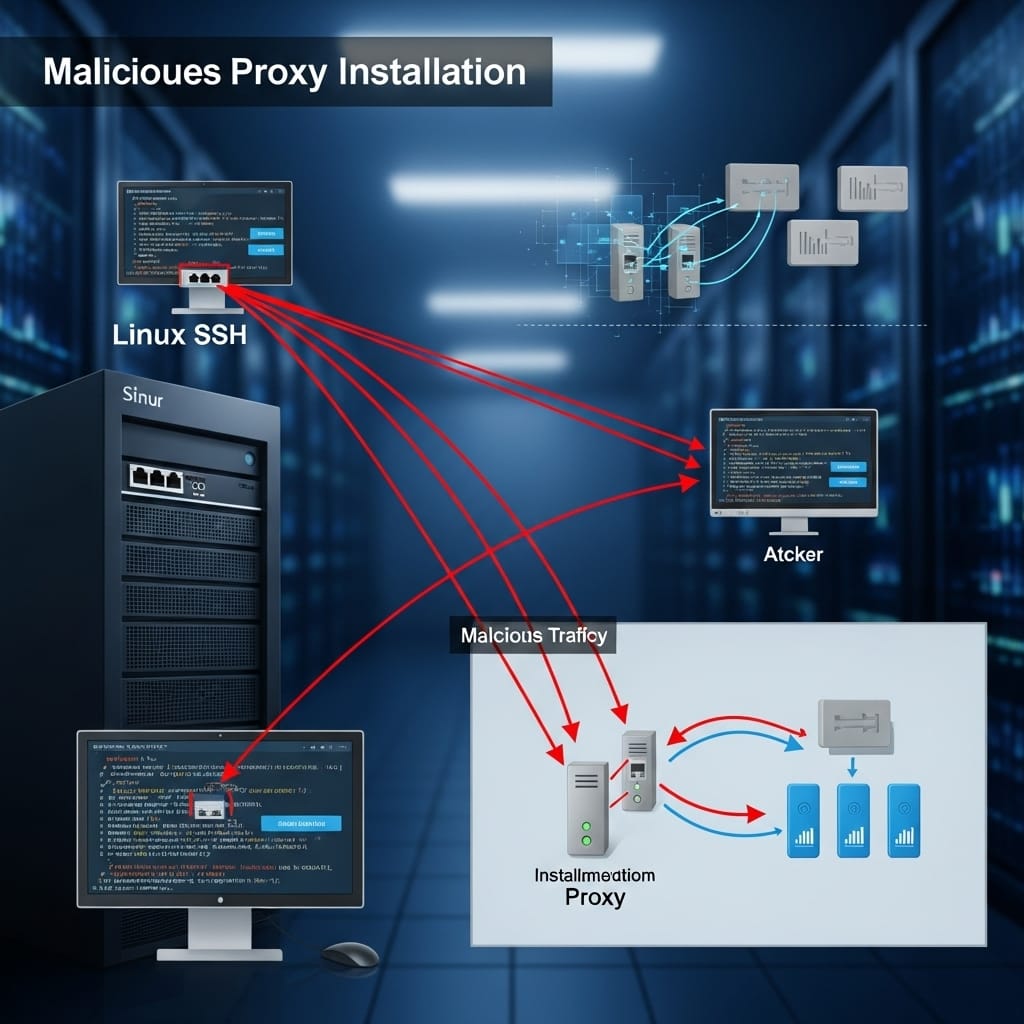

프록시 설치하는 리눅스 서버 공격

- 허술하게 관리되고 있는 리눅스 서버에 프록시 설치해 공격

- 티니 프록시, 싱박스처럼 정상 오픈 소스 도구 악용 특징

최근 허술하게 관리되고 있는 리눅스 서버에 프록시 설치해 공격하는 사례가 포착되고 있다. 이 공격 방식은 티니 프록시(TinyProxy) 같은 정상 도구나 싱박스(Sing-box)처럼 정상 오픈 소스 도구를 악용하는 게 특징이다. 공격자는 감염 시스템을 프록시로 활용해 또 다른 공격에서 자신을 은폐하거나 해당 프록시 노드에 대한 접근 권한을 판매해 범죄 수익을 올릴 수 있다.

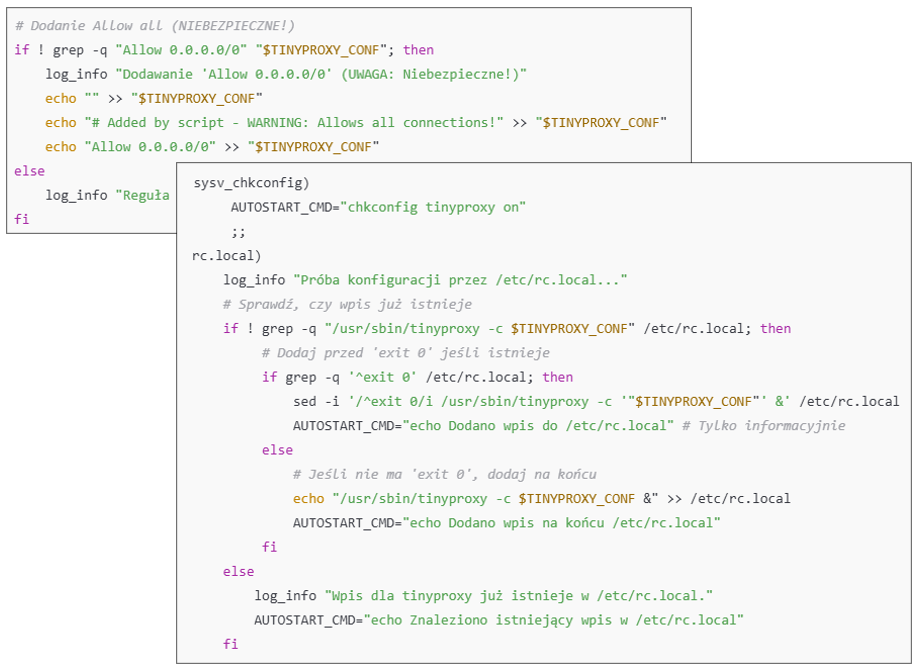

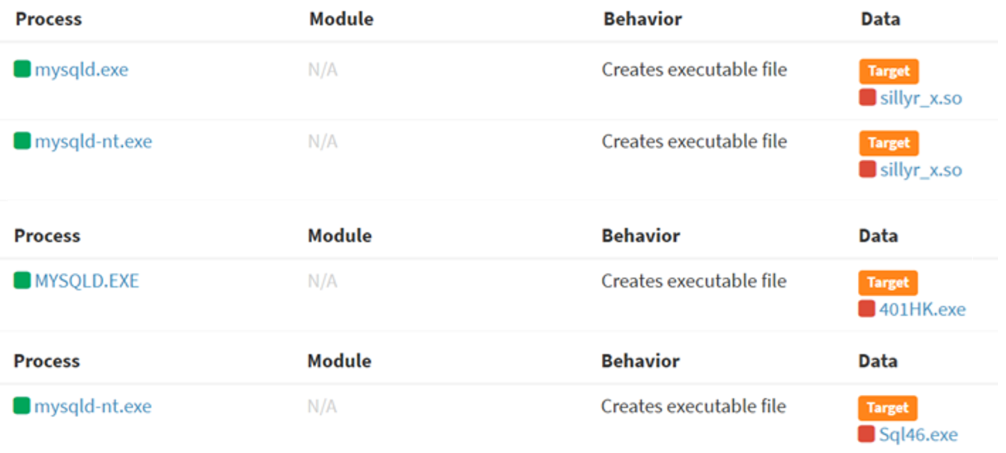

티니 프록시 설치 악용: 공격자는 허니팟 리눅스 서버에 로그인을 시도했다. 성공 후에는 악성코드를 다운로드해 실행한다. 악성코드는 명령어를 이용해 티니 프록시를 설치한다. 이후 설정 파일을 조작해 외부서 접속 가능하도록 지속성을 유지 시킨다. 공격자는 티니 프록시가 서비스하는 포트에 접근해 감염 시스템을 프록시로 악용한다.

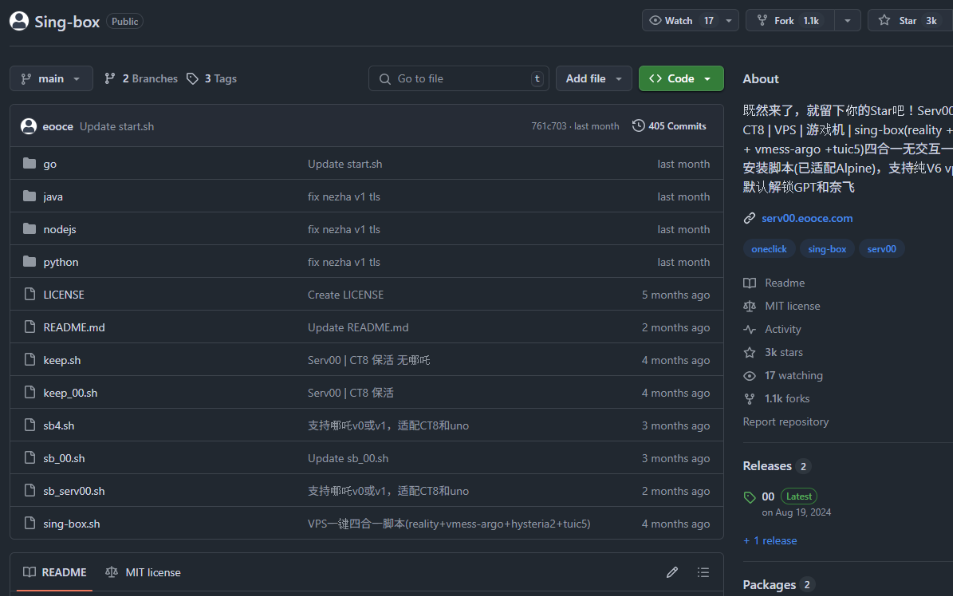

싱박스 프록시 악용: 싱박스는 다목적 프록시 설치 도구로, 깃허브에 따르면 챗GPT와 넷플릭스 차단을 해제할 수 있다. 공격자는 이러한 서비스를 사용할 수 없어 차단 우회 목적으로 싱박스를 제작한 것으로 보인다. 공격자는 타인 시스템에 무단으로 접속해 싱박스 프록시를 설치했다. 이는 공격자 자신이 불법적으로 사용하거나 금전적 수익 목적으로 보인다.

안랩은 "계정 비밀번호를 추측하기 어려운 형태로 사용하고, 주기적으로 변경해 무차별 대입 공격과 사전 공격으로부터 리눅스 서버를 보호해야 한다"며 "최신 버전으로 패치해 취약점 공격을 방지할 것"을 당부했다. 또한 외부 공개된 접근 가능한 서버에 방화벽과 같은 보안 제품을 적용해 공격자로부터 접근을 통제하고, 백신을 최신 버전으로 업데이트할 것을 덧붙였다.

Related Materials

- Linux Malware in 2024: Perfctl, WolfsBane, FireWood, and the Rising Threat - Ryzome, 2024년

- Threat Actors Exploit Windows and Linux Server Vulnerabilities to Deploy Web Shells and Advanced Malware - GBHackers, 2025년

- Critical Linux Backdoor in XZ Utils Discovered: What to Know - Akamai, 2025년(2024년 공개된 사례)

- Linux Server Security Deep Security - Trend Micro White Paper, 2017년

![[AI전략] 중견국 소버린 AI의 궁극적 목표와 방향](/content/images/size/w600/2025/08/7774db5b-575c-40d2-9742-1d7d9fcf7a0c_watermarked.png)