피싱 침해사고, 분기별 중 가장 증가

- 공격자, 탈취 계정으로 기업 e-커머스 시스템 무단 접속

- 비즈니스 메일 사칭해 피싱 발송...거래대금 편취

피싱 관련 침해사고가 분기별 사고 유형 중 가장 증가한 것으로 나타났다. 기업과 기관에서는 피싱 피해를 입지 않도록 메일 수신 시 각별한 주의가 필요하다.

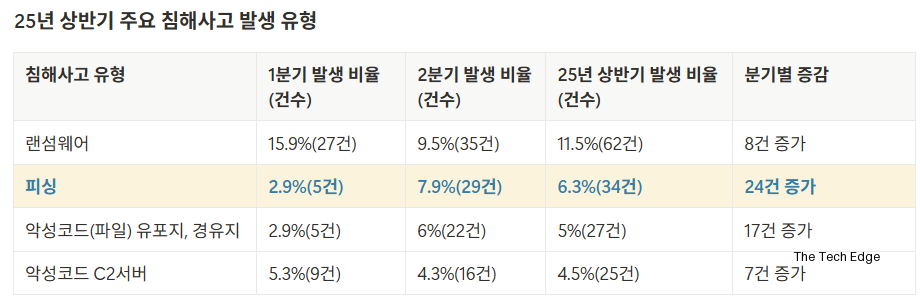

한국인터넷진흥원에 따르면 2025년 상반기 주요 침해사고 사례를 유형별로 분석한 결과, 피싱 관련 침해사고가 1분기 대비 2분기에 24건 증가했다. 특히 악성 피싱 메일로 인한 악성코드 감염이나 계정탈취가 두드러졌다.

최근에는 공격 대상 기업의 실제 메일 서버를 침투한 뒤, 기업 메일 주소를 이용한 피싱 공격이 증가 추세다. 또한, 기존에 주고받은 메일에 '답장 형식'으로 피싱 메일을 전송방식으로 진화하고 있다.

유형별 피해 사례

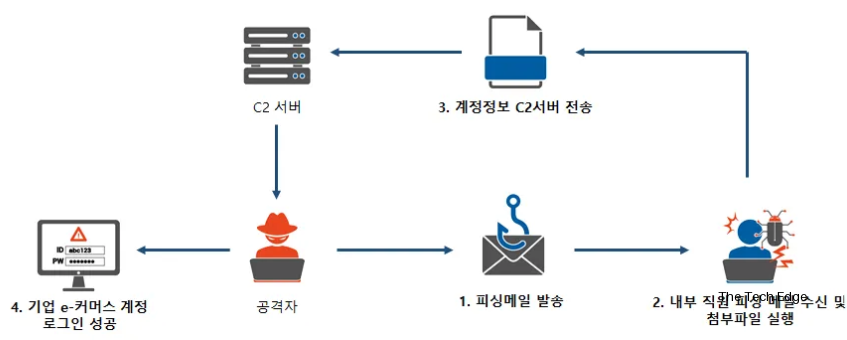

기업 e-커머스 계정 탈취를 통한 판매상품 변경

유형별 피해 사례를 살펴보면 공격자는 정상적인 거래 메일을 위장한 피싱 메일을 기업 내부 직원에게 발송한다. 메일에는 악성 링크나 악성 첨부파일이 포함돼 있다. 실행 시 악성 코드가 작동하도록 설계돼 있다.

수신자는 거래처 또는 내부 부서로 착각해 첨부파일을 열거나 링크를 클릭한다. 이 과정에서 계정 정보 탈취용 악성 코드가 실행된다. 악성 코드는 사용자의 로그인 ID, 비밀번호 등 계정 정보를 은밀하게 수집한다. 수집 된 정보는 공격자의 C2(Command & Control) 서버로 전송된다.

공격자는 탈취한 계정으로 기업 e-커머스 시스템에 무단 접속한다. 이후 등록된 상품 정보를 위조하거나 가격을 변경하는 등 불법 행위를 수행한다.

소비자는 공격자가 변경한 상품을 실제로 구매하게 되며, 이 과정서 다수의 반품과 환불 요청이 발생한다.

이는 소비자 신뢰 하락, 금전적 손실 발생, 시스템 복구 및 보안 강화에 따른 추가 비용발생, 브랜드 이미지 훼손과 장기적으로 사업에 차질이 일어날 수 있다.

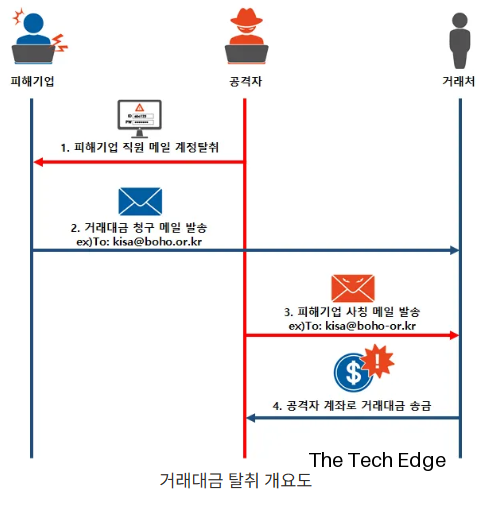

기업 비즈니스 메일을 사칭한 거래대금 탈취

다음은 거래대금 탈취 사례다. 기업은 거래처에 거래대금을 청구할 때, 메일 본문에 수금용 계좌번호를 기재하는 경우가 많다. 공격자 역시 이러한 특성을 악용한다. 공격자는 피싱 메일, 악성코드, 취약점 공격 등을 통해 피해 기업 직원의 메일 계정을 먼저 탈취한다. 탈취 후, 해당 계정의 기존 메일 내용을 확인해 거래처와의 최근 송·수신 메일을 파악한다.

공격자는 정상적인 거래 메일 형식을 그대로 모방해 거래처에 거래대금 청구 메일을 발송한다. 발신자 주소나 도메인을 피해 기업과 유사하게 위조해, 수신자가 의심하지 않도록 한다.

메일 본문에 공격자가 지정한 위조 계좌번호를 기재하고, “기존 계좌가 변경되었다”는 내용 등으로 자연스럽게 안내한다. 거래처는 해당 메일을 정상 요청으로 착각해 공격자의 계좌로 거래대금을 송금하게 된다.

사고 주요 원인

1. 무차별 대입 공격(Brute Force Attack)

이러한 사고는 무차별 대입 공격, 크리덴셜 스터핑, 악성코드를 통한 정보탈취가 주요 원인으로 꼽힌다.

무차별 대입 공격(Brute Force Attack)은 공격자가 로그인에 성공할 때까지 가능한 문자 조합을 무차별로 반복 입력하며 시도하는 방식이다. 사용자 계정 정보가 예측하기 쉬운 조합일수록 이 공격에 취약하다.

공격자는 외부서 접근 가능한 기업용 메일 서비스를 대상으로 무차별 대입 공격으로 로그인에 성공한 뒤, 내부 직원 메일을 열람하거나 유출한다. 또한 이를 악용해 거래처나 다른 직원에게 피싱 메일을 전송하는 등 2차 공격을 시도한다.

2. 크리덴셜 스터핑(Credential Stuffing)

크리덴셜 스터핑(Credential Stuffing)은 이미 유출된 아이디와 패스워드를 확보한 뒤, 이를 다양한 웹사이트나 서비스에 반복적으로 입력해 로그인을 시도하는 공격 기법이다. 이는 사용자가 동일한 계정 정보를 여러 서비스에 재사용하는 습관을 악용한 방식이다.

텔레그램 등에서 유출 · 유통되는 압축 파일(도메인명.zip)에는 일반적으로 이메일 주소, 사용자명, 비밀번호, 그리고 경우에 따라 접속 IP와 브라우저 정보 등이 포함돼 있다. 공격자는 이 정보를 확보한 뒤 크리덴셜 스터핑 공격을 수행한다.

먼저 공격자는 데이터 추출 및 정리한다. 압축 파일을 해제해 계정 목록을 확보한다. 불필요한 데이터(중복 계정, 형식 오류)를 제거하고, 이메일·비밀번호를 정리한다.

그리고 다중 사이트 로그인을 시도한다. 대상 웹서비스 쇼핑몰, 은행, 포털, 기업 내부 시스템의 로그인 API나 웹페이지를 자동으로 호출하도록 설정한다. 동일한 계정·비밀번호 조합을 여러 사이트에 반복 입력해 로그인을 시도한다. 이때, VPN·프록시·봇넷을 사용해 IP를 계속 변경 방어 시스템 차단을 회피한다.

로그인에 성공한 계정은 내부 문서 탈취, 금전 결제, 악성 메일 발송 등 추가 침해하거나, 다른 범죄자에게 재판매한다. 특히 내부 메일 계정·업무용 시스템 계정은 기업 침투의 발판이 된다.

실제 사용자 유출 계정을 활용하는 크리덴셜 스터핑 공격은 성공 가능성이 높다. 또한 피해 기업이 비정상 로그인을 인지하기 어렵다는 특징을 갖고 있다.

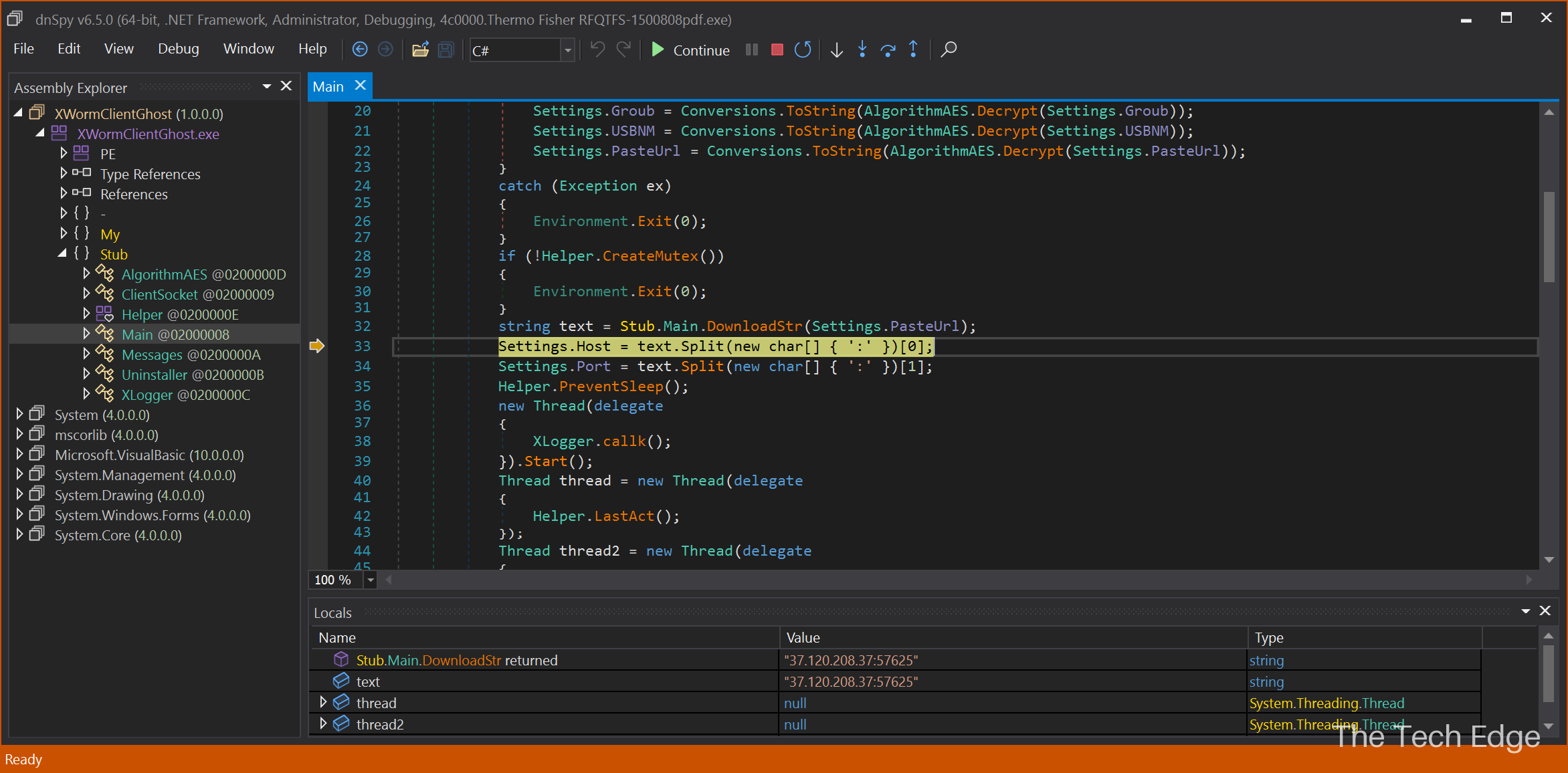

3. 악성코드를 통한 정보탈취

다음은 악성코드를 통한 정보 탈취다. 공격자는 기업, 기관 또는 개인을 사칭해 업무와 관련된 내용처럼 위장한 메일을 발송하며, 메일 본문에 악성링크나 악성코드를 포함시켜 사용자의 실행을 유도한다.

사용자에게 유포된 악성코드는 주로 정보탈취형 또는 원격제어형이다. 감염된 시스템에서 ▲운영체제 정보 ▲키보드 입력(키로깅) ▲브라우저에 저장된 계정 정보 ▲네트워크 설정 ▲프로세스 목록 등의 데이터를 수집한 뒤, 이를 C2 서버(Command and Control Server)로 전송한다. 이후 C2 서버로부터 추가 명령을 전달받아 원격 조작, 추가 악성코드 설치 등 2차 행위를 수행한다.

대응방안

보낸 사람 메일 주소, 실제 도메인과 일치 여부 확인

KISA는 이를 위한 대응방안으로 보낸사람 메일 주소 확인과 첨부 파일 및 링크 주의, 보안 프로그램 최신 상태 유지, 비정상 송금 요청 확인을 당부했다.

KISA는 "출처가 불분명하거나, 제목이나 내용이 평소와 다르고, 파일 열람을 급히 요구하는 메일은 주의가 필요하다"며 "특히, 발신자 주소를 위조하는 경우가 많기 때문에, 보낸 사람의 메일 주소가 실제 도메인과 일치하는 지 반드시 확인해야 한다"고 강조했다.

첨부 파일 및 링크 주의

메일에 첨부된 스크립트 파일(JS, JAVA, VBS 등)이나 실행 파일(EXE, SCR 등)은 절대 실행하지 않도록 주의해야 한다.

파일명 뒤에 .pdf 등 허위 확장자를 붙이거나 공백을 삽입해 실제 확장자(EXE 등)가 보이지 않도록 위장하는 경우가 있으므로, 파일의 실제 확장자를 반드시 확인해야 한다.

의심스러운 첨부 파일은 즉시 실행하지 말고, 백신 프로그램으로 먼저 검사한다.

메일 본문에 포함된 URL 링크의 클릭을 유도하는 경우에도 주의가 필요하다. 링크를 클릭하기 전 마우스를 올려 실제 연결될 주소를 확인하고, 신뢰할 수 있는 도메인인지 확인해야 한다.

보안 프로그램 최신 상태 유지

운영체제, 백신, 기타 응용 프로그램의 보안 패치를 항상 최신 상태로 유지하고, 백신의 실시간 감시 기능을 반드시 활성화한다.

비정상 송금 요청 확인

평소와 다른 계좌로의 송금 요청이나 송금을 급히 요구하는 메일 · 메신저 등의 요청은 반드시 전화 등 다른 수단으로 추가 확인한다.

최근에는 거래처를 사칭한 공격자가 메신저 음성 통화로 송금을 요청하는 사례가 확인되고 있다. 음성 통화 시에도 상대방의 신원을 반드시 확인하는 절차가 필요하다.

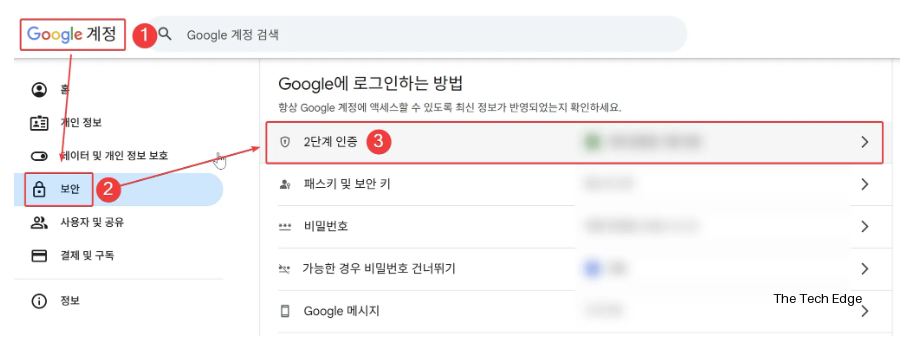

기업의 경우 메일 로그인 시 2단계 인증 도입(MFA, Multi-Factor Authentication), 메일 보안 솔루션 구축, 사내 보안 교육, 해킹 메일 대응 모의 훈련 실시 등 조직 내 보안 문화를 장착해야 한다.

Related Materials

- Phishing Guidance: Stopping the Attack Cycle at Phase One - CISA, 2023년

- Detecting and Preventing AI-Based Phishing Attacks: 2024 Guide - Perception Point, 2024년

- Phishing Trends Report (Updated for 2025) - Hoxhunt, 2024년

- A Guide to Preventing Phishing in 2024: Insights from CSC's 2023 Report - DMARC Report, 2024년

![[TE머묾] 안 전하니 안전하니?](https://images.unsplash.com/photo-1590718993554-7e20d6e56874?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDE1OXx8c3ByZWFkJTIwam95fGVufDB8fHx8MTc1NTc2MTYzNnww&ixlib=rb-4.1.0&q=80&w=600)