피싱 메일 주의, X웜RAT 악성코드 유포

- 피싱 메일 통해 'XwormRAT' 악성코드 유포

- 악성코드, 정상 코드 내에 악성 스크립트 넣어 사용자 인지 못하게 설계

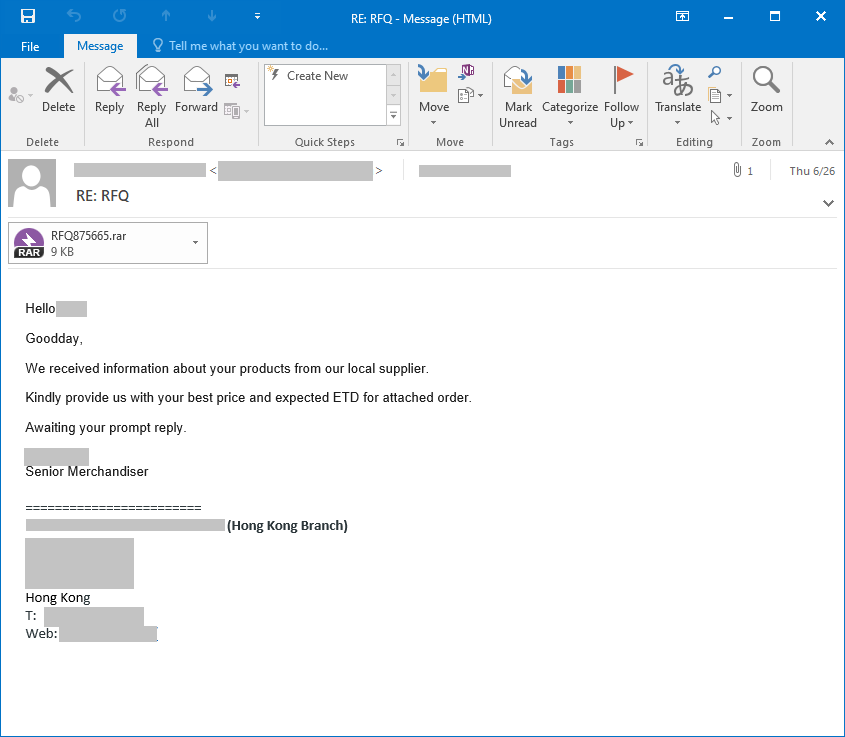

최근 피싱 메일을 통해 'XwormRAT' 악성코드가 유포되고 있어 주의가 요구된다.

공격자는 무역 관련 사칭 피싱 메일로 "공급업체로부터 귀사의 제품에 대한 정보를 받았다"며 "첨부된 주문에 대해 최적의 가격과 예상 ETD를 제공해 줄 것"을 요청했다.

피싱 메일에 첨부된 파일을 열면 악성코드가 실행된다. 이 악성코드는 VBS스크립트와 자바스크립트로 시작한다. 정상 코드 내에 악성 스크립트를 넣어 사용자가 인지하지 못하도록 설계된 것이 특징이다.

최초 실행되는 스크립트는 내부에 포함된 파워쉘 스크립트를 추가 호출해 최종 악성코드를 다운로드하는 실행 구조다. 해당 악성코드는 현재까지도 변형된 버전이 지속적으로 유포되고 있다.

추가로 다운로드되는 파일에는 .NET 로더가 포함된 JPG 이미지 파일과 최종적으로 실행될 악성코드가 포함 있다.

다운로드된 스테가노그래피 기법이 적용된 JPG 이미지 파일은 아래와 같은 화면으로 확인된다. 해당 이미지 파일로부터 .NET 로더가 은밀히 추출돼 실행된다.

로더는 앱도메인 매니저 주입 기법을 이용해 악성 코드를 메모리에 넣는다. 이 과정서 디스크에 흔적을 남기지 않아 보안솔루션 탐지를 회피한다.

안랩은 스테가노그래피 기법은 XwormRAT 외에도 다양한 악성코드 유포에 활용될 수 있다며 최근에는 변형된 유형으로 지속적으로 유포되고 있어, 사용자는 출처가 불분명한 이메일을 열람 시 각별한 주의를 당부했다.

Related Materials

- 2025년 01월 악성코드 동향 보고서 - 잉카인터넷 시큐리티대응센터, 2025년

- 2024 해외 주요국의 사이버보안 입법동향 - 한국인터넷진흥원, 2024년

- 정보보호 - 글로벌 ICT포털, 2024년