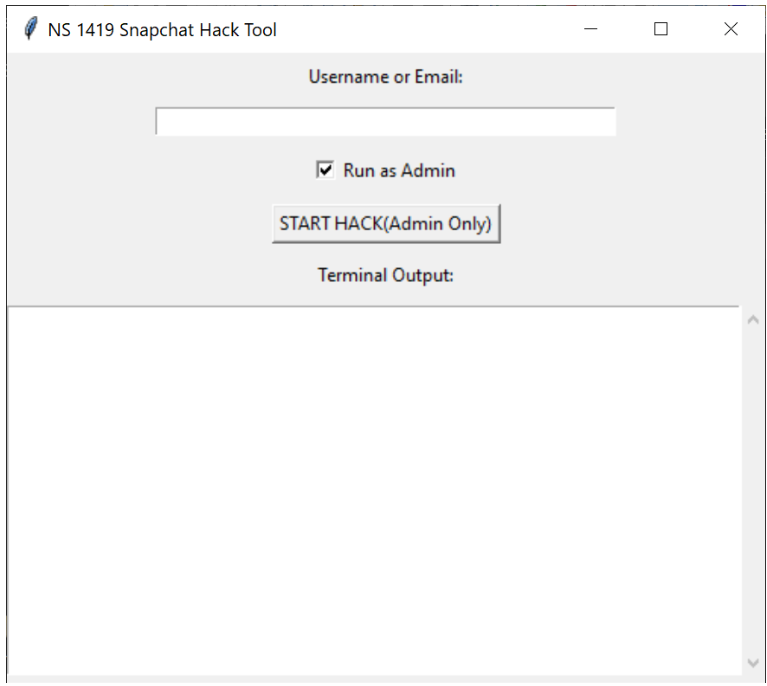

비밀번호 해킹 도구로 위장한 랜섬웨어 등장!

최근 계정 비밀번호 크랙 도구로 위장한 랜섬웨어가 발견됐다. 공격자는 보안 연구자나 해커들이 자주 찾는 크랙 도구나 해킹 툴의 형태로 랜섬웨어를 배포했다. 사용자는 아무 의심없이 접근할 수 있어 감염 위험성이 크다. 이용자들의 각별한 주의가 필요하다.

이번에 발견된 랜섬웨어는 유저네임 및 이메일을 입력해 비밀번호를 탈취하는 도구로 위장했다.

암호화되는 확장자명은 .data .epub .gif .md .sql .jpg .rar .txt .mdb .doc .odp .tar .bmp .htm .sqlite .pdf .gz .csv .zip .rtf .ppt .html .accdb .docx .xlsm .json .ini .xlsx .png .odt .log .db .tsv .ods .bak .pptx .jpeg .xls .xml 등이다.

파일 암호화 방식은 AES-256 알고리즘의 CFB 모드다. 특히 주목되는 점은 키 관련 정보를 저장하거나 공격자에게 전송하지 않는다는 것이다. 즉 랜섬노트에 안내된 대로 공격자에게 비트코인을 전송해도 암호화된 파일 복구가 불가능하단 뜻이다.

이와 관련 안랩은 "사용자들이 자주 찾는 크랙 도구로 위장해 유포되는 랜섬웨어는 사용자의 의심을 최소화한다"며 "쉽게 실행되도록 유도해 감염 위험이 크다"며 각별한 주의를 당부했다.

따라서 이용자는 출처가 불확실한 사이트에서 제공되는 프로그램 설치를 자제하고, 공식 웹사이트나 신뢰할 수 있는 경로를 통해 안전하게 소프트웨어를 설치해야 한다.