"SGI보증보험, 치명적 보안실수..외부 침입할 수 있도록 포트 열어놔"

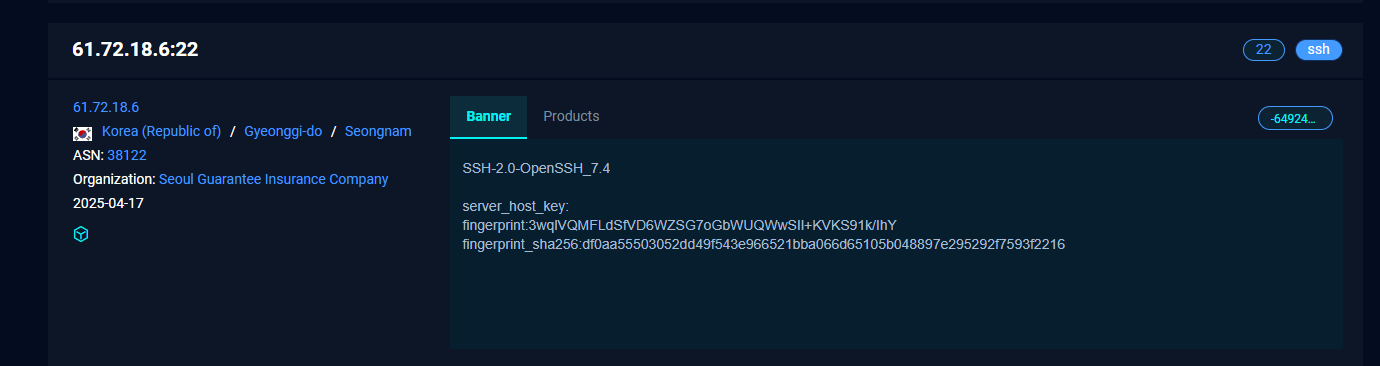

- SGI보증보험, 4월 17일 SSH서비스를 외부 침투할 수 있도록 열어놔

- 포트 변경 미흡, 접근통제 미흡이 해킹 주요 요인으로 '지목'

SGI보증보험이 해커로 부터 랜섬웨어 공격을 받은 가운데, 외부에서 침입할 수 있도록 포트가 열린 정황이 포착됐다.

지난 4월 17일 SGI보증보험이 사용 중인 VPN안에 SSH서비스가 외부에서 접속할 수 있도록 열려있었던 것으로 확인됐다.

SGI보증보험이 사용 중인 SSL VPN은 'SecuwaySSL U V2.0'이다. VPN서버에 외부에서 접근 가능하도록 22번 SSH 포트가 열려있었다.

국가정보원 보안지침에 따르면 포트 번호는 추측 불가능하도록 변경해야 하는데, SGI보증보험이 이를 위반한 것이다. 즉 있어서는 안 될 치명적인 보안 실수를 저질렀단 뜻이다.

이 뿐만이 아니다. IP접근 통제도 제대로 이뤄지지 않았다. SGI신용보증보험이 VPN 서비스 이용시 사용된 IP를 아무나 접근할 수 없도록 통제 해야 하는데 접근통제가 이뤄지지 않았다. 즉 포트 변경 미흡조치, 접근통제 미흡 등 조합이 해커가 침투할 수 있었던 중요한 요인이란 것이다.

익명의 네트워크 보안전문가는 "제로-트러스트(Zero Trust), 즉 ‘아무도 신뢰하지 않는다’는 보안 원칙이 기본으로 자리잡은 이 시점에서, 최소 접근 제어 원칙을 준수해야 함에도 불구하고, SGI보증보험은 이를 제대로 실천하지 않았다"며 "특히, 내부 네트워크와 외부 네트워크를 연결하는 중요한 접점인 VPN 장비에서, 정해진 정책에 따라 통신 흐름을 제어하는 VPN 솔루션의 인증 정보 유출이 아닌, 관리용 SSH 콘솔을 외부에 개방해둔 점이 가장 큰 실수"라고 지적했다.

그는 "여기에 더해, 포트 스캐너로도 쉽게 탐지 가능한 Well-known port인 1024번 이하의 포트를 사용한 점, 예측 가능한 간단한 ID와 비밀번호를 이용한 인증 방식, 그리고 로그인 시도 제한 등의 보안 조치가 부족했던 점을 감안할 때, SGI보증보험은 보안 원칙준수 보단 기본 보안 관리조차 소홀했다"고 설명했다.

네트워크 보안업계 관계자 역시 접근제어 정책의 미흡함을 지적했다. 그는 “SSL VPN 환경에서도 최소 권한 원칙과 접근 제어 정책을 체계적으로 적용하는 게 중요하다”며, “포트와 서비스 외부 노출 여부에 대한 정기적인 점검”을 당부했다.

따라서 기업, 기관의 보안 어플라이언스와 IT 인프라 담당자는 사내서 사용 중인 장비의 새로운 취약점을 NVD, CISA 등 보안 공지를 통해 지속적으로 확인해야 한다. EOS/EOL 등 지원 종료된 장비는 보증 연장 신청이나 교체를 통해 보안을 강화해야 한다.

또한, 모든 직원에게 예외 없이 적용되는 강력한 접근 제어 원칙을 수립하고 이를 철저히 준수하도록 요구해야 한다. 보안 관제 서비스 등을 통해 무차별 ID/PW 로그인 시도 행위가 발견되면 보안 담당자나 관리자에게 알림을 보내 공격 여부를 즉시 인지할 수 있도록 하고, 로그인 시도 횟수 제한 등 추가적인 보안 기법을 적용해야 한다.

Related Materials

- Monthly Threat Actor Group Intelligence Report, March 2024 (KOR) - NSHC, 2024년

- Monthly Threat Actor Group Intelligence Report, December 2024 (KOR) - NSHC, 2024년

- 딜로이트 글로벌 사이버 위협 트렌드 보고서, 2024년

- 한국인터넷진흥원(KISA) 사이버 위협 동향 기술 보고서, 2024년

- 네트워크 보안 시장 규모, SWOT 분석 및 예측 - Verified Market Reports, 2025년

- (요약) 정교해진 사이버 공격의 변화 양상과 대응 전략 - Deloitte, 2024년

- 인터넷 보안 현황 보고서 - Akamai, 2024년

- 고유한 방법을 사용하는 동아시아 위협 행위자 - Microsoft, 2024년