中 사이버 스파이 조직, 동남아 외교관 해킹

- 가짜 업데이트·합법 인증서 악용…보안망 우회

- 구글 “피해 사용자 경고 발송…보안 강화 권고”

지난 3월 중국 연계 해킹 조직 ‘UNC6384’가 동남아시아 외교관을 비롯해 전 세계 주요 인사를 목표로 한 사이버 스파이 활동을 포착됐다.

해커들은 인터넷 접속 단계에서 피해자의 웹 브라우저 트래픽을 가로채 ‘플러그인 업데이트’로 위장한 악성 프로그램을 내려받게 한 뒤, 이를 통해 다단계 백도어인 ‘SOGU.SEC(일명 플러그X)’을 메모리에 심은 것으로 분석됐다.

26일 구글 위협정보그룹(GTIG)은 이번 작전을 중국의 전략적 이익에 부합하는 고도의 사이버 첩보 활동이라고 평가했다.

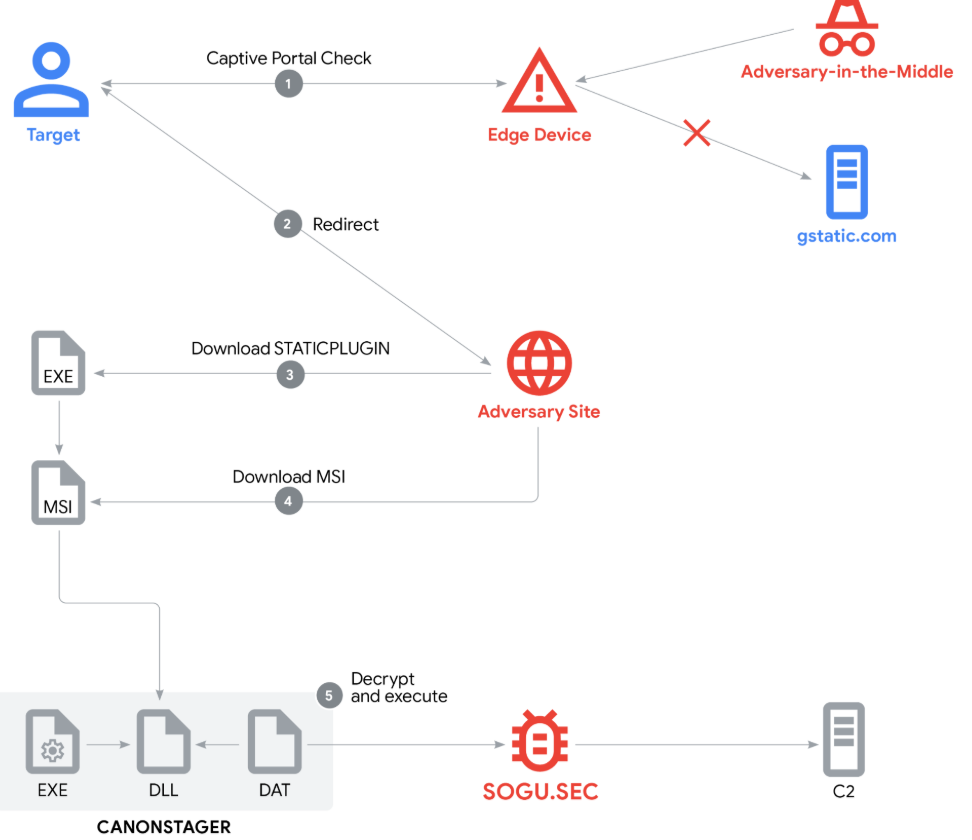

UNC6384의 공격은 ‘캡티브 포털 하이재킹’을 시작으로 진행됐다. 브라우저의 네트워크 연결 테스트를 가로채자, 이용자는 위조된 업데이트 페이지로 리디렉션됐고, 여기에서 ‘Adobe 플러그인 설치’ 버튼을 누르면 악성 파일이 다운로드 된다.

악성 파일은 합법적 기업 명의의 유효한 코드 서명 인증서를 사용해 신뢰를 얻었다. 브라우저에도 보안 경고가 표시되지 않았다. 또 악성코드는 정상 프로그램으로 위장하고 윈도우 보안 기능을 피해 실행되도록 설계됐다.

이번 공격에서 사용된 ‘STATICPLUGIN’과 ‘CANONSTAGER’ 등 다단계 페이로드는 암호화·콜백 함수·메시지 큐 기법 등을 활용해 흔적을 남기지 않고 숨은 채 백도어를 구동했다. 최종적으로 배치된 SOGU.SEC는 시스템 정보 수집, 파일 업·다운로드, 원격 명령 실행까지 가능한 고도화된 후면 도구로 확인됐다.

구글은 “피해가 확인된 지메일 및 워크스페이스 사용자에게 정부 후원 공격자 경고를 발송했다”며, 모든 사용자에게 ▲크롬 브라우저 ‘향상된 안전 브라우징’ 활성화 ▲기기 최신 업데이트 ▲계정 2단계 인증 설정 등을 권고했다. 아울러 관련 악성 도메인과 URL, 해시값은 구글 세이프 브라우징에 모두 등록돼 차단된다.

Related Materials

- 2024년 사이버위협 결산 보고서: 공급망 공격과 LLM 취약점 악용 사례 - S2W, 2024년

- 2023년 사이버 보안 위협 분석 및 2024년 전망 발표 - 과학기술정보통신부 기반, 2023년

- 일본 공급망 강화를 위한 보안대책 평가제도 중간보고서 - 경제산업성(METI), 2025년

- SW 공급망 보안 국내외 현황과 기업 대응방안 - 시놉시스 2024 오픈소스 보안 및 위험 분석, 2024년