"2025 랜섬웨어 공격, 드래곤 포스가 노린다"

- 드래곤포스, 글로벌 확장하며 빠르게 진화하는 타깃 전략

- 직접 운영 인프라와 비전통적 협업 모델

- 징후와 대응: 내부 유출, 탐지, 그리고 선제보안

드래곤포스(DragonForce)는 2023년 말 등장이후 2025년 현재까지 독립 인프라와 빠른 확장 전략을 펼치고 있다. 북미, 유럽, 아시아, 중동 등 세계 각지 민간·공공 부문을 위협하고 있다.

이 조직은 여러 산업 분야 중소기업을 집중적으로 노린다. 기존 랜섬웨어 조직과 달리 독립 인프라 운영, 맞춤형 데이터 유출, 내부 유출 사례 등으로 새로운 위협 양상을 보이고 있다. 보안 전문가들은 이 그룹의 구조적 특징과 숨겨진 기술 신호를 추적하며, 사전 탐지와 대응 전략 강화를 강조한다.

1. 글로벌 확장, 빠르게 진화하는 타깃 전략

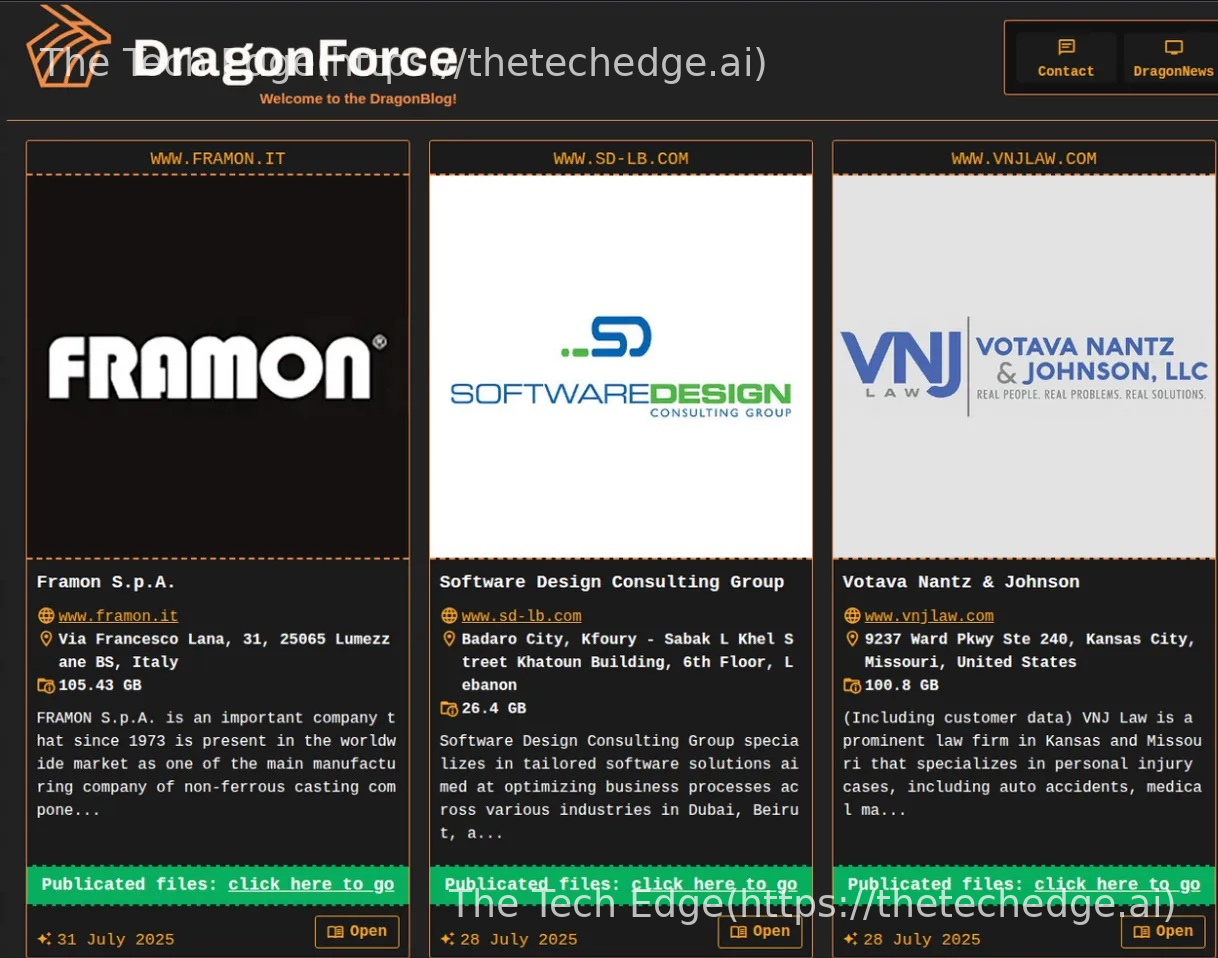

2025년 7월, 드래곤포스는 이탈리아 산업디자인 기업 Framon S.p.A, 레바논 IT컨설팅 기업 Software Design Consulting Group, 미국 미주리의 법률사무소 Vontava Nantz & Johnson LLC, 독일 라벨링 전문업체 md-labels-gmbh.com 등 전 세계 다양한 기업을 공격해 데이터 탈취, 공개 압박 전략을 전개했다.

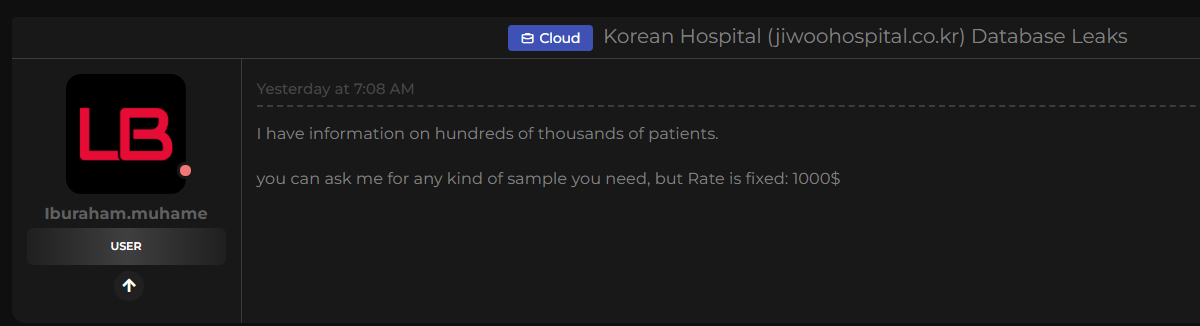

공격 대상은 주로 방어 역량이 취약한 중소기업이다. 하지만, 의료, 제조, IT서비스 등 여러 업종을 가리지 않는다. 공격한 기업 문서 일부를 공개해 지정한 시한 내까지 돈을 줄 것을 요구하고, 맞춤형 협상 채널을 개설한다.

이런 행위들은 기존 대형 랜섬웨어 서비스(RaaS) 집단과 차이가 있다. 기민하고 유연한 범위 확장과 심리적 압박을 통한 협상 극대화 전략을 펼친다.

2. 인프라 직접 운영, 협력 모델 선별 도입

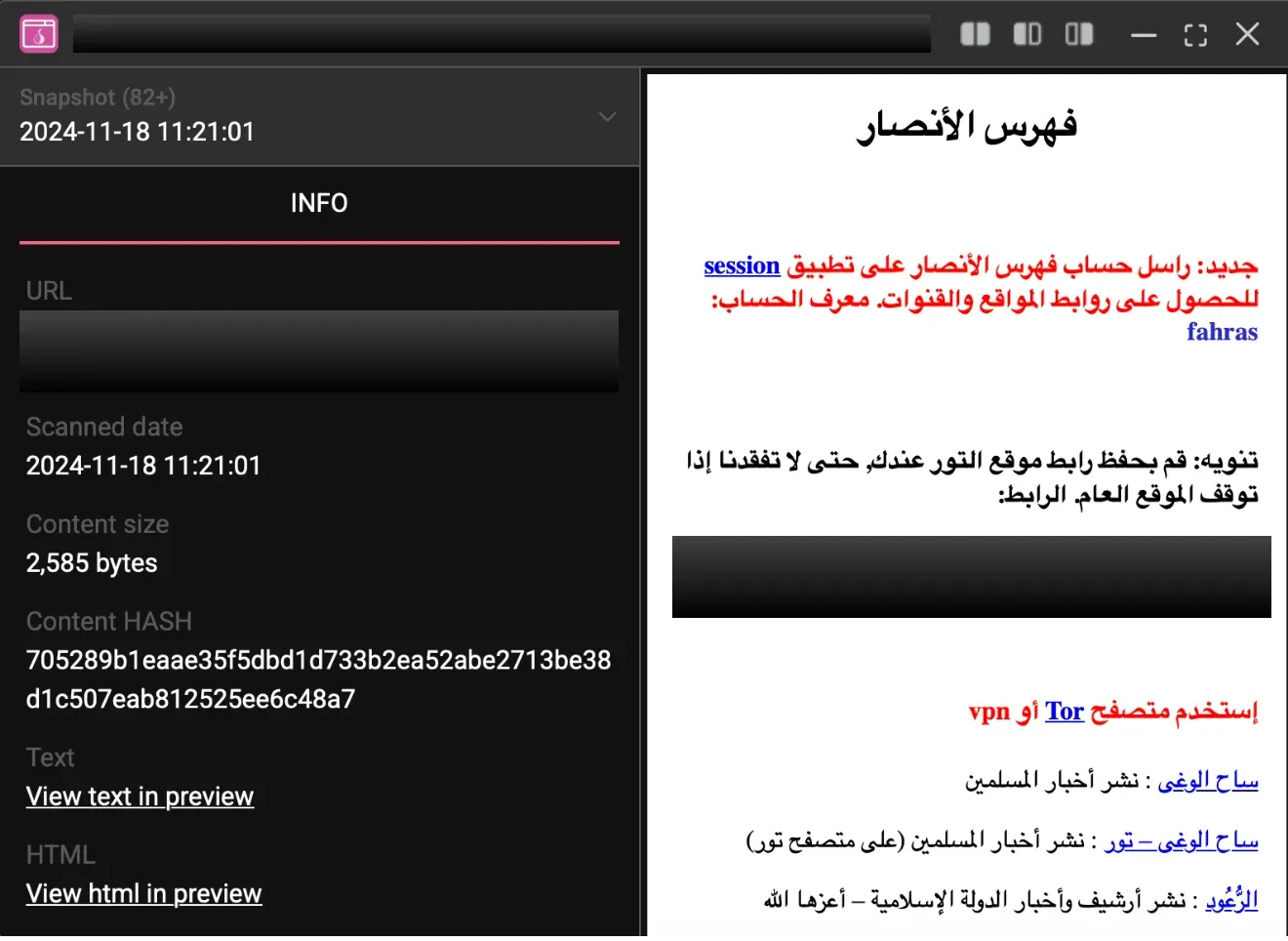

드래곤포스의 가장 큰 특성은 자체 운영 인프라다. 토르(Tor) 기반 여러 .onion 도메인을 활용해 각 타깃별 전용 데이터 포털과 협상 시스템을 분리 구축한다. 탈취한 데이터는 디렉토리 구조로 공개해 심리적 압박감을 높인다.

협상 창구로는 탈중앙·암호화 메신저(qTox)를 활용한다. 기록이 남지 않도록 타사 패널이나 공유 대시보드를 이용하지 않는다. 이들의 운영 방식은 기존 RaaS 연합 형태에 비해 자기 주도성, 익명성, 통제력을 극대화한다.

드래곤포스는 2023년 하반기부터 다크웹 유명 포럼에서 활동하며 브랜드 인지도를 쌓았다. 그러면서 신생 협력 모델을 선별 도입했다. 기존 랜섬웨어 조직의 양상이나 협박 금액 시세를 쫓기보다는 협상, 유출, 인프라 운영까지 직접 통제한다. 특히 외부 노출을 최대한 제한하는 일관된 전략을 펼친다.

3. 내부 유출, 탐지, 선제보안 등 대응해야

지난 3월, 브리치포럼(BreachForums)과 다크웹서 드래곤포스 내부 채팅, 서버 환경 파일, 협상 대화록 등이 유출된 정황이 확인됐다. 이를 두고 경쟁 조직, 내부자, 구조적 허점이 원인이란 의혹이 제기됐다. 당시 암호화 메신저 협상 내역과 환경 정보까지 흐릿하게 노출돼 그룹 익명성과 대응 체계가 시험대에 올랐다. 하지만 여전히 활발한 공격으로 전 세계 기업을 노린다.

스텔스모어는 "드래곤포스는 대형 랜섬웨어 연합과 달리, 인프라 자립·직접 협상·선별적 협업 등 독자 전략을 펼치며, 위협한다"며 "타깃 범위와 심리적 압박, 내부 유출 등 복합 징후는 새로운 유형의 디지털 위험 신호로 인식되고 있다. 조직적이고 일관성 있는 위협 프로파일링과 토르 기반의 미공개 악성코드를 실시간 식별·차단이 중요하다"고 당부했다.

이어 "사용자 행동, 포럼 신호, 인프라 로깅 등 다층적 신호를 통합해야만 드래곤포스와 같이 확산형·은닉형 조직의 실체와 변화에 선제 대응할 수 있다"며 "2025년 랜섬웨어는 조용하고, 집요하다. 다층화된 탐지와 선제적 대응 역량이 필요하다"고 강조했다.

Related Materials

- Data Leakage 2024+, 2024년

- The CyberThreat Report, June 2024, 2024년

- Global Threat Landscape Report 2H 2023, 2023년