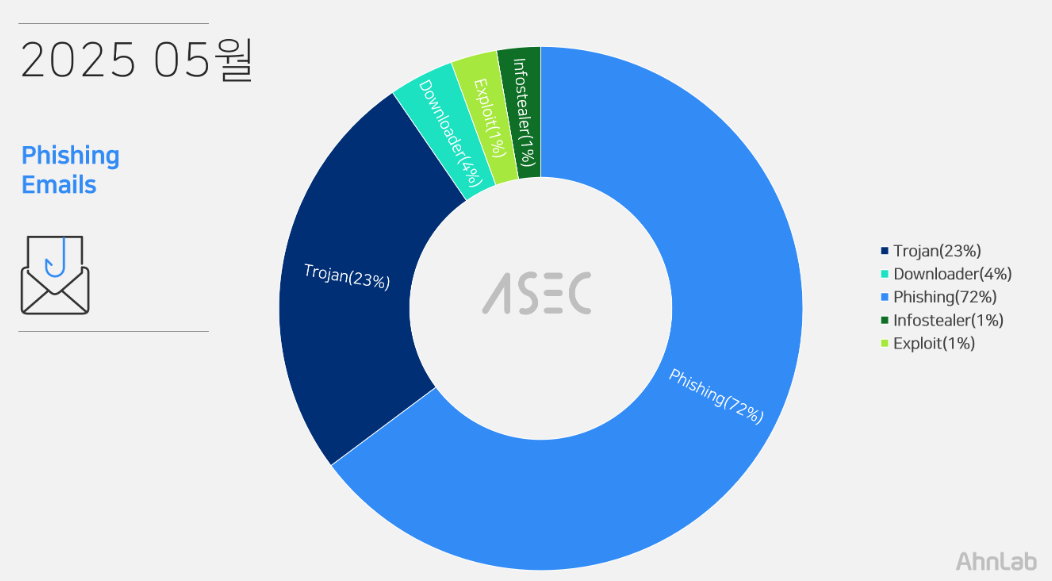

5월 피싱 이메일, 링크 첨부해 '피싱' 사이트 유도 72%

- 안랩 2025년 5월 APT 동향에서 LNK 유포가 높은 비중 차지

- CAB내에 Python 포함되는 경우도 확인

피싱이 72%, 트로젠 23%, 다운로더 4%, 인포스텔라 1%, 익스플로잇 1% 순

5월 한 달 동안 피싱 이메일 첨부파일 중 가장 많은 비중을 차지한 위협 유형은 피싱으로 나타났다.

최근 안랩이 발표한 '2025년 5월 피싱 이메일 동향 보고서'에 따르면 피싱이 72%로 가장 높게 집계됐다. 이어 트로이목마(Trojan) 23%, 다운로더 4%, 인포스틸러 1%, 익스플로잇 1% 순으로 기록됐다.

피싱은 공격자가 HTML 등의 스크립트로 로그인 페이지, 광고성 페이지 화면 구성, 로고, 폰트를 그대로 모방했다. 사용자 계정과 패스워드 입력 유도, 공격자 C2 서버로 전송, 가짜 사이트 접속을 유도했다.

이러한 피싱 유형은 스크립트, PDF 등 문서에 하이퍼링크를 삽입해 공격자가 제작한 피싱 사이트로 유도한다.

안랩은 "스크립트(Script) 첨부파일 포맷의 피싱 페이지(FakePage) 뿐만 아니라 도큐먼트(Document) 첨부파일을 이용한 취약점(Exploit) 유형의 악성코드가 피싱 이메일로 유포됐다"며 "문서 파일을 실행하면 수식 편집기 EQNEDT32.EXE 취약점(CVE-2017-11882)을 통해 록빗(Lokibot) 악성코드가 실행된다. 최근에는 PE 파일(.exe)이 ZIP에 압축한 피싱 이메일 유포가 증가했다"고 밝혔다.