7월 한 달간 LNK 파일 공격 기승

- LNK 파일 활용한 공격, 가장 큰 비중 차지 83.75%

- 사용자 PC 정보 유출, 추가 파일 다운로드 등 악성 행위

7월 한 달간 국내서 확인된 APT 공격 대부분은 공격전 정보를 수집, 파악해 타깃 공격하는 스피어피싱(Spear Phishing)으로 나타났다. 그 중에서도 LNK 파일을 활용한 공격이 가장 큰 비중을 차지했다. 또한 웹페이지에 특정 제품 취약점을 악용하는 코드를 삽입한 워터링홀(Watering Hole Attack) 방식도 확인됐다.

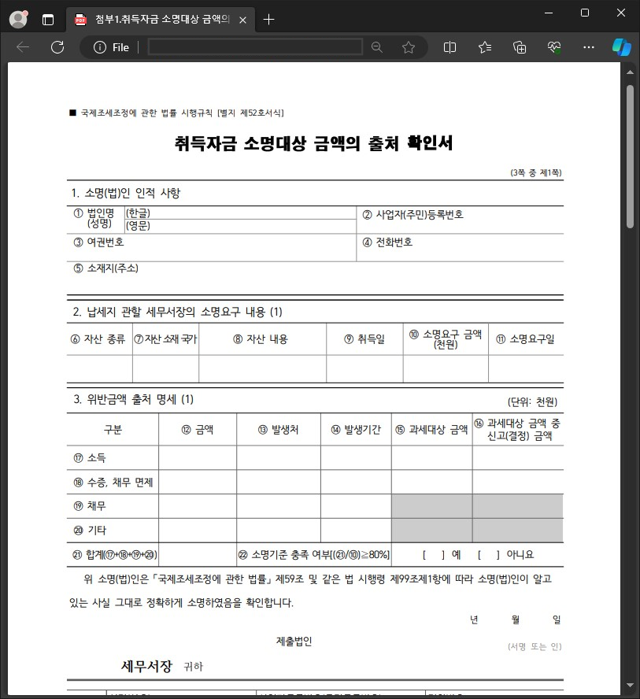

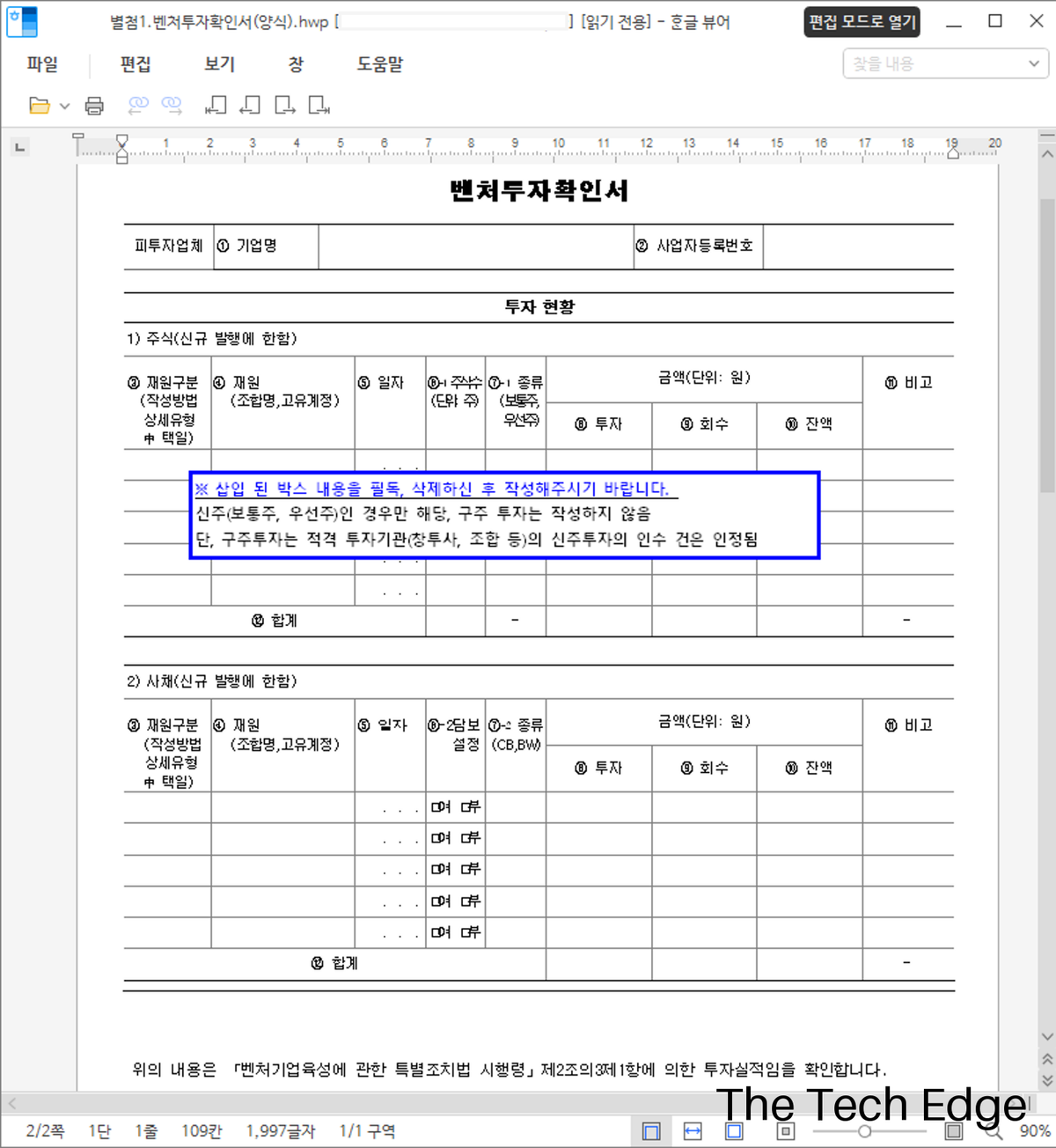

발견된 LNK 파일은 ▲미신고 자금출처 해명자료 제출 안내.hwp.lnk ▲별첨1.벤처투자확인서(양식).hwp.lnk ▲한국블록체인협회_블록체인·디지털자산 제도 개선을 위한 전문가 의견 조사.docx.lnk ▲해외금융계좌 신고서.hwp.lnk 등을 사칭한 파일이다.

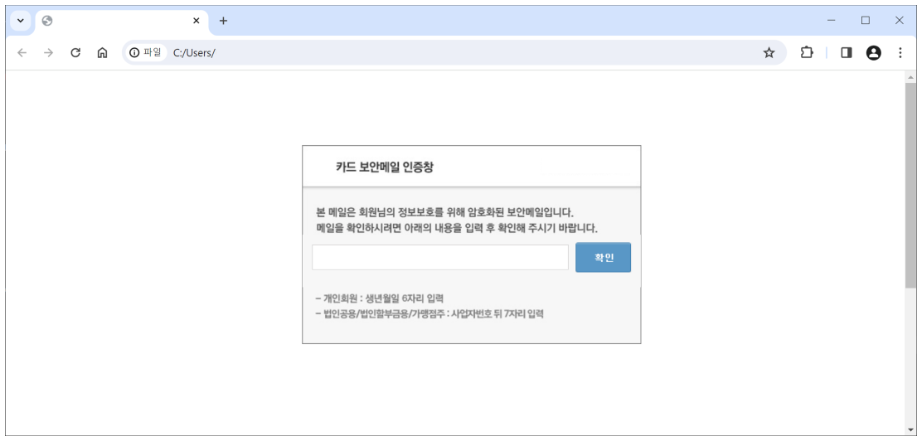

이 유형은 여러 악성 스크립트가 압축된 CAB 파일을 생성해 정보 유출과 추가 악성코드를 다운로드한다. 유포 파일인 LNK에는 악성 파워쉘 명령어가 포함돼 있다. 실행된 스크립트 파일은 사용자 PC 정보 유출, 추가 파일 다운로드 등의 악성 행위를 수행한다.

RAT 악성코드를 실행하는 유형도 포착됐다. 주로 압축 파일 형태로 정상 파일과 함께 유포되는 것으로 확인됐다.

발견된 RAT 악성코드를 실행 파일은 ▲(월간 kima) 3-1 ai전쟁 상황하 바람직한 전장리더십 발전방향(최종).lnk ▲2025년7월3주차 주간국제안보군사정세(통권 제363호).lnk ▲[접수 및 현장심사 안내].lnk ▲국가정보원에 대한 정치적 통제 실패에 관한 연구.lnk ▲북한이탈주민의 성공적인 남한정착을 위한 아카데미 운영.lnk ▲유포가 확인된 LNK에는 악성 파워쉘 명령어가 포함돼 있다.

드롭박스 API(DropBox API) 또는 구글 드라이브(Google Drive)를 활용해 악성코드를 다운로드하거나, 사용자 PC에 추가 스크립트 파일과 난독화된 RAT 악성코드를 생성한다.

최종 실행되는 RAT 악성코드는 키로깅, 화면 캡처 등 공격자 명령에 따라 악성 행위를 수행한다. 확인된 RAT 유형으로는 XenoRAT, RoKRAT 등이 있다.

Related Materials

- New Remcos RAT Activity Detection: Phishing Campaign Spreading Fileless Malware Variant - SOC Prime, 2024년

- New Campaign Uses Remcos RAT to Exploit Victims - FortiGuard Labs, 2024년

- Remcos RAT Malware Evolves with New Techniques: Recent Phishing Delivery Trends - Infosecurity Magazine, 2024년

- REMCOS RAT Malware Report: Analysis of Recent Phishing Campaigns - Quorum Cyber, 2025년