방첩사 피싱 공격, 어떻게 뚫었나?

- 방첩사 타깃의 해킹·피싱 도구 발견, 해커 많이 사용하는 VPS 서버 이용

- 방첩사 타깃 해킹 시도 수법...고대·네이버 피싱 수법과 유사

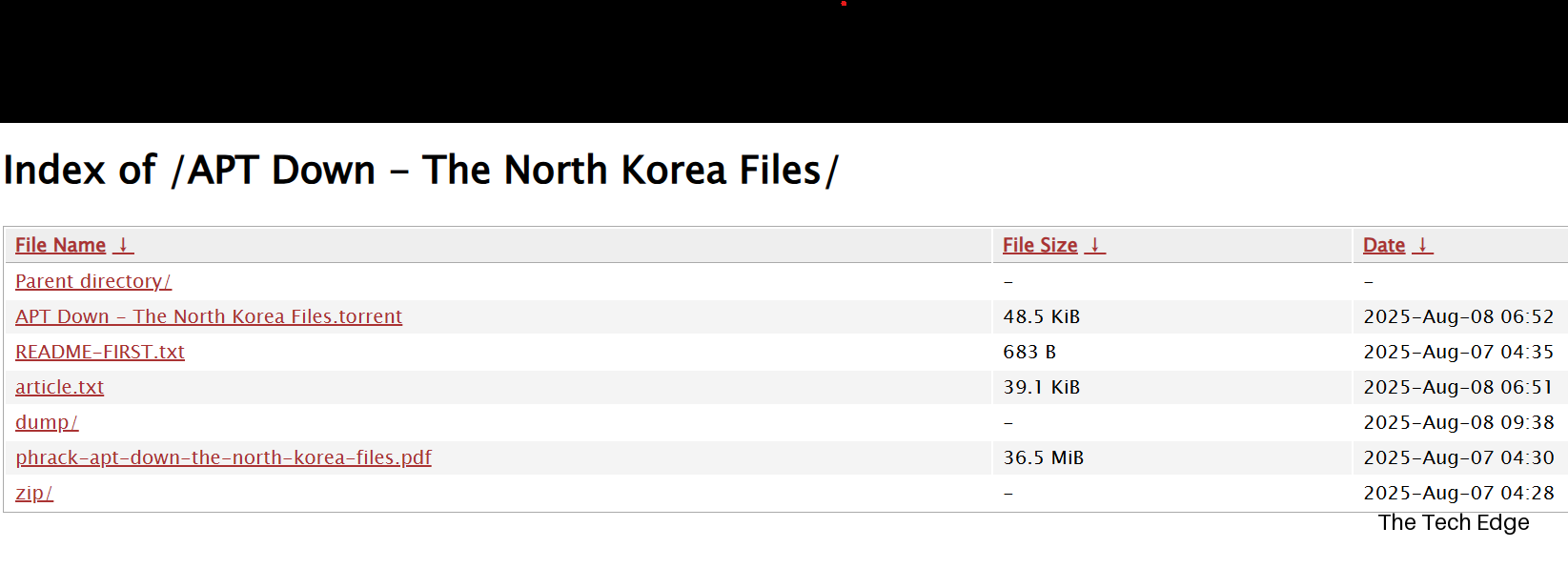

미국 비영리 단체 디도스시크릿츠(DDoSecrets)가 해커 서버에서 탈취한 약 8.9GB 파일 공개 파장이 갈수록 커지고 있다. 방첩사, 검찰, 외교부, 정부 내부망, KT, LGU+ 등 국내 기업과 정부를 타깃으로 한 공격 흔적이 고스란히 드러났기 때문이다. 보안 전문가들은 이번 사건을 단기간에 조치할 수 없단 입장이다.

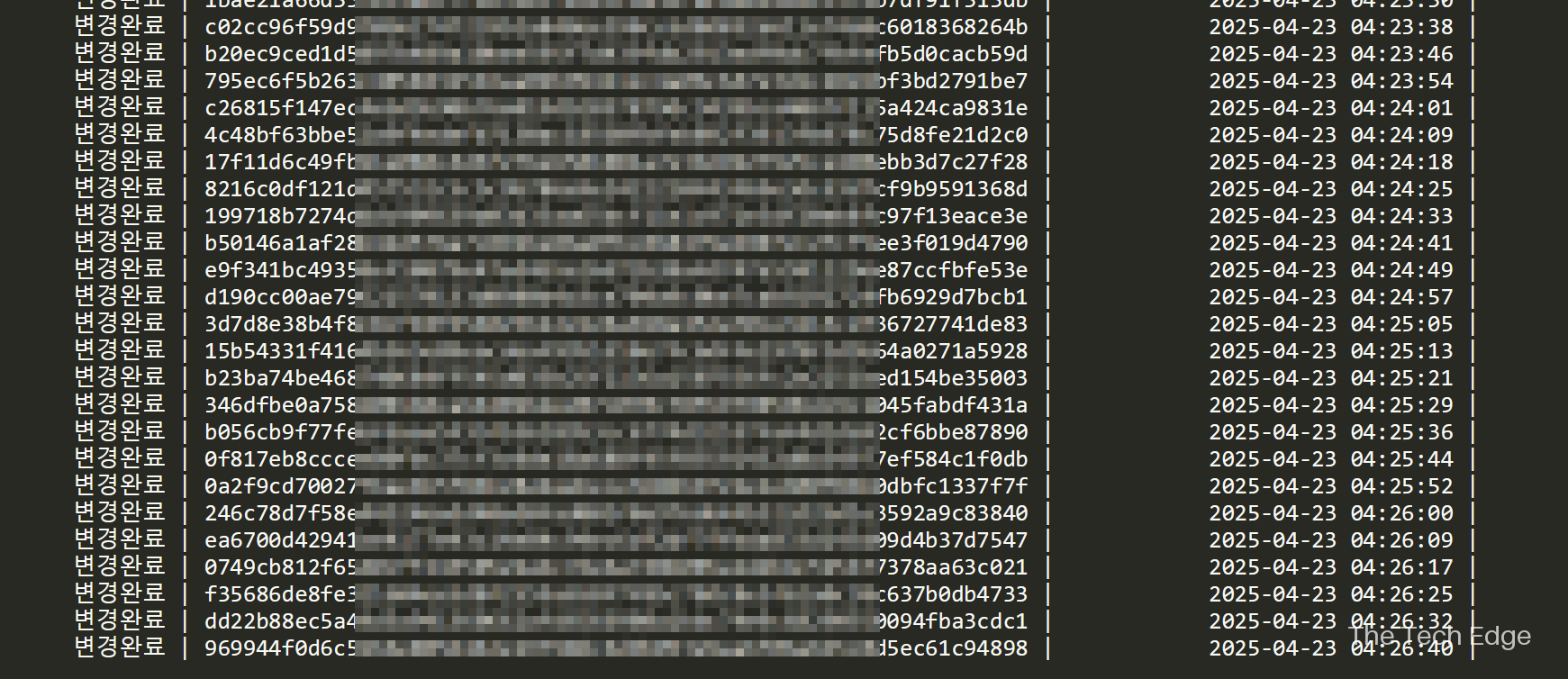

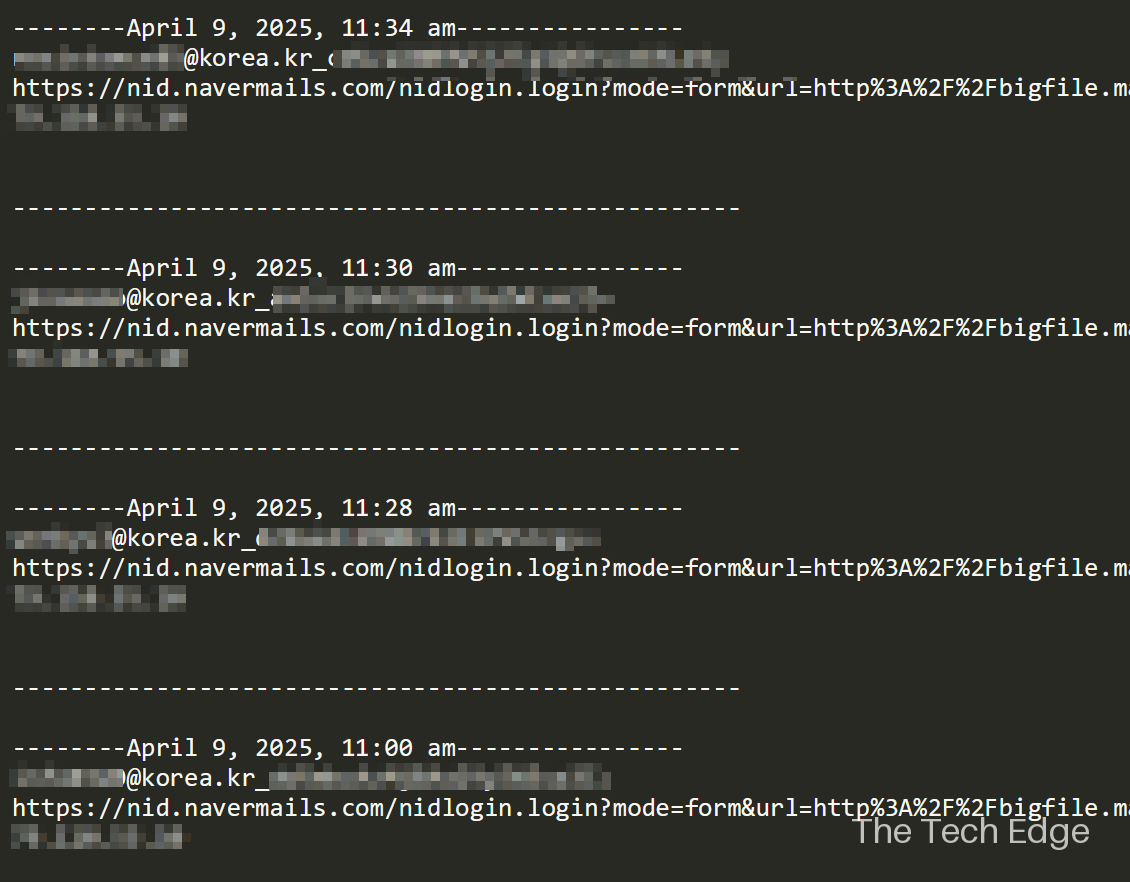

특히 방첩사 피싱 공격의 경우 타깃으로 한 피싱 메일 발송 내역이 확인됐다. 공개된 덤프(Dump)엔 VM이미지, 클라우드 서버 이미지 2개 파일이 있는데, VM엔 피싱 공격할 때 썼던 피싱 도구가 들어있다. 클라우드 서버엔 해커가 피싱 사이트로 유도하기 위해 만들어 놓은 흔적들이 남아있다.

윤영 익스웨어랩스 대표는 "VM에는 해커 해킹 도구, 피싱 도구가 나열돼 있다"며 "그 동안 우리가 알지 못했던 우리나라 해킹 시도 수법을 알 수 있게 됐다"고 밝혔다.

이는 APT 조직이 방첩사 타깃으로 피싱 메일을 전송해 계정을 탈취했단 뜻이다. 이에 따라 한 차원 높인 피싱 대응이 필요하단 게 보안전문가들의 공통된 의견이다.

강병탁 AI스페라 대표는 "입찰, 구매 계약 등 실제 업무 관련 위장 피싱 메일은 피하기가 쉽지 않다"며 "실제 업무 관련 메일을 전송해 보면 클릭 확률이 높다. 해커 역시 이러한 습성을 잘 알고 있어 방첩사, 외교부 타깃으로 피싱 공격을 했을 것"이라고 말했다.

강 대표는 "해커들이 많이 사용하는 VPS 서버를 APT 조직도 운영했다"며 "고려대, 네이버 피싱 수법과 유사하다. 피싱 사이트에 접속해 감염되면, 계정, 로깅된 로그들이 남는데, 형태가 다 비슷하다"고 분석했다.

이어 강병탁 대표는 "한 차원 업그레이드한 피싱 대응과 공공기관의 전반적인 인식 개선 필요하다"고 당부했다.

Related Materials

- APT Data Leak Exposes Detailed Nation-State Attack Playbook: DEF CON에서 Phrack 통해 내부작전 정보 유출 사례 - TMCNet Security Blog, 2025년

- Phrack Zine: 최신 Phrack 72호, 해커가 데이터 탈취하여 대규모 APT 내부 정보 유출 - X(Twitter) @phrack, 2025년

- Data Dump From APT Actor Yields Clues to Attacker Capabilities: DEF CON, Phrack 통해 APT의 주요 도구, 명령 파일, 캠페인 내부 자료 대량 유출 - Dark Reading, 2025년