北·中 추정 APT조직, 13개사 이메일 이용자 총226명 피싱 공격

- APT 조직, 정부·기업·보안기업 13개 사이트 이메일 이용자 타깃 피싱

- 대검·KLID·대한민국 공직자 통합 이메일·링네트·방첩사·라온·

- 네이버·다음·한메일·디지털트러스트·인비즈넷·옴니원

데프콘에서 화이트 해커 2명이 공개한 APT 조직의 국내 해킹 파일 파장이 커지고 있다. 중국 또는 북한 추정 해커가 탈취한 9GB 분량에는 총226명 타깃으로 한 피싱 공격 흔적이 포함됐다.

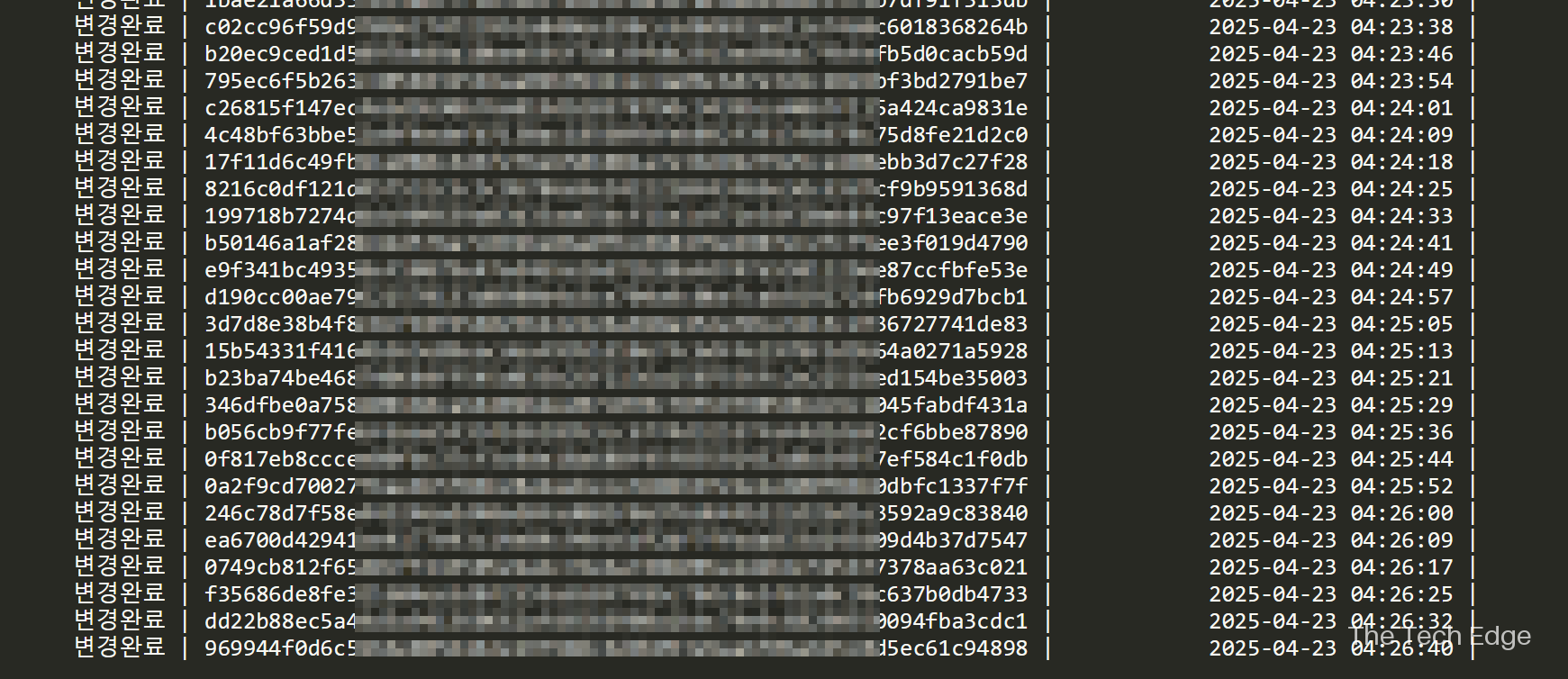

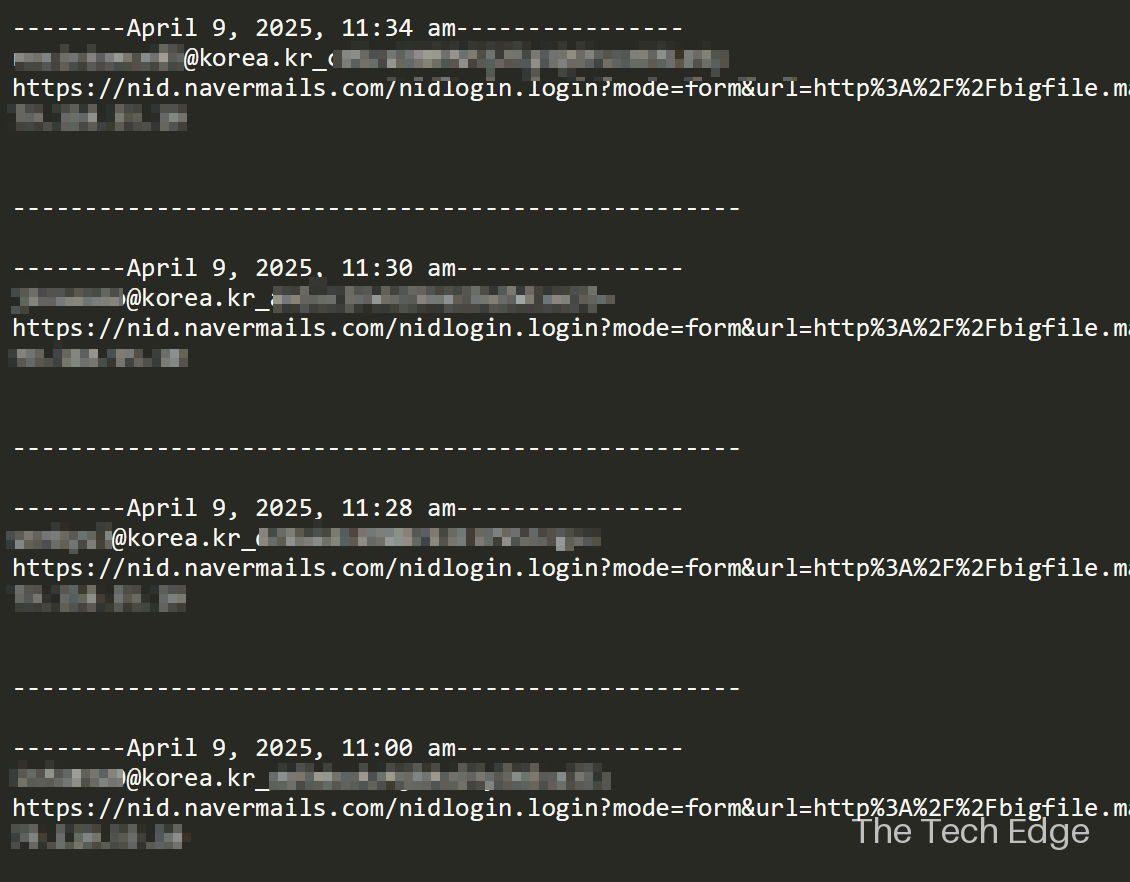

해커의 피싱 공격 타깃은 ▲대검찰청 이메일 이용자 116명, ▲한국지역정보개발원 이메일 이용자 40명, ▲대한민국 공직자 통합 메일 이용자 19명 ▲링네트 이메일 이용자 11명 ▲방첩사 이메일 이용자 10명 ▲라온 IT그룹 이메일 이용자 10명 ▲라온시큐어 이메일 이용자 9명 ▲한메일 이메일 이용자 4명 ▲디지털트러스트 이메일 이용자 2명 ▲네이버 이메일 이용자2명 ▲다음 이메일 이용자 1명 ▲인비즈넷 이메일 이용자 1명 ▲옴니원 이메일 이용자 1명 총226명이다.

APT조직은 총226명 타깃으로 피싱 공격을 시도했다. 하지만 무슨 피싱 공격인지, 보고서에 공개된 인원 모두 감염됐는지, 일부만 감염됐는지는 확인되지 않았다. 하지만 로그기록이 있는 만큼 타깃 공격임은 분명하다.

한승연 리니어리티 대표는 "공개된 정보를 분석해본 결과, 소스코드 등 일부 정보는 과거에 사용된 것으로 보인다"며, "한국 정부기관 등을 표적 삼아 지속적인 공격을 수행해온 해커 조직의 실체가 이번 정보 공개를 통해 보다 구체적으로 드러났단 점에서 큰 의미가 있다"고 밝혔다.

또한 "공격자 정보 수집 방식과 공격 수행 패턴에 대한 면밀한 분석 바탕으로, 향후 유사한 공격을 사전에 탐지하고, 대응할 수 있는 체계 구축이 중요하다"고 강조했다.

Related Materials

- APT Data Leak Exposes Detailed Nation-State Attack Playbook: DEF CON에서 Phrack 통해 내부작전 정보 유출 사례 - TMCNet Security Blog, 2025년

- Phrack Zine: 최신 Phrack 72호, 해커가 데이터 탈취하여 대규모 APT 내부 정보 유출 - X(Twitter) @phrack, 2025년

- Data Dump From APT Actor Yields Clues to Attacker Capabilities: DEF CON, Phrack 통해 APT의 주요 도구, 명령 파일, 캠페인 내부 자료 대량 유출 - Dark Reading, 2025년