'법 위반' 사칭한 피싱 메일 주의...정보탈취 악성코드 유포

- 저작권 침해 사칭 메일통한 정보탈취형 악성코드 유포

- 법무법인 법률대리인 사칭, "경찰로부터 수집된 문서.pdf" 유의

‘저작권법 위반 통지’를 사칭해 정보탈취형 악성코드를 유포하는 피싱 메일 확산

최근 ‘법 위반 통지’로 위장해 정보탈취형 악성코드(InfoStealer)를 유포하는 피싱 메일이 기승을 부리고 있다. 개인과 기업 사용자의 주의가 필요하다.

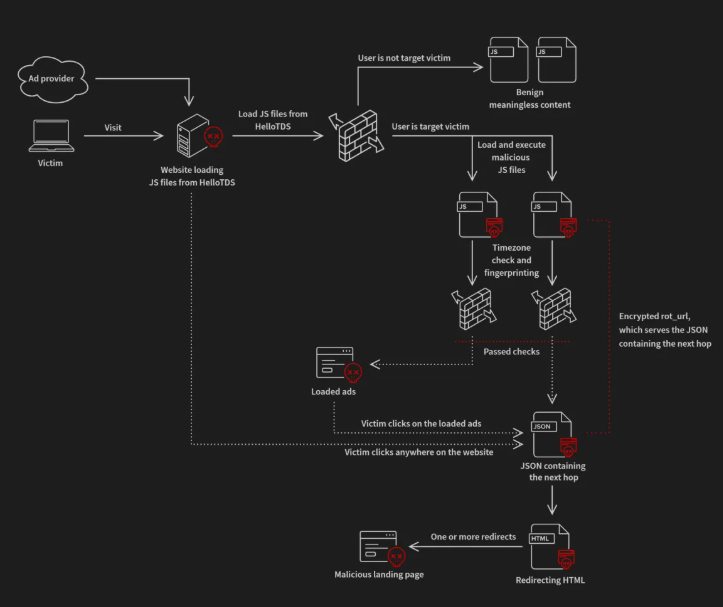

이번 피싱 공격은 사용자 심리를 이용한 사회공학적 기법과 악성코드 위장 기술을 복합활용한 게 특징이다.

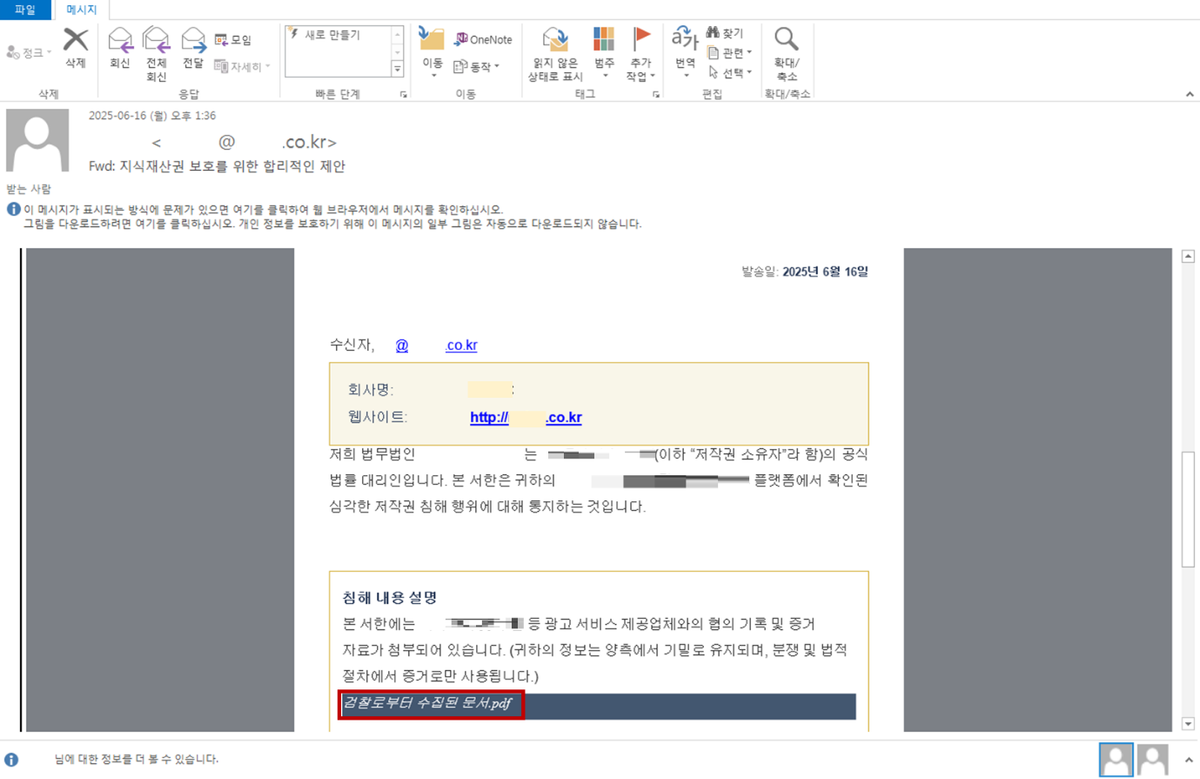

공격자는 국내 법무법인을 사칭해 ‘저작권 소유자인 모 기업의 법률 대리인으로서 수신자의 저작권 침해 행위에 대해 통지한다’는 내용의 메일을 발송했다.

공격자는 “경찰로부터 수집된 문서.pdf”라는 문구에 URL을 삽입해 첨부파일처럼 위장하고, ‘침해 증거 자료를 첨부한다’는 내용을 적어 사용자의 클릭을 유도했다. ‘해당 자료는 분쟁 및 법적 절차에서 증거로 사용된다’는 설명을 덧붙여 수신자에게 심리적 압박을 가했다.

첨부파일로 위장한 문구를 클릭하면, 실행 파일과 DLL 파일 등이 포함된 압축 파일이 다운로드 된다. DLL은 윈도우에서 여러 프로그램이 공통으로 사용하는 공유 라이브러리다. 실행 파일 경우, 파일명에 ‘.pdf’를 넣어 사용자가 실제 확장자인 ‘.exe’를 인식하기 어렵게 했다.

사용자가 무심코 문서 파일로 위장한 실행 파일을 클릭하면, 동일한 경로에 위치한 악성 DLL 파일이 실행돼 인포스틸러가 작동한다. 이러한 유형의 악성코드는 계정정보, 금융정보, 키보드 입력값, 화면 캡처 등 감염 PC 내 정보를 탈취해 공격자 서버로 전송한다.

안랩은 피싱 메일로 인한 피해 예방을 위해 ▲출처가 불분명한 메일 속 첨부파일 및 URL 실행 금지 ▲URL 접속 시 기업 및 서비스의 공식 사이트 주소와 비교 ▲PC, OS(운영체제), SW, 인터넷 브라우저 등에 대한 최신 보안 패치 적용 ▲백신 실시간 감시 기능 실행 ▲계정 별 다른 비밀번호 설정 등 기본 보안 수칙 준수를 당부했다.

이번 사례를 분석한 안랩 분석팀 이가영 선임연구원은 “사용자가 불안감을 느끼거나 심리적으로 동요할 만한 주제를 이용한 피싱 메일이 꾸준히 유포되고 있다”며, “이메일 수신 시 발신자 정보와 내용을 반드시 재확인하고, 이상한 점이 있다면 첨부파일과 URL 클릭을 자제하는 보안 습관이 필요하다”고 말했다.

Related Materials

- Phishing Attacks in 2024: New Tactics and How to Stay Ahead - InfoSecK2K, 2024년

- 17.8m Phishing Emails Detected in First Half of 2024 - Infosecurity Magazine, 2024년