북 추정 해커, 한국 주재 외국 대사관 타깃 사이버 공격

- 깃허브, 명령·제어채널로 활용해 ‘XenoRAT’ 악성코드 배포

- 해커, 실제 외교 일정에 맞춰 정교하게 초정장·한미동맹 문서 위장

- 공격 전술·기법, 북한 연계 해킹 조직 ‘킴수키’ 패턴 유사

한국에 주재하는 외국 대사관을 겨냥한 사이버 첩보 공격이 확인됐다.

외교·정부 기관 타깃 ‘XenoRAT’ 악성코드 배포...외교첩보활동

이번 공격은 2025년 3월부터 7월까지 최소 19차례의 스피어피싱을 통해 이뤄졌으며, 깃허브를 명령·제어(C2) 채널로 활용해 ‘XenoRAT’ 악성코드를 배포한 것으로 드러났다.

XenoRAT은 키로깅, 화면 캡처, 파일 조작, 원격 쉘 실행, 웹캠·마이크 접근 등 광범위한 기능을 갖춘 원격 액세스 트로이 목마(RAT)로, 외교·정부 기관을 겨냥한 장기적 첩보 활동에 활용된 것으로 분석됐다.

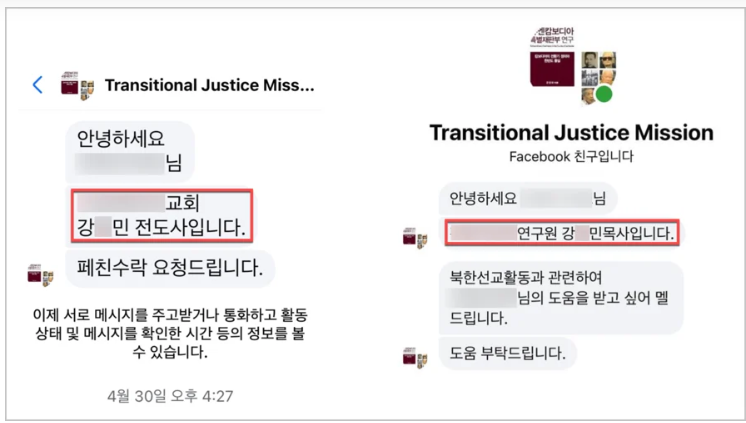

실제 외교 일정 맞춘 스피어피싱…“진짜 초청장인 줄”

공격자는 외교 행사와 맞물려 한국어, 영어, 프랑스어, 러시아어, 페르시아어, 아랍어 등 다국어로 피싱 이메일을 제작했다. 특히 5월 서유럽 대사관에는 EU 고위급 인사로 위장한 ‘정치 자문회의 초청장’을 발송했고, 6·7월에는 한미 동맹 및 군사 협력과 관련된 문서를 집중적으로 활용했다.

악성 첨부파일은 클라우드 저장소 링크를 통해 암호로 보호된 ZIP 파일 형태로 전달됐다. 내부에는 PDF로 위장한 LNK 파일이 포함돼 있었다. 대상자가 파일을 실행하면 난독화된 파워셸 코드가 가동되고, 최종 페이로드가 내려받아져 지속적 침투가 가능해졌다.

북한 연계 가능성...중국 시간대 활동 흔적

트렐릭스는 이번 공격의 전술·기법이 북한 연계 해킹 조직인 ‘킴수키’(Kimsuky, APT43)의 전형적인 패턴과 유사하다고 밝혔다. 한국 이메일 서비스 이용, 깃허브 기반 C2 운영, 고유 식별자 활용 등 과거 킴수키 사례와 일치한다는 점이 근거로 제시됐다.

다만 연구진은 공격자의 활동 시간대가 중국 표준시(UTC+8)와 일치하고, 중국 공휴일에는 활동이 중단된 점에 주목했다. 이에 따라 북한이 주도했을 가능성이 크지만 중국 측의 지원이나 협력이 개입했을 가능성도 배제할 수 없다는 관측이 제기됐다.

Related Materials

- 미∙일 등 주요국 합동 '사이버 보안' 지침 발표 및 북한 해킹 조직 ‘벨벳 천리마’ 분석 - VOA Korea, 2024년

- 2024 글로벌 사이버 보안 위협 및 대응 전략 보고서 - 딜로이트, 2024년