北보단 中해킹 조직...국내 대규모 공격 주범 '농후'

- 'APT-Down Revisited: 국가지원해킹그룹 해킹자료 분석' 보고서 발표

- APT31 해킹 그룹 근거, Rootkit 및 악성코드·이반티 VPN 공격코드

- 비콘·공격자 행위 분석·TTP 기반 분석 결과 등 제시

데프콘서 프랙잡지를 통해 공개된 국내 대규모 해킹 공격 주범이 중국 해커 조직일 가능성이 높단 연구 결과가 나왔다. 중국 정부 지원을 받는 APT31 해킹 그룹이 행안부, 외교부, 통일부, 해수부, LG유플러스, KT, 한겨례 신문 등을 타깃으로 장기간 사이버 공격을 감행했단 분석이다.

22일 김휘강 고대 정보보호대학원 교수는 고려대 안암캠퍼스에서 열린 'APT-Down Revisited: 국가지원해킹그룹 해킹자료 분석' 보고서 발표를 통해 이 같이 밝혔다.

중국 해커 조직 소행 근거로는 ▲루트킷(Rootkit) 및 악성코드 ▲이반티(Ivanti)사 VPN 공격코드, ▲비콘(Beacon), ▲공격자 행위 분석 ▲TTP(Tool, Technique. Procedure) 기반 분석 결과 등이 제시됐다.

루트킷 및 악성코드

루트킷과 관련해선 소스코드와 악성코드에서 중국과 연관된 흔적이 나왔다. 루트킷 소스코드 유사성, 소스코드 내 중국어 주석, 해커 공격 기법과 전술이 중국 해커 조직 APT31(UNC3886) 가능성이 높단 분석이다.

김휘강 교수는 "사용된 루트킷 소스 코드 분석 결과 APT31 조직이 공격에 주로 이용한 것과 유사하다"며 "코드 레벨까지 정확하게 일치한 부분도 발견됐다"고 밝혔다. 이어 "해커 작업 환경서 추출한 소스 코드들을 보면 동료에게 설명하거나, 개발 과정서 메모하기 위한 중국어 주석이 달려있다"며 "발견된 개발 문서를 보면 파일명이나 안에 있는 내용들이 중국어로 표현돼 있다"고 식별했다.

이반티 VPN 공격코드

이반티 VPN 공격코드도 발견됐다. 이 공격 코드는 중국과 연관된 CVE-2025-0282 스택 오버플로우 취약점 공격으로, 중국 해커 조직이 활발히 활용한 이력이 있다. 그런데 이번 공격서도 발견 됐다. 또한 중국어로 작성된 공격 코드 사용법과 백도어를 활용한 정황이 포착됐다.

김휘강 교수는 "이 코드들의 루틴을 보면 세부 코드, 내용이 기존 중국 해킹 그룹이 만든 것과 거의 일치했다"며 "공동 작업 폴더엔 코드 세팅과 이용 방법 등 설명 자료가 중국어로 돼있다"고 말했다. 또한 백도어 설치 코드 분석, 암호화 기법 등에서도 중국 해킹 그룹 행태와 기술이 거의 일치했다고 덧붙였다.

비콘 소스코드 유사

다음은 비콘 소스코드가 유사한 것으로 확인됐다. 식별된 해킹 툴들은 중국 해커 조직이 즐겨쓰는 해킹 툴과 비콘 같은 코드들이 개념적으로 유사한 루틴을 보였다. 이 뿐만이 아니다. 공격한 명령어 히스토리를 보면 중국어 간체로 작성된 코드들도 발견됐다.

공격자 행위 분석

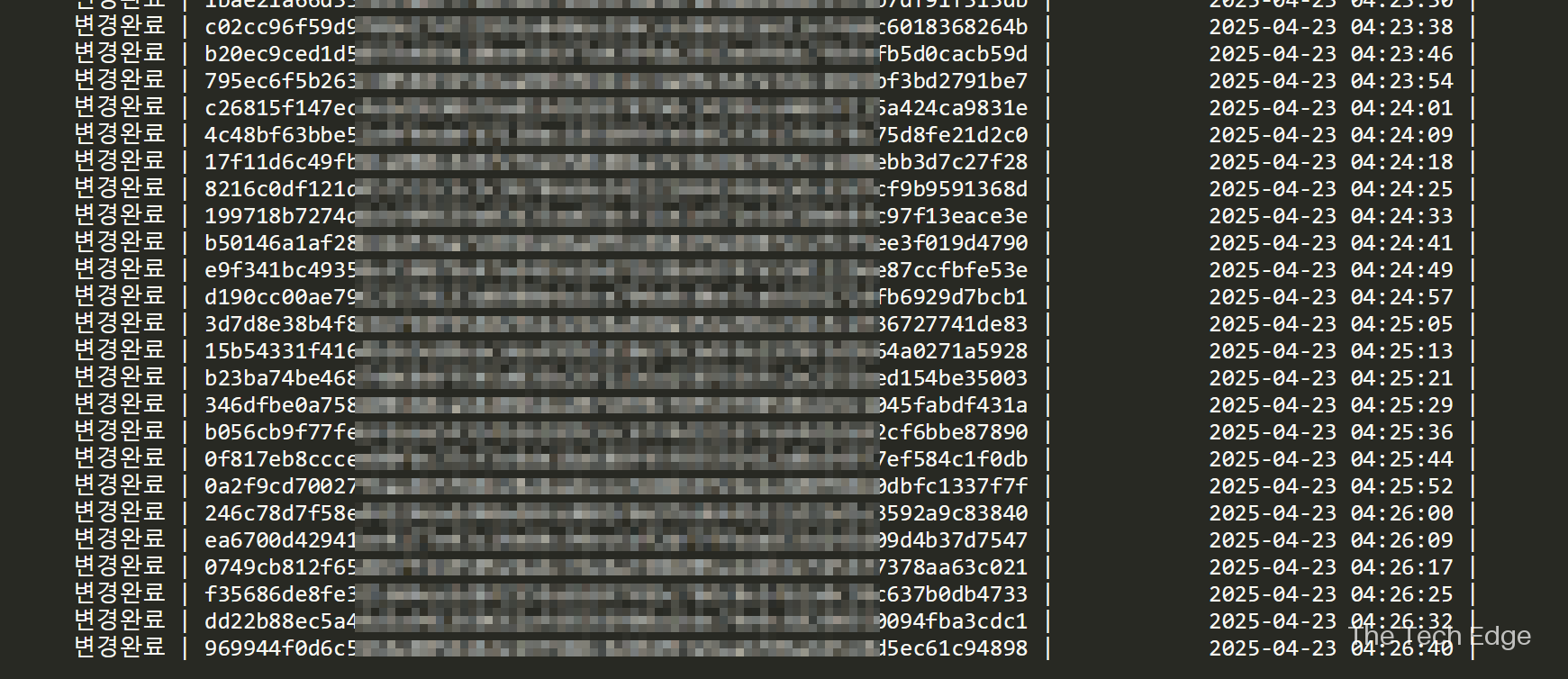

공격자 패턴은 일부 예외적인 날을 제외하곤, 출퇴근 하듯 해커가 아침 정시에 출근해 저녁 5시까지 일하다 퇴근하는 모습이다. 2025년 5월~6월까지 서버 내 이벤트 분석 결과 한국 시간 기준 9시부터 6시, 중국 베이징 표준 시간 기준 오전 8시부터 오후5시까지 대부분의 활동이 몰려있다.

김 교수는 "중국 노동절과 단오절엔 이벤트가 없거나, 거의 발생하지 않았다"며 "우리나라 경우 단오절이나 청명절에 쉬지 않는다"며 "물론 일각에선 중국으로 파견 나간 북한 해커 조직일 수 있단 의견도 있다"고 밝혔다. 하지만 공개된 데이터 분석에 따르면 현재로선 중국 소행 가능성이 높단 뜻이다.

한국어 문장 번역과 중국 커뮤니티 사이트를 방문한 흔적도 드러났다. 해커는 크롬 브라우저를 사용해 구글 Translate 사이트에 접속해 한국어 문장을 중국어로 번역했다. 또한 AcFun 중국 동영상 커뮤니티 사이트를 일과 시간 전후로 접속한 기록이 다수 발견됐다. 김 교수는 "한글 PDF와 문서 등을 OCR 판독기에 넣어 중국어 간체로 번역한 다음 해독하는 패턴을 보였다"며 "중국 동영상 커뮤니티 사이트를 방문했다"고 근거로 설명했다.

이외에도 대만을 주 타깃으로 한 공격 리스트 엑셀파일, 웹 해킹에 특화된 확장 도구 설치 과정서 발견된 중국어, 중국서 웹 해킹 시 쓰는 플러그인, 중국 개발 도구를 브라우저에 상시 탑재해 놓고 사용하는 것을 단서로 제시했다.

김휘강 교수는 "해커 작업 환경을 살펴보면 대규모 공격 시나리오를 하달 받아 장기전에 걸쳐 공격한 것을 알 수 있었다"며 "특히 우리나라 시스템과 보안 솔루션들에 대한 이해도가 높다"고 분석하며 충분한 숙지를 통해 공격툴들을 만들었을 것으로 예측했다.

Related Materials

- Data Dump From APT Actor Yields Clues to Attacker Capabilities — saber & cyb0rg - Dark Reading, 2025년

- Hackers breach and expose a major North Korean spying operation — saber & cyb0rg , 2025년

- Hackers leak North Korean group's data — The Independent, 2025년

- Top 11 Data Breaches in 2024 ReportKiteworks, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)