북한 김수키 해킹조직, SNS 악용해 APT 공격

북한 사이버 공격 조직 김수키의 APT(지능형지속위협) 공격이 포착됐다. 이들은 지난 3월~4월까지 한국내 페이스북, 이메일, 텔레그램 이용자를 노리고, 두 개의 페이스북 계정을 통해 정찰과 공격대상을 탐색한 것으로 드러났다.

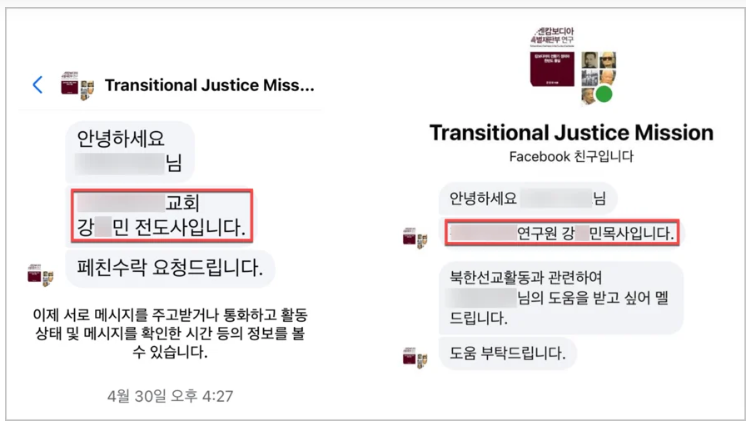

페이스북으로 접근했던 공격 사례 경우, 'Transitional Justice Mission' 계정을 통해 대북 분야 종사자에 온라인 친구 신청을 하고, 메신저로 대화를 신청했다.

공격자는 본인 신분을 특정 교회의 전도사나 연구원의 목사처럼 소개하면서, 공격 대상 인물의 페이스북 메신저로 교묘히 접근했다. 이후 특정 문서를 공유하는 것처럼 관심을 유발해 상대방에게 악성파일을 전송했다.

악성파일은 EGG 압축 포맷에 비밀번호가 설정된 형태로 전달된다. 이들은 또 다른 페이스북 계정을 도용해 공격에 활용했다. 소유자 정보 기반으로 보면, 공군사관학교 출신으로 자신을 소개했다.

위협활동 시점에 해당 페이스북 프로필은 한국인 남성 추정이었으며, 일정 기간 후에는 프로필 사진이 제거됐다.

이때는 탈북민 자원봉사활동 내용으로 현혹해 공격대상자에게 접근을 시도했다. 그리고 페이스북 메신저로 직접 악성파일을 전달하거나, 수차례 대화를 통해 또 다른 방식으로 악성파일 전달 방식을 선택했다.

이메일(E-Mail) 기반 공격 사례의 경우 김수키는 페이스북 메신저 대화로 알아낸 공격 대상자 이메일 주소를 통해 추가 접근을 한다. 1:1 대화를 통해 이메일 주소를 물어보고, 악성파일에 접근하도록 유인했다.

페이스북 계정 두 곳 모두 공격 대상자에 유사한 방식으로 접근했다. 각기 다른 페이스북 계정이 쓰였지만, 비슷한 시기에 유사한 방식과 활동 모습들로 보아 동일 인물 가능성이 높다.

공격에 쓰인 악성파일 역시 동일한 형태로 분석됐고, '탈북민 지원 봉사 활동' 공통된 키워드로 수신자를 현혹했다.

공격에 쓰인 스피어 피싱 화면을 살펴보면, 대용량 첨부파일이나 본문에 별도의 URL 링크를 삽입해 파일을 받도록 구성했다.

EGG 압축포맷을 사용했고, PC 환경에서 특정 압축해제 프로그램을 사용하도록 안내했다. 이는 윈도우 기반 악성파일이기 때문이다. 스마트폰과 같은 모바일 디바이스에서 열람하는 것을 제한하기 위한 유인 조치다.

텔레그램(Telegram) 기반 접근 사례 경우도 공격에 쓰인 악성파일 역시 동일한 형태로 분석됐고, 공통적으로 '탈북민 지원 봉사 활동'이라는 일관된 주제로 수신자를 현혹했다. 특정인 대상 공격 흐름을 조사 결과, 위협 행위는 페이스북과 이메일로 초기 접근을 시도했다.

만약, 공격 대상자의 스마트폰 번호까지 알고 있을 경우 텔레그램으로 메시지를 전달했다. 다른 온라인 메신저가 쓰일 수도 있다. 이처럼 위협 행위자는 적극적인 공격 행동을 보이고 있다. 이처럼 탈북민을 상대로 한 공격수법이 다양해지고 있다.

텔레그램까지 공격 흐름을 보면, 특정 소유자 단말을 먼저 해킹했을 가능성이 높다. 그 다음 피해자를 감시하면서 평소 사용 중인 SNS나 E-Mail 계정 정보를 훔쳐낼 수 있다.

이렇게 페이스북 권한을 가로채기해, 마치 원래 소유자처럼 신분을 위장한다. 이미 오래전에 가입됐던 페이스북이라 주변의 의심이 낮은 편에 속한다. 온라인 친구 관계를 악용한 위협 활동은 외부에 노출되기 어렵다. 특히, 메신저를 통한 1:1 대화 방식은 매우 은밀하게 진행된다는 점에서 보다 각별한 주의가 필요하다.

이처럼 공격자는 페이스북, 이메일, 텔레그램 등 다양한 수법을 공격에 동원하고 있다는 점을 명심해야 한다. 갑자기 전달받은 URL 주소나 파일에는 위협요소 포함 가능성을 항상 염두에 두고 대비해야 한다. 평소 의심하고 주의하는 보안 습관이 중요하다.

이메일 기반 스피어 피싱 공격은 여전히 위협 활성도가 높은 수준을 유지하고 있다. 대상자의 이메일 주소만 알고 있다면, 신속하고 은밀한 맞춤형 공격이 가능하기 때문이다. 거기에 사회 관계망 서비스와 개인 메신저까지 공격방법과 수단은 다양하게 쓰인다. 이들은 전통적 보안 제품의 탐지를 회피하기 위해 스크립트 패턴을 다변화하고 있다.

지니언스는 "보안 관리부서는 각종 위협 요소를 능동적으로 대응해야 한다"며 "각 단말의 주요 이벤트 보관을 통해 특정 기간에 발생했던 과거 기록 조회하고, 이를 통해 증거데이터 확보와 원인파악을 확보하는 등 보안 위협에 대비할 것"을 당부했다.

Related Materials

. 김수키 그룹의 3단 콤보 위협 분석 - 지니언스, 2025.6.9

. 북한 해킹 조직, 국내 건설·기계·지자체 대상 공격 급증 - 지티티코리아, 2024.8.6

. 북한 해킹조직의 건설·기계 분야 기술절취 주의 - 대검찰청 사이버수사과, 2024

. 북한 정권을 위해 정보·기술 탈취해 온 해킹조직 '김수키' 겨눈다 - 외교부, 2024

. 김수키 보관 - ASEC, 2024