[단독] "Gunra 랜섬웨어 조직, SGI서울보증 데이터 13.2TB 갖고 있어"

![[단독] "Gunra 랜섬웨어 조직, SGI서울보증 데이터 13.2TB 갖고 있어"](/content/images/size/w1200/2025/08/173ea505-3e0c-4618-81c8-2c0902d37449_watermarked.png)

- 4일 해커, 서울보증보험 데이터 13.2테라바이터 분량 보유 주장

- 데이터 분석 인력 부족하다며 분석 인력 모집에 나서

- 실제 SGI서울보증 데이터 공개 여부 관심...모니터링 및 추적해야

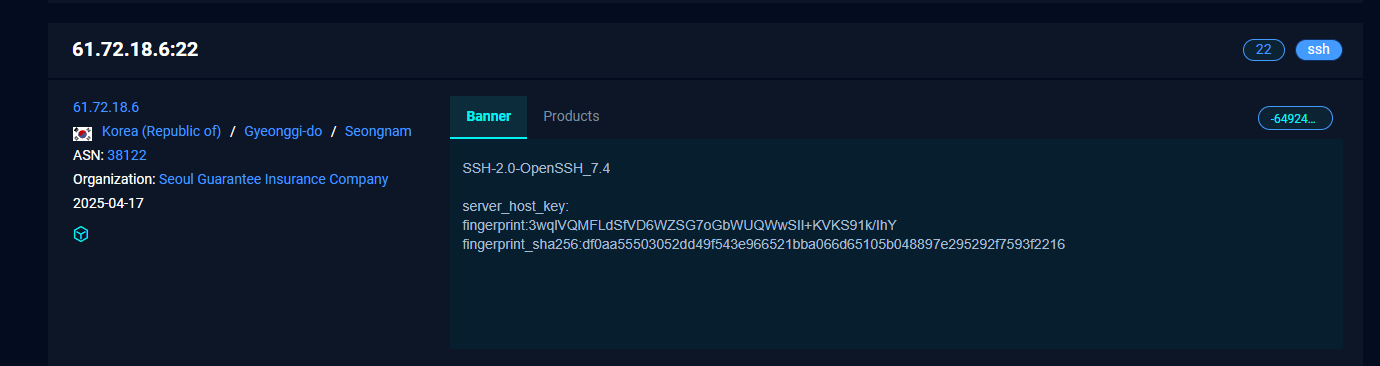

GUNRA 랜섬웨어 조직이 자신이 운영하는 다크웹에 SGI서울보증 데이터를 보유하고 있단 글을 올렸다. 해커 주장이 사실이라면 SGI서울보증을 Gunra랜섬웨어에 감염시킨 해킹 조직 가능성이 있어 추적이 필요해 보인다.

4일 GUNRA 랜섬웨어 조직은 자신이 운영하는 다크웹에 "서울보증 데이터베이스를 13.2테라바이터 분량을 보유하고 있다"고 주장하며 "분석 인력이 부족하다. 데이터베이스를 함께 분석하자"고 독려하는 글과 함께 분석자 모집에 나섰다.

해커는 현재 실제 SGI서울보증 데이터를 공개하진 않은 상태다. 13.2테라데이터 분량의 데이터 확보 역시 해커 주장이다.

하지만 해커 주장이 사실이라면 상황은 달라진다. SGI서울보증이 랜섬웨어에 감염됐고, 해킹 사고가 발생한 만큼, 실제 데이터가 공개될 경우 2, 3차 피해는 물론 겉잡을 수 없이 피해가 확산될 수 있다.

따라서 다크웹 추적과 모니터링이 필요하다. 익명의 보안전문가는 "만약 해커 주장이 사실이라면, 추후 모집한 협조자들과 함께 데이터베이스를 분석해 유용한 데이터는 판매하거나, 다크웹에 공개해 피해를 확산시킬 가능성이 있다"며 우려했다.

한승연 리니어리티 대표는 "아직 실제 데이터가 공개되지 않아 랜섬웨어 그룹이 실제로 SGI서울보증의 데이터를 유출했는지 확신할 순 없지만, 최근 많은 랜섬웨어 조직이 단순히 파일을 암호화하는 것을 넘어 데이터 유출 뒤에도 공개하겠다고 협박하는 이중협박 전략을 사용하는 만큼, 데이터 유출 가능성도 배제하긴 어렵다"고 밝혔다.

이어 그는 "이러한 유형 공격은 최종 단계서 다량 데이터가 외부로 유출되는 특징을 보인다"며, "따라서 평소 기업의 정상적인 데이터 전송량을 미리 학습하고, 이를 벗어나는 이상 전송이 발생할 경우 신속하게 탐지할 수 있는 체계를 갖추는 것이 중요하다"고 강조했다.

Related Materials

- UK to lead crackdown on cyber criminals with ransomware measures - GOV.UK, 2025년

- Ransomware - United States Department of State, 2025년

- Gunra Ransomware’s Double‑Extortion Playbook and Global Impact - GBHackers, 2025년

- Gunra Ransomware Detection: New Threat Targets Various Sectors - SOC Prime, 2025년