도커 API 포트 악용...암호화페 채굴 주의!

최근 외부에 노출된 도커(Docker) API 포트를 악용한 암호화폐 채굴형 악성코드가 유포되고 있어 이용자의 주의가 필요하다. 해당 공격은 감염된 컨테이너가 자체적으로 악성코드를 확산시키는 등 정교한 구조로, 클라우드 인프라 전체를 위협할 수 있다.

도커는 데브옵스(DevOps) 환경에서 컨테이너 기반 서비스를 구현하는 핵심 플랫폼이다. 도커 API 포트 2375는 편의성 때문에 개발 및 테스트 환경에서 열어두는 경우가 많다.

하지만 도커(Docker) 데몬이 기본적으로 사용하는 2375번 포트는 TLS가 비활성화된 상태로 열릴 경우, 인증 없이 외부에서 접근이 가능하다. 이 포트를 통해 공격자는 악성 컨테이너를 생성하거나 감염된 환경에 명령을 실행할 수 있다. 이는 심각한 보안 위협으로 이어진다.

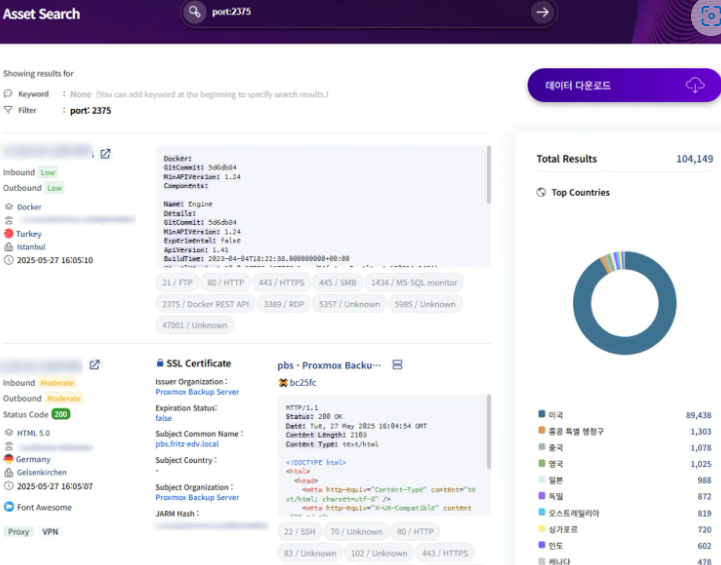

에이아이스페라(AI SPERA)에 따르면 전 세계적으로 104,149건이 포트 2375가 외부에 개방됐다. 이중 일부는 인증 없이 접근 가능하고 도커 컨테이너 정보까지 확인되는 심각한 보안 허점을 나타냈다. 통계 그래프에 따르면 미국, 중국, 한국, 독일, 일본 등 다양한 국가의 인프라가 노출된 상태다.

공격자가 해당 포트 접속 후, 악성 컨테이너를 만들어 내부에 ‘cloud’, ‘nginx’ 등 채굴용 바이너리를 삽입하면, 감염된 컨테이너는 스스로 인터넷을 스캔, 또 다른 컨테이너 환경을 찾아 감염시키는 자가 전파형 구조가 된다.

특히 이 공격은 전통적인 C2(Command and Control) 서버와 명령제어(C2) 없이도 확산된다. 이로 인해 탐지와 차단이 어려워지고, 기존 보안 체계를 우회하며, 클라우드 기반 인프라 전체에 심각한 위협이 된다.

따라서 포트 2375는 외부에서 접근하지 못하도록 방화벽이나 클라우드 보안 그룹을 통해 접근을 제한해야 한다. 도커 API 통신에는 TLS 인증서를 적용해 암호화된 통신을 강제하고, 서버와 클라이언트 간 상호 인증을 요구해야 한다. 포트 노출 여부를 정기적으로 점검하고, 이상 징후를 조기에 탐지하는 다계층 보안 전략이 필수다. 테스트 환경에서 사용하던 설정이 운영 환경에 그대로 반영되지 않도록 주의해야 한다. 필요하지 않은 API 기능이나 포트는 비활성화하고, 최소 권한 원칙을 적용하는 게 바람직하다.