[긴급] 시큐위즈 제품, 패스워드 노출 취약점 발생...패치 적용 '시급'

![[긴급] 시큐위즈 제품, 패스워드 노출 취약점 발생...패치 적용 '시급'](https://images.unsplash.com/photo-1583259034006-5ea8361109e7?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDM0fHxjb25uZWN0ZWQlMjBkZXZpY2UlMjB2dWxuZXJhYmxlfGVufDB8fHx8MTc1NTgzOTIyM3ww&ixlib=rb-4.1.0&q=80&w=1200)

- SecuwaySSL U 1.0/2.0 제품에서 Root 패스워드 노출 취약점 발견

- 인터넷 망에서 SecuwaySSL 장비 SSH 접속 포트 차단 정책 설정해야

보안기업 시큐위즈의 SecuwaySSL U 1.0/2.0 제품에서 취약점이 발견돼 이용자들의 주의가 필요하다. 이용자들은 빠른 패치 적용이 필요하다.

22일 한국인터넷진흥원은 긴급조치 방안을 발표했다. 시큐위즈 SecuwaySSL U 1.0/2.0 Root 패스워드 노출로 인한 취약점이 발생했기 때문이다.

따라서 영향을 받는 제품을 사용 중인 사용자는 해결 방안에 따라 보안 조치가 필요하다. [장비셋업] - [환경설정] 메뉴 하단에서 영향받는 제품과 버전 확인이 가능하다.

장비 이용자는 인터넷 망에서 SecuwaySSL 장비의 SSH 접속 포트에 대한 차단 정책을 설정해야 한다. 특히 관리자페이지 “장비보안정책”에 deny 룰을 확인해야 한다.

패치 적용은 시큐위즈, 또는 유지보수 업체 연락을 통해 최신 보안 패치 적용이 가능하다.

제품의 유지보수 계약이 만료된 경우, 시큐위즈를 통해 온라인으로 패치 적용 지원이 가능하다. 패치 적용 후에는 Root 계정의 비밀번호를 변경해야 한다.

Related Materials

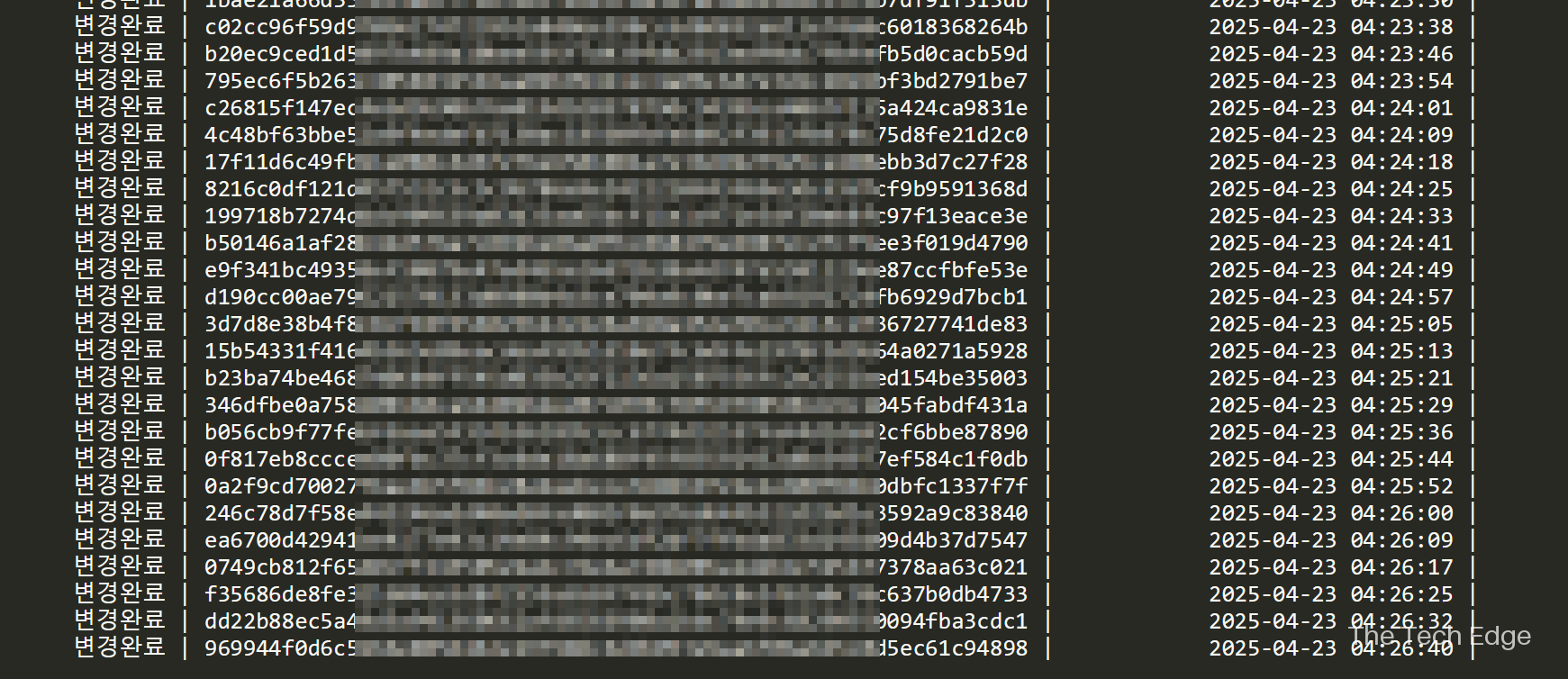

- APT Data Leak Exposes Detailed Nation-State Attack Playbook: DEF CON에서 Phrack 통해 내부작전 정보 유출 사례 - TMCNet Security Blog, 2025년

- Phrack Zine: 최신 Phrack 72호, 해커가 데이터 탈취하여 대규모 APT 내부 정보 유출 - X(Twitter) @phrack, 2025년

- Data Dump From APT Actor Yields Clues to Attacker Capabilities: DEF CON, Phrack 통해 APT의 주요 도구, 명령 파일, 캠페인 내부 자료 대량 유출 - Dark Reading, 2025년

![[긴급] 국가배후 해킹조직 공격, 티맥스 솔루션 장비 점검 '시급'](/content/images/size/w600/2025/08/7729cbd1-8e73-40bc-b046-9a22f512dabe_watermarked.png)