IS, 다크웹서 무서운 속도로 확산 전략 펼쳐

- IS, 다크웹서 선전 자료 유출, 정보 확산 등 인프라 구축

- 표적 수사 피하기 위해 디지털 자금 치밀하게 설계

- IS추적 연구원 문서 유출...정보전의 또 다른 단면

- 다크웹, 정보전의 또 다른 전선...다크웹 생태계의 이중적 위험성

IS가 다크웹을 거점으로 선전 자료를 퍼뜨리며, 암호화폐와 텔레그램 등을 동원해 디지털 생태계를 구축하고 있다. 최근 선전·모집·자금 모집 등 각 기능이 어떻게 유기적으로 엮여 움직이는지 그 연관 구조가 드러났다.

다크웹서 번지는 IS 선전 자료와 확산 전략

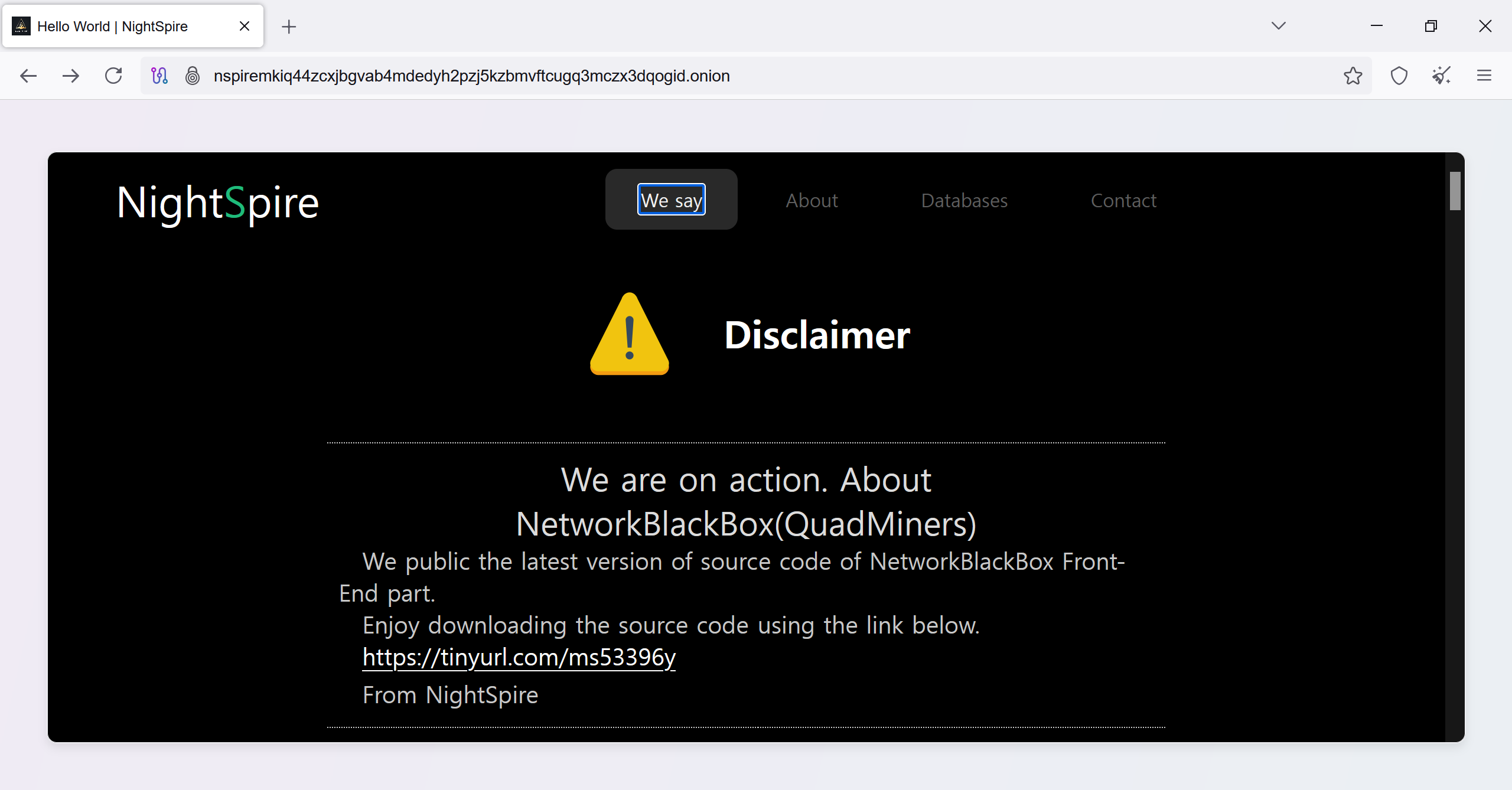

‘IS’의 온라인 존재감은 지상 영향력과 달리, 은밀하고 재빠르게 진화하고 있다. 특히 다크웹의 .onion 도메인과 미러 사이트들은 선전 영상·잡지(PDF)·모집 문서 등의 대량 저장소로 활용된다.

스텔스모어가 추적 조사한 바에 따르면 다크웹서 70개 넘는 onion 도메인이 발견됐다. 그 중 60여건은 모두 IS 활동과 관련 있는 것으로 확인됐다.

이 사이트들은 표면적으로는 자주 폐쇄되는 것 처럼 보인다. 그러나 내부적으론 거의 동일한 구조로 이름만 변경해 연쇄적으로 재개장한다. IS 선전 유포 외에도, 운영자와 연계된 텔레그램 봇·모집 링크를 자동화 방식으로 내장하는 등 통합 온라인 인프라를 갖추고 있다.

암호화폐 지갑 추적, 디지털 자금 흐름

IS 관련 다크웹선 디지털 자금 흐름도 포착됐다. 주로 모네로(XMR)와 같은 익명성이 높은 암호화폐 지갑 주소가 공통적으로 노출됐다. 탐지된 여섯 개 모네로 지갑은 각각 선전 사이트, 연락처 안내문, 익명 피드백 폼 등이 함께 공개돼 있다.

수집된 정보에 따르면, 첫 접점은 텔레그램을 활용해 연락한다. 이후 익명 암호화폐로 송금, 마지막으로 추가 암호화 채팅방을 통해 심화 소통으로 이어진다. 즉 단계적 모델이 반복적으로 등장했다. 이 같은 흐름은 조직 재정 운영이 표적 수사로부터 은닉되도록 치밀하게 설계됐다.

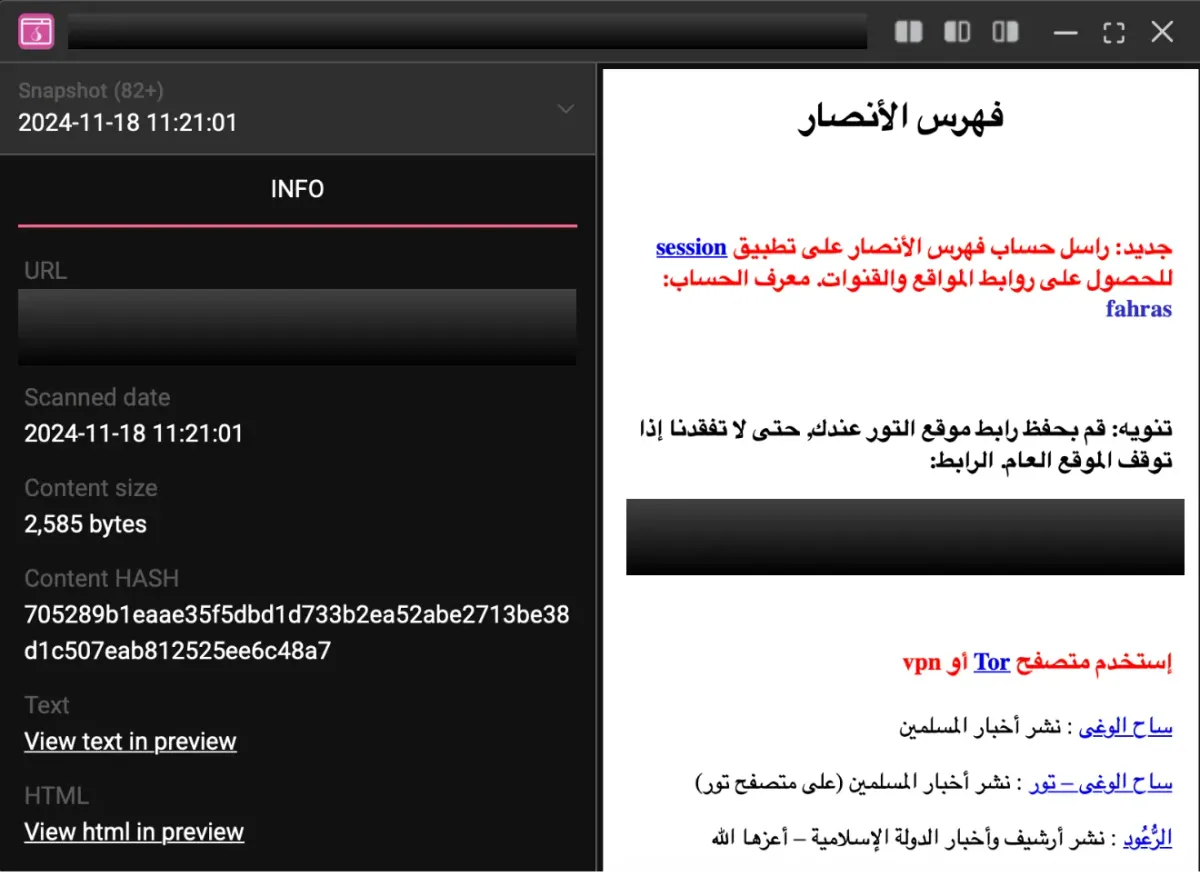

친IS 텔레그램 생태계, 기민한 인프라와 상호작용

텔레그램은 IS 디지털 생태계의 핵심 연결고리다. 조사 결과, onion 사이트 내에 확산되는 봇 계정, 채널 링크, 대화방 정보 등이 빈번하게 등장했다. 이들 계정 간의 닉네임과 ID는 재활용, 채널별 상호 연결 구조가 공통적으로 포착됐다.

특히, 다수 텔레그램 채널은 IS 관련 미러 도메인, 암호화폐 지갑, 미디어 파일과 직접 연결된다. 기존 계정이 차단되더라도 기존 팔로워가 새로운 채널로 손쉽게 이동할 수 있도록, 비슷한 이름과 구조, 언어 코드를 반복 사용했다. 일부 봇·채널의 활동 이력은 공식적으로 삭제된 후에도 복원 가능했다.

알고보니 추적한 연구자의 유출 문서...정보전의 또 다른 단면

IS 인프라 목록을 정리한 23페이지 분량 문서 유출 사례도 확인됐다. 표면적으로는 IS 에서 제작한 내부 자료처럼 보이나, 해당 문서는 안티테러 연구자가 작성한 OSINT 리스트로 확인됐다. 분석 자료가 해킹을 통해 유출된 것이다.

이 과정서 연구자 이메일 등 개인정보도 함께 노출됐다. IS 뿐만 아니라 IS 추적자도 공격 표적이 될 수 있다. 이는 정보전이 또 다른 전선이자, 다크웹 생태계가 가진 이중적 위험성을 보여준다.

IS 다크웹 생태계는 도메인 미러링, 암호화폐 지갑 운용, 텔레그램 등 암호 커뮤니케이션 도구 조합으로 치밀하게 설계돼 있다. 특정 사이트가 차단돼도 네트워크상 다른 거점서 즉각 재구축된다. 자금·정보·모집 등 각 기능이 유기적으로 이어진다.

익명성과 자동화, 유출 정보까지 다양한 기술이 교차하는 지금, 딥웹 및 텔레그램 등은 단순 사이버 범죄를 넘어, 현대 사이버 테러리즘의 새로운 전장임을 이번 사건이 입증하고 있다. 사이버 안보 강화 측면에서 정보기관 및 관련 연구기관은 OSINT 활용 등 IS를 비롯한 사이버안보 위협에 대해 지속적으로 추적, 관리하고 철저한 대비가 필요해 보인다.

Related Materials

- 우리 기업도 위험하다? 다크웹 사고 유형과 예방 방법! - LG CNS, 2024년

- 2024년 4월 딥웹 & 다크웹 동향보고서 - ASEC, 2024년

- 2024년 사이버 위협 동향 리뷰 2025년 전망 - 안랩, 2024년

- 우리 기업도 위험하다? 다크웹 사고 유형과 예방 방법! - LG CNS, 2024년