정상 프로젝트 위장, 깃허브 저장소 통해 악성코드 유포

- 게임 핵, 소프트웨어 크랙, 자동화 도구 검색시 깃허브 저장소 상단 노출

- 정상 프로젝트 위장 제작...감염된 PC 스크린샷, 시스템 정보 등 탈취

최근 깃허브(Github) 저장소를 통해 스마트로더(SmartLoader) 악성코드 유포가 포착됐다. 개발자와 이용자들의 주의가 요구된다.

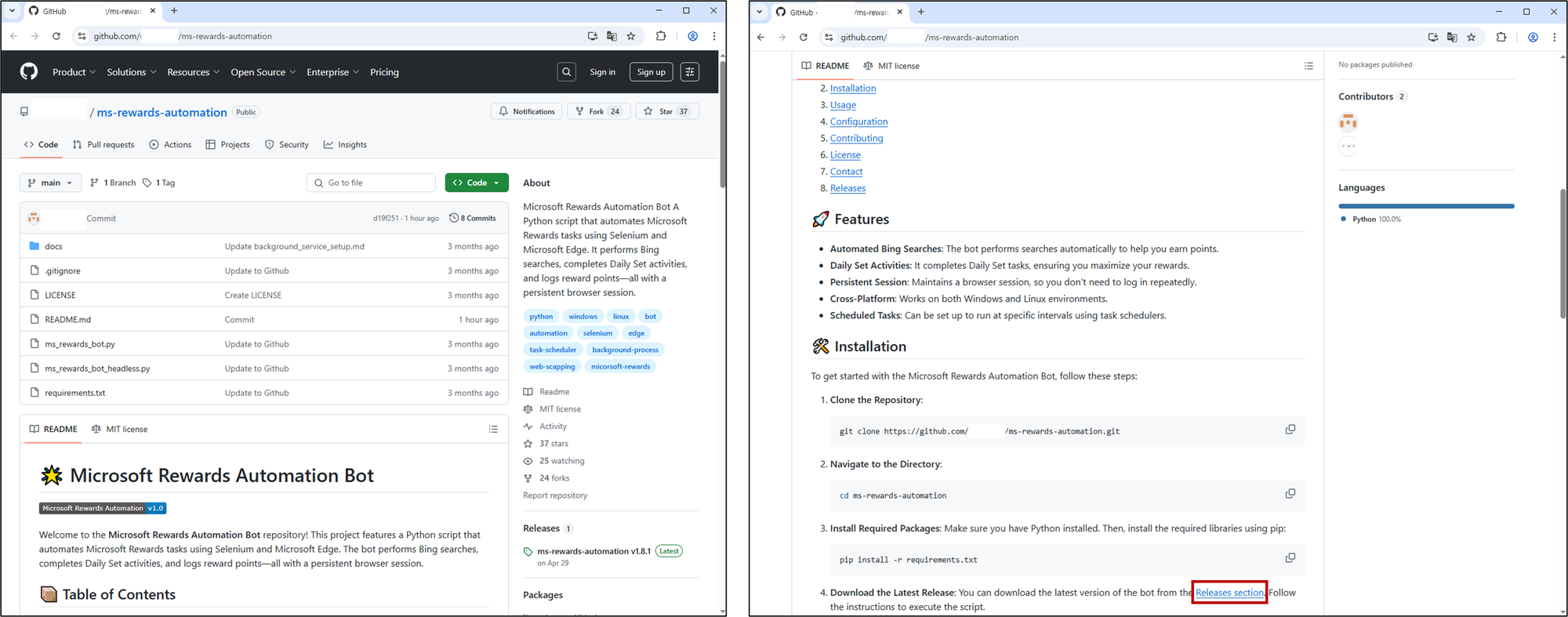

해당 저장소들은 정상 프로젝트로 위장해 정교하게 제작됐다. 주로 게임 핵, 소프트웨어 크랙, 자동화 도구 등의 주제를 활용해 사용자 관심을 끌고 있다. 저장소에는 README 파일과 압축 파일이 포함돼 있다. 압축 파일 내부에 스마트로더 악성코드가 존재한다.

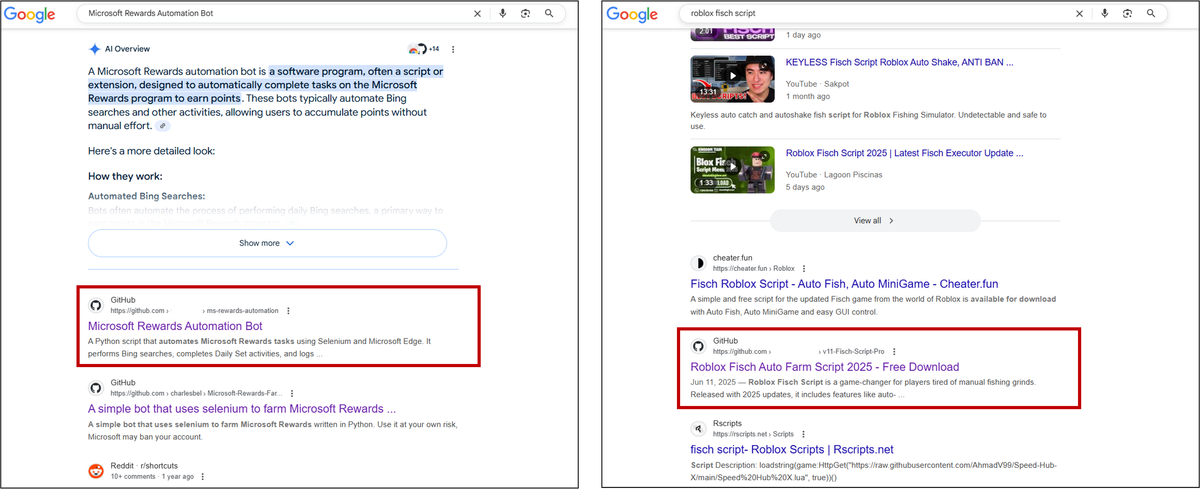

게임 핵, 소프트웨어 크랙, 자동화 도구 등 관련 키워드를 검색하면, 스마트로더 악성코드가 포함된 깃허브 저장소가 검색 결과 상단에 노출돼 있다. 사용자가 쉽게 접근할 수 있어 피해가 우려된다.

정상 프로젝트로 위장한 깃허브 저장소엔 README 파일 및 프로젝트 관련 파일들이 포함됐다. README 파일엔 프로젝트 개요, 목차, 주요 기능, 설치 및 사용 방법 등이 작성됐다. 때문에 일반 사용자가 악성코드 유포지로 인식하기 어렵다. 사용자는 안내된 설치 방법을 따라 압축 파일을 다운로드하게 된다. 해당 파일에는 악성코드가 포함됐다.

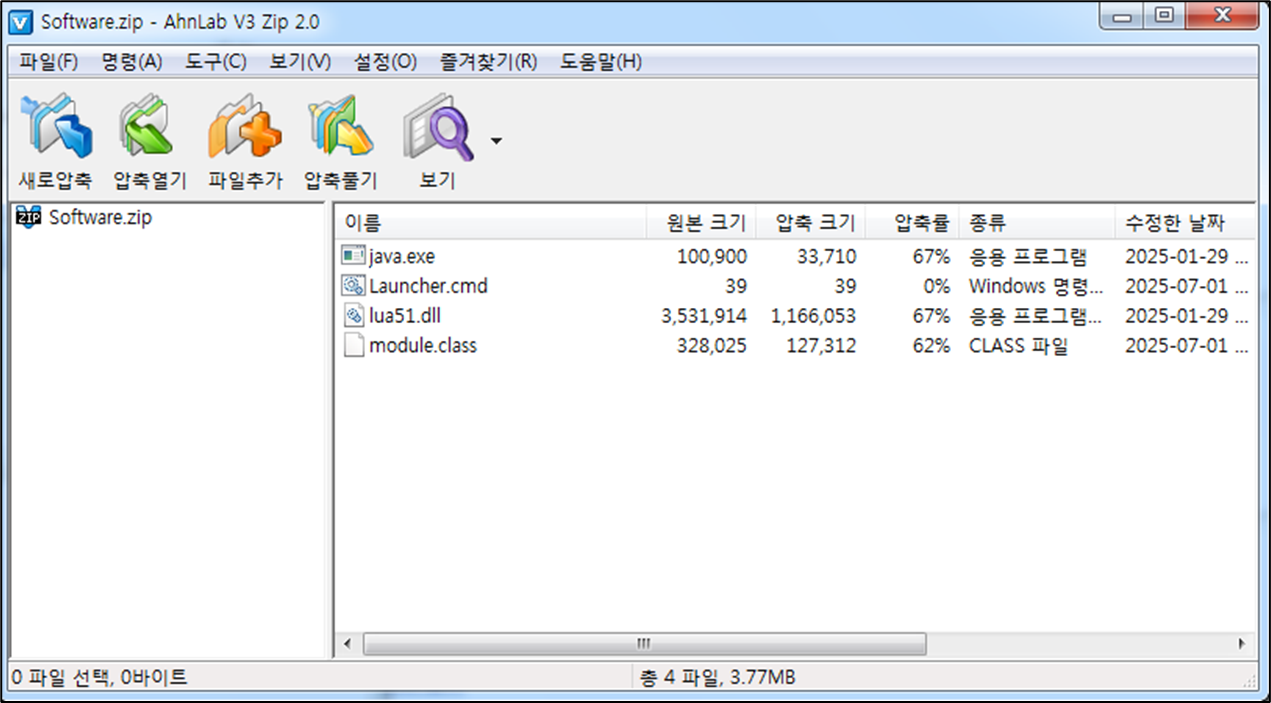

다운로드 된 압축 파일에는 총 4개의 파일이 포함돼 있다. 각 파일 기능은 정상 실행 파일, 악성 배치파일, 난독화된 악성 스크립트, 런타임 인터프린트 기능을 수행하며, 최종적으로 스마트로더가 동작한다.

감염된 PC 스크린샷과 시스템 정보는 C2 서버로 전송된다. 서버로부터 수신한 응답 값을 기반으로 추가 악성 행위를 수행한다. C2 서버와 주고받는 데이터는 암호화 형태로 전달된다. 사용되는 키는 난독화돼 있다.

스마트로더는 주로, 정보 탈취형(InfoStealer) 악성코드를 다운로드한다. 악성코드 실행 사례가 다수 확인되는 만큼 이용자들은 피해를 입지 않도록 주의해야 한다.

안랩은 "게임 핵, 크랙, 자동화 도구 등 불법 또는 비공식적인 키워드로 검색된 경로는 악성코드 유포 가능성이 높다"며 "반드시 공식 출처에서 소프트웨어를 다운로드할 것"을 당부했다. 또한, README 파일이 정교하게 작성됐어도 악성 저장소일 가능성이 있다며, 저장소 출처, 작성자 신뢰도, 커밋 및 활동 기록 등 확인"을 강조했다.

Related Materials

- 200+ Trojanized GitHub Repositories Found in Campaign Targeting Gamers and Developers - The Hacker News, 2025년

- Malware-as-a-Service Campaign Exploits GitHub to Deliver Payloads - Infosecurity Magazine, 2025년

- Over 3,000 GitHub accounts used by malware distribution service - BleepingComputer, 2024년

- Nearly a million devices were infected in a huge GitHub malvertising campaign - ITPro, 2025년