"정상 사이트 악용, 달라진 피싱 공격 증가"

- 취약한 정상 웹서버 공격해 피싱 사이트 운영 증가

- 정상 사이트 악용해 피해자 속여...정상 사이트 보안 강화 중

정상 사이트를 해킹해 피싱 사이트로 운영하는 사례가 늘고 있다. 피싱 공격 피해를 입지 않도록 기업과 기관의 보안 강화가 요구된다.

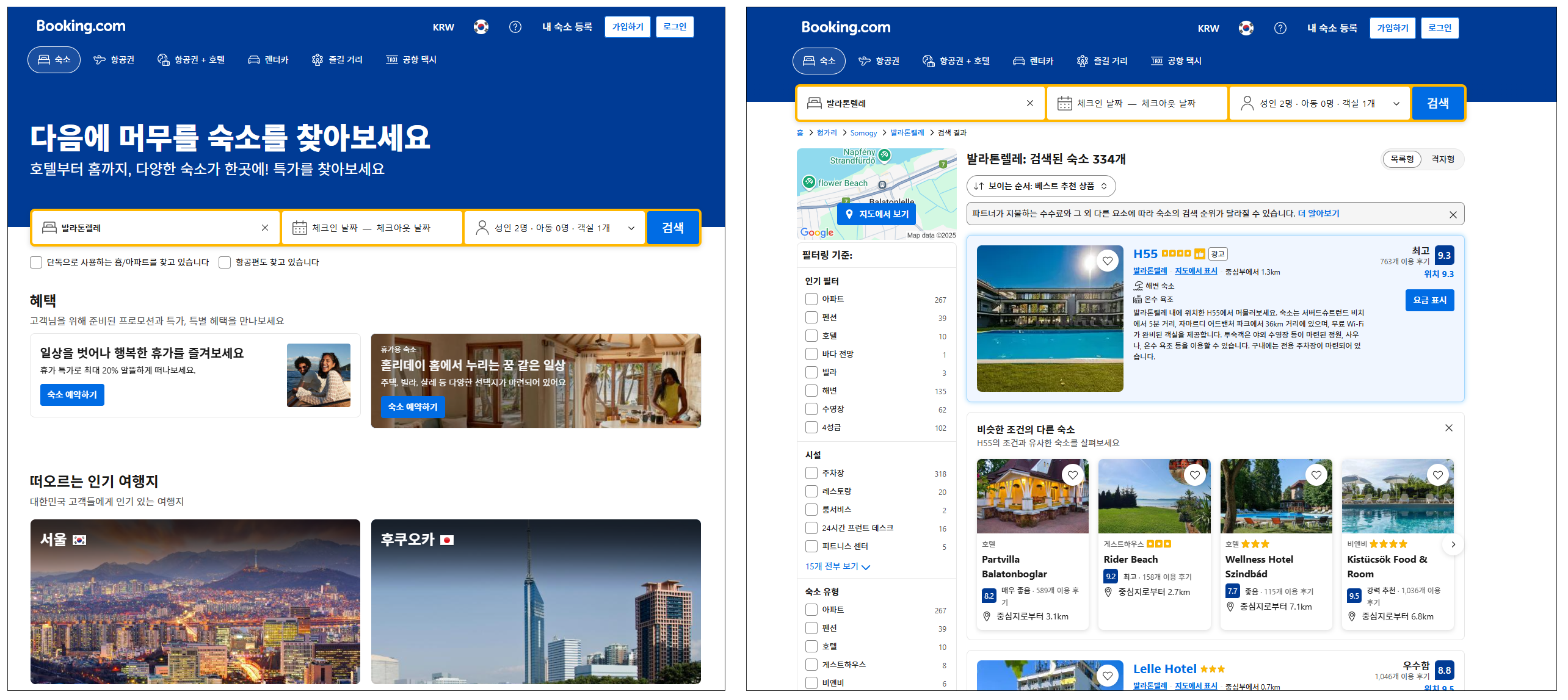

최근 피싱 공격 트렌드는 정상 도메인 악용이다. 정상 사이트를 악용해 사용자를 속이는 방식이다. 보안이 취약한 정상 웹 서버를 침투해 피싱 사이트로 운영한다.

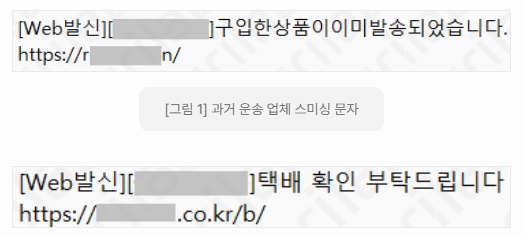

이는 기존 피싱 사이트 URL을 문자로 유포해 피싱 사이트 접속을 유도하는 전형적인 수법과는 다르다. 먼저 스미싱 문자 유포시 URL 링크 주소에 “co.kr”을 넣어 발송한다. 정상 사이트처럼 보이도록 해 이용자를 속인다.

하지만 실제 URL을 접속하면 피싱 사이트로 연결된다. 피싱 사이트 좌측 상단에는 사칭한 운송 회사의 로고가 있다. 전화번호 입력 폼과 9개 메뉴가 있다. 하지만 클릭하면 번호 인증을 요구한다.

전화번호를 임의로 입력하면 별도 동작이 발생하지 않는다. 공격자가 DB에 등록된 전화번호를 입력해야 다음 단계로 넘어갈 수 있게 조작했다. 이는 다음 단계인 악성코드가 다운로드 되는 것을 들키지 않도록 분석을 방해하기 위함이다.

피싱 사이트 최상위 경로로 접근하면, 기관, 회사 공식 사이트가 나타난다. 실제 기관이나 회사가 운영하는 정상 사이트가 피싱에 악용된 셈이다.

공격자가 정상 웹 서버 중 취약한 서버를 찾아 침투한 뒤, 피싱에 사용할 리소스를 삽입한 것이다. 이러한 방식은 사용자에게 정상 사이트로 오인하게 만들어, 피싱 성공 가능성을 높인다.

공격에 사용된 URL 경로 대부분 https://example.com/a/, https://example.com/b/ 등의 알파벳으로 이뤄졌다. 뿐만 아니라 https://example.com/cj/ 등 운송사 이름을 붙여 경로를 구성했다.

따라서 문자 메시지 발신자가 실제 공식 운송사인지 반드시 확인하고, 사이트를 통해 앱을 무분별하게 다운로드하지 않는 것이 중요하다. 문자에 포함된 URL은 클릭하지 않도록 주의하고, 피싱을 판별해 주는 URL 탐지 서비스 활용을 통해 스미싱 피해를 예방하는 게 바람직하다.

Related Materials

- 국내·외 피싱(Phishing) 대응 현황 및 시사점 : 미국·EU·영국·독일·일본·중국 중심으로 - 한국인터넷진흥원(KISA), 2024년

- 국내·외 피싱(Phishing) 대응 현황 및 시사점 - 한국인터넷진흥원(KISA), 2024년