"정상 사이트 악용 피싱, 스마트폰 권한 가로채"

- 실행 환경 에뮬레이션인지 확인, 유심 통해 한국 기종인지 확인

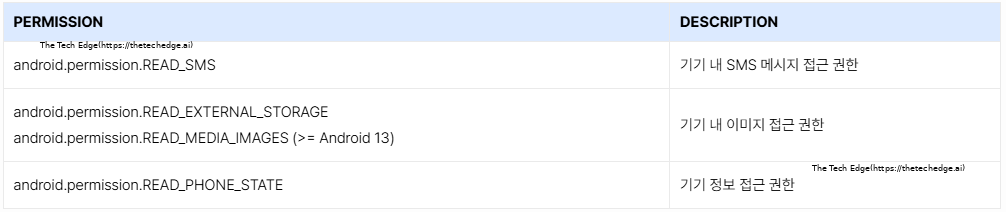

- 기기 내 SMS 메시지, 이미지, 기기정보 접근 권한 등 가로채

정상 사이트를 해킹해 악용하는 택배 사칭 피싱 사이트가 악성APK를 유포하고 있어 이용자들의 주의가 요구된다. 악성APK는 사용자 스마트폰의 권한 탈취 등 악성 행위를 한다.

특히 실행 환경이 에뮬레이션인지를 확인하고, 유심(USIM)을 통해 한국 기종인지 확인한다. 검사를 통과하지 못하면 앱이 종료되고, 검사를 통과하게 되면, 메인액티비티(MainActivity)와 메인서비스(MainService)를 실행한다.

메인액티비티로 전환되면, 먼저 필요한 권한이 있는지 확인하고, 권한이 없는 경우 사용자에게 권한을 요청한다. 해커는 기기 내 SMS 메시지 접근 권한, 이미지 접근 권한, 기기정보 접근 권한을 가로챈다.

필요한 권한이 충족되면 APK 앱 아이콘 숨기기, 메인서비스 실행, 택배 운송장 페이지 이동, 배터리 최적화 옵션 끄기 등 악성 행위를 한다.

특히 메인서비스에서 악성 행위를 수행하기 위해 가장 먼저 네이버에서 C2 서버를 조회한다. C2 도메인을 가져온 후 악성 행위 시 C2 API 통신을 위해 API 객체를 초기화한다. 이후 SMS 감시, 사진 업로드, 기기 상태 감시 작업을 실행한다.

누리랩은 "공격자가 정상 사이트를 악용한 사례가 증가하면 웹 이용자들은 정상 사이트와 피싱 사이트를 명확히 구분하는데 더 큰 어려움을 겪게 될 것"이라고 예상하며 "이용자는 AskURL 등을 활용해 웹사이트 악성 여부를 검사하는 등 피해를 예방할 것"을 권장했다.

Related Materials

- 국내·외 피싱(Phishing) 대응 현황 및 시사점 : 미국·EU·영국·독일, 2024년

- 경찰청_보이스피싱 현황, 2024년

- 투자 리딩방 사기 범죄 피해사례 전수조사 결과… (2024년), 2024년

- 사이버범죄 - 트렌드(2023), 2023년