MS 등 유명 브랜드 도메인 악용한 정보 탈취 악성코드 기승

- ACR스틸러 악성코드, 탐지 회피와 분석 방해 기법 대거 적용

- 마이크로소프트, 페이스북 등 글로벌 유명 도메인 악용

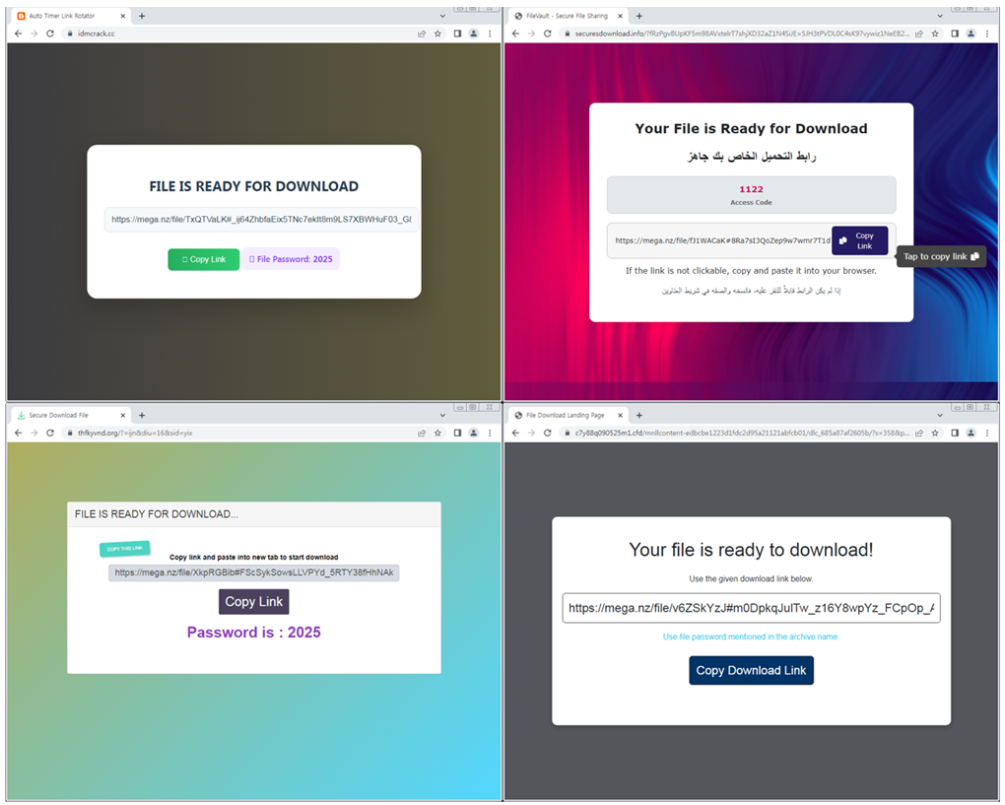

최근 새롭게 변형된 버전 악성코드 ACR스틸러(ACRStealer)가 활발히 유포되고 있다. 정보 탈취가 주무기인 이 악성코드는 탐지 회피와 분석 방해 기법을 대거 적용한 게 특징이다. 특히 새로운 기능을 추가하며 변형이 지속되고 있어 이용자들의 주의가 필요하다.

변형된 ACR스틸러는 제한된 목적으로 주로 사용됐다. 그러나 최근 서비스형 악성코드에서도 자주 발견되고 있다. 특히 HTTP 구조를 직접 조립해 C2 서버와 통신한다. 이러한 기법을 통해 라이브러리 기반의 모니터링을 우회한다.

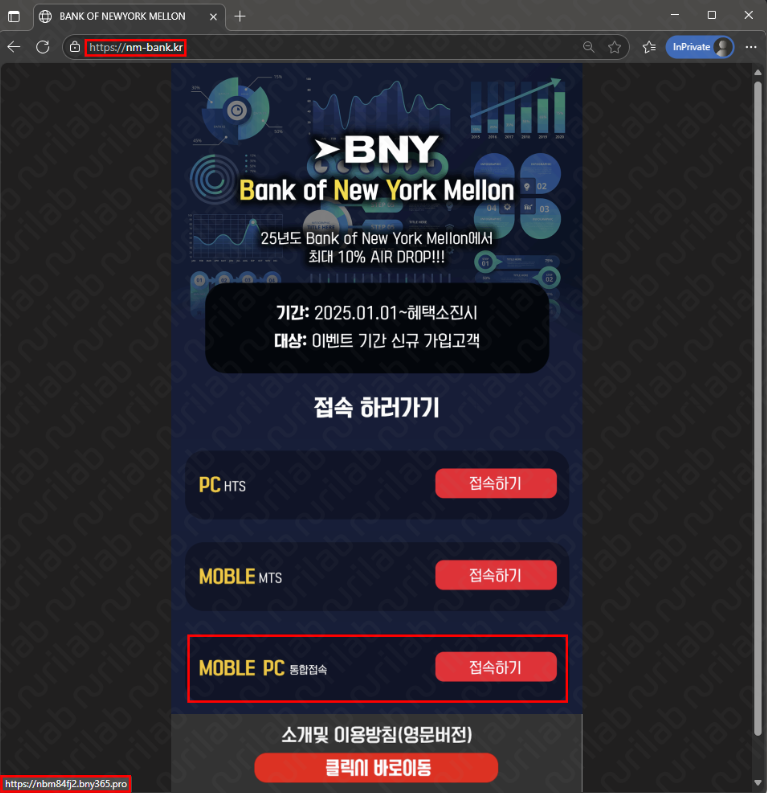

뿐만 아니라 호스트 도메인 주소로 유명 정상 도메인을 사용하고 있다. 이 경우 실제 접속 IP 주소가 아닌 정상 도메인으로 C2 접속 주소가 표시될 수 있다. 현재까지 발견된 위장용 정상 도메인은 micosoft.com, avast.com, facebook.com, google.com, pentagon.com이다. 도메인 형식이 아닌 'm' 문자를 사용한 샘플도 확인됐다. 이 같은 위장용 도메인은 지속적으로 변경될 것으로 보인다.

C2 통신 시 사용하는 프로토콜은 HTTP 방식과 HTTPS 방식 두 가지로 나뉜다. HTTPS 방식의 C2의 경우 초기에는 CloudFlare 호스팅 서비스를 사용, 클라우드 특성상 호스트 도메인 주소 변조가 불가능하다. 이에 따라 HTTP 방식 샘플서만 호스트 주소 변조 기법을 적용하는 모습을 보였다.

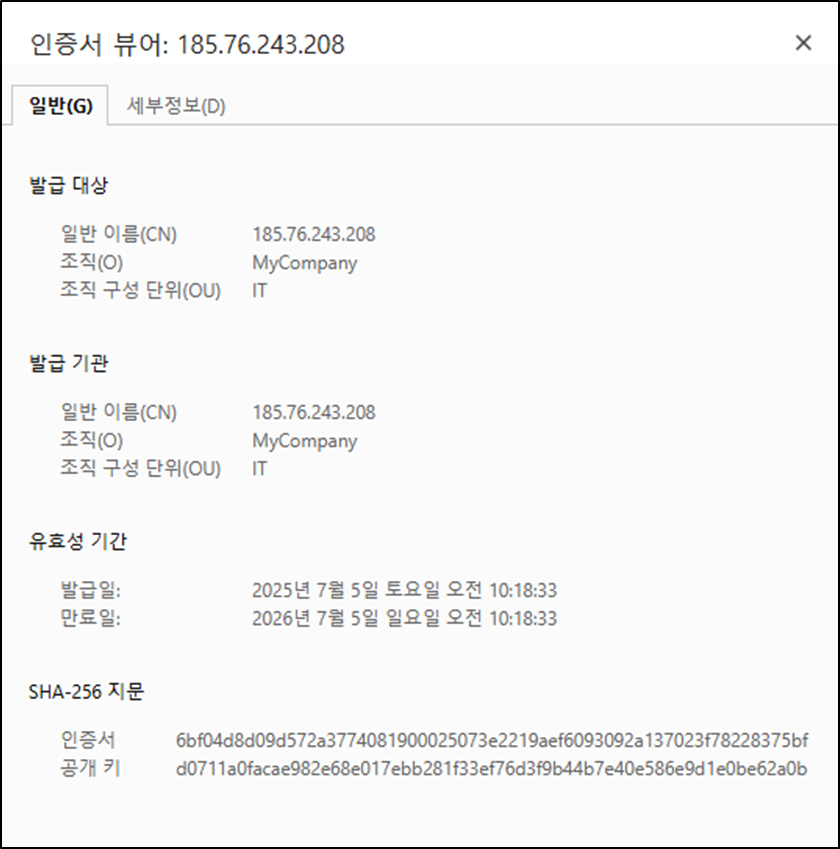

이후 HTTPS 방식을 사용함과 동시에 호스트 변조 기법을 적용한 샘플이 등장했다. 호스트 변조 기법을 사용할 경우 클라우드 서비스는 활용하지 못한다. 공격자는 자체 서명한 인증서를 사용해 C2 서버를 개설했다.

또한 해당 변형부터 HTTPS 프로토콜의 암호화 외에 송수신 데이터를 별도 암호화하는 기능이 추가됐다. 동시에 C2 주소 형식이 변경됐다. 이는 기존 개설된 C2 서버와의 구분을 위한 것으로 추정된다.

이후 C2 통신 방식이 크게 변경된 샘플이 등장했다. 기존 탈취 정보 전송 목적으로 사용하던 /Up/x, /enc_Up/x 경로 대신 랜덤 문자열을 사용한다. 랜덤 문자열은 최초 C2 접속 시 서버로부터 발급되어 전달되며, 접속 시마다 다른 값을 응답한다. 따라서 이러한 기능을 구현하기 위해 C2 통신 과정이 한 단계 추가되었다. 또한 C2 서버에 설정 데이터를 요청하는 과정이 기존 GET 방식에서, JSON 구조의 문자열을 데이터로 전송하는 POST 방식으로 변경되었다. 따라서 “ujs”, “enc_ujs” 식별 문자열은 더 이상 사용되지 않는다. C2 통신 과정에 대한 예시는 다음과 같다.

ACRStealer는 C2의 응답에 따라 정보 탈취 행위 및 추가 악성코드 설치가 가능하다. 이와 관련 안랩은 "C2에서는 여러 브라우저에 저장된 정보와 확장 프로그램 정보, 암호화폐 지갑 정보, 메일, FTP, 클라우드 저장소, 스티커 노트, 계정 관리, 데이터베이스, 원격 접속 등 민감 클라이언트 정보, doc, txt., pdf 문서 파일 등을 탈취해 C2로 전송한다"며 "추가 악성코드를 설치하도록 구성됐다"고 분석했다.

보안 업체 푸르프포인트에 따르면 ACRStealer는 최근 AmateraStealer라는 이름으로 리브랜딩되어 활동을 이어가고 있다. 이처럼 공격자는 지속적으로 악성코드에 기능을 추가하며 유포에 활용하고 있다. 현재 가장 변형이 활발한 인포스틸러 악성코드이므로 주의가 필요하다.

Related Materials

- Amatera Stealer: Rebranded ACR Stealer With Improved Evasion ... - Proofpoint, 2025년

- Google Docs used by infostealer ACRStealer as part of attack - Malwarebytes, 2025년

- AmateraStealer (ACRStealer) Evolves: New Version Uses Low-Level NT APIs for Evasion - Security Online, 2025년

- Amatera Stealer Unveiled: Rebranded ACR Stealer Now More Evasive, Targeting Your Data - Security Online, 2025년

- New Malware Campaign Uses Cracked Software to Spread Lumma and ACR Stealer - The Hacker News, 2025년