RDP 이용한 "마콕 랜섬웨어" 주의!

- 외부서 접근 가능한 시스템 RDP 활성화됐는지 스캐닝 후 공격

- 무차별 대입 공격해 시스템 장악 및 랜섬웨어 감염

최근 국내 사용자 대상으로 한 마콕(Makop) 랜섬웨어 공격이 포착됐다. 마콕 랜섬웨어는 수년 전부터 국내 사용자를 노리고 이력서나 저작권 관련 메일로 위장해 유포됐다. 최근에는 RDP를 악용해 공격한다.

RDP를 이용한 악성코드 설치

RDP 원격 데스크탑 서비스를 공격 벡터로 이용하는 공격자는 외부서 접근 가능한 시스템을 대상으로 RDP가 활성화됐는지 스캐닝한다. 스캐닝 과정서 찾은 시스템들에 대해서는 무차별 대입 공격이나 사전 공격을 수행한다. 만약 사용자가 부적절한 계정 정보를 사용하고 있을 경우 공격자는 쉽게 계정 정보를 획득할 수 있다.

공격자가 획득한 계정 정보로 원격 데스크탑을 이용해 시스템에 로그인하면 시스템 제어를 획득할 수 있다. 이후 다양한 악성 행위를 수행할 수 있다. RDP를 공격하는 랜섬웨어 공격자는 포보스(Phobos), 글로브임포스터(GlobeImposter), 메듀사록커(MedusaLocker), 하쿠나 마타타(Hakuna matata), 비너스 크라이시스(Venus, Crysis) 등이 있다.

2024년부터는 RDP를 공격해 마콕 랜섬웨어를 설치하는 사례도 보고됐다. 직접적인 로그는 확인되지 않았지만 GUI 형태 랜섬웨어를 사용한다는 점이나 탐색기 프로세스를 통해 악성코드를 실행하는 점 그리고 RDP를 공격 벡터로 사용했던 기존 마콕 보고서와 유사한 형태를 보면 정황상 RDP를 이용해 랜섬웨어를 설치한 것으로 추정된다.

악성코드 설치

공격자는 다양한 악성코드를 감염 시스템에 설치했다. 설치 도구는 스캐너 및 계정 정보 탈취 기능이다. 대부분 니어소프트(NirSoft)사에서 제작한 것이 특징이다. 이를 통해 감염 시스템 외에 해당 시스템이 포함된 네트워크도 공격 대상이 될 수 있다는 점을 추정할 수 있다.

공격자는 RDP로 시스템을 장악한 이후 도구들을 이용해 네트워크를 스캐닝하여 감염 시스템이 특정 네트워크에 포함되었는지를 확인할 것이다. 만약 특정 네트워크에 포함된 경우에는 해당 네트워크에 존재하는 다른 시스템들도 암호화하기 위해 내부 정찰 및 계정 정보 수집 그리고 측면 이동 과정을 진행할 수 있다. 공격자는 공격에 사용한 미미카츠 명령으로 다양한 자격 증명 정보들을 추출했다.

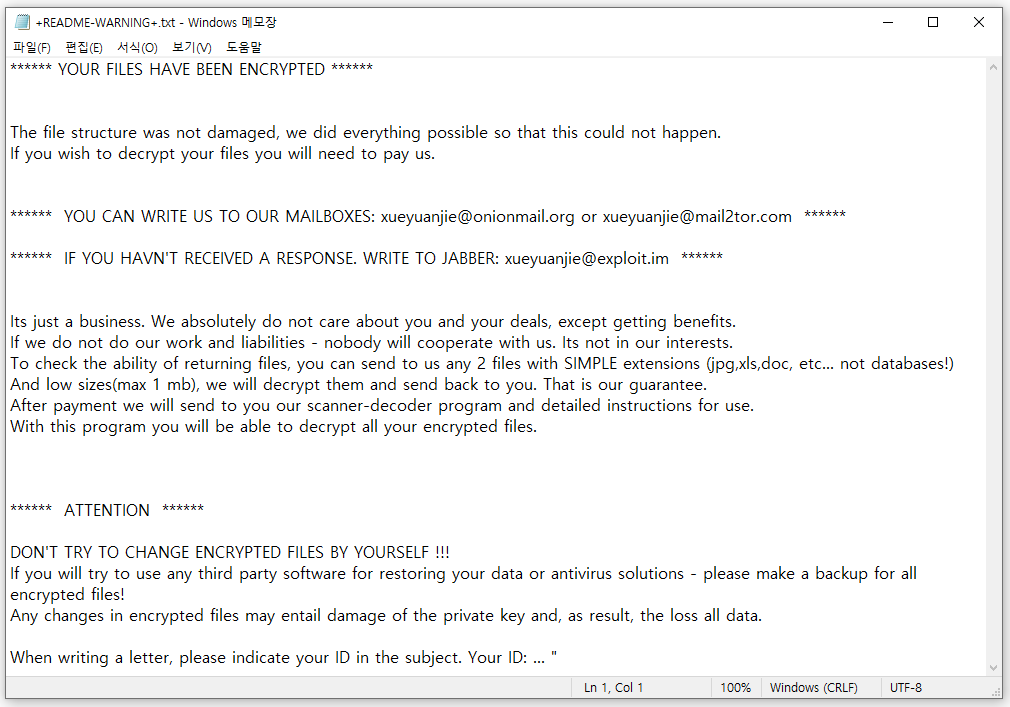

마콕 랜섬웨어

마콕은 GUI 형태로 기본 전체 시스템을 대상으로 암호화를 수행한다. 하지만 직접 암호화 대상 경로를 지정할 수 있다.

암호화를 시작하면 명령으로 볼륨 쉐도우와 백업 카탈로그를 삭제한다. 이외에도 더 많은 파일들을 암호화하기 위해 여러 프로세스를 종료시킨다.

공격자들은 과거부터 꾸준히 초기 침투 과정 및 측면 이동 과정에서 RDP를 사용하고 있다. 이러한 공격은 주로 부적절한 계정 정보를 가지고 있는 시스템들에 대한 무차별 대입 공격 및 사전 공격을 통해 이루어진다. 특히 마콕 공격자 외에도 많은 수의 랜섬웨어 공격자들이 RDP를 대표적인 초기 공격 벡터로써 사용하고 있다.

안랩은 "RDP를 사용하지 않을 경우 비활성화하고, 만약 RDP 서비스를 사용하고 있다면 계정의 비밀번호를 복잡한 형태로 사용, 주기적으로 변경해 무차별 대입 공격을 방지해야 한다"고 당부했다. 또한 백신을 최신 버전으로 업데이트해 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 한다고 덧붙였다.

Related Materials

- 2023 RTF Global Ransomware Incident Map: Attacks Increase by 73%, 2024년

- 2024 saw a 30% increase in active ransomware groups, 2024년

- Q4 Ransomware Report: 2023 Ends as a Record-Breaking Year, 2024년

- A Threat-Led Approach to Mitigating Ransomware Attacks: Insights from a Comprehensive Analysis of the Ransomware Ecosystem, 2024년