SGI서울보증 강타한 랜섬웨어, 이젠 어딜 노리나...Gunra '급증'

- 2025년 2월부터 6월까지 신규 수집한 Gunra 랜섬웨어 감염 증가

- 6월 급격한 증가세...기업과 개인 모두 심각한 보안 위협

- 서비스망과 분리된 오프사이트에 백업 및 접근 통제 복구 훈련해야

SGI서울보증을 강타한 랜섬웨어 Gunra 감염 피해가 증가하고 있어 이용자들의 주의가 요구된다. 기업과 개인 모두에게 심각한 보안 위협이 되고 있어 백업 등 피해 예방에 주력해야 한다.

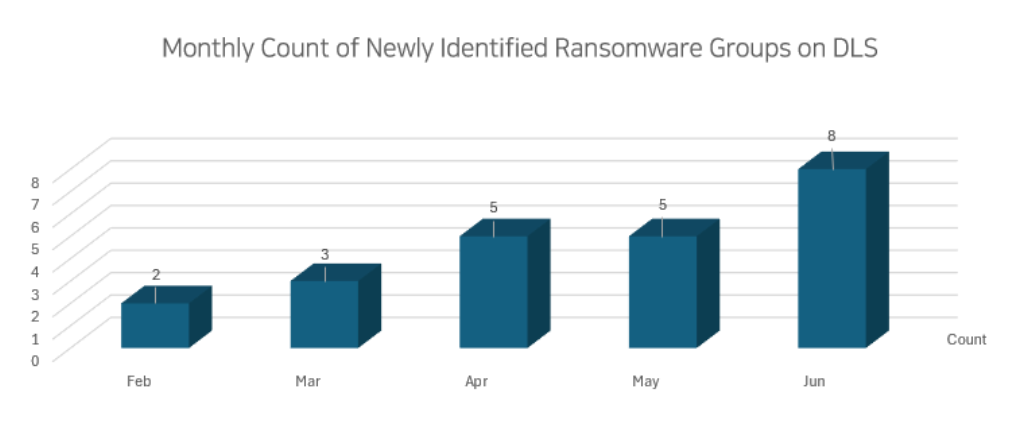

2025년 상반기 동안 여러 랜섬웨어 갱단들이 새로운 DLS(Dedicated Leak Sites)를 개설하며 활발한 활동을 이어가고 있다. 그중 Gunra가 포함된 신규로 수집 랜섬웨어 DLS 수량이 증가한 것으로 나타났다. 안랩이 23일 발표한 2025년 2월부터 6월까지 신규로 수집한 랜섬웨어 DLS추가 현황은 지속적으로 증가 추세다. 특히 지난 6월 급격히 증가한 것으로 집계됐다. 즉 Gunra 랜섬웨어 감염 피해가 늘고 있단 얘기다.

Gunra의 초기 활동은 2025년 4월 10일 확인됐다. 특히 콘티(Conti) 랜섬웨어와 코드 유사성을 보였다. 콘티 랜섬웨어는 2020년부터 활발히 활동한 러시아어 기반의 랜섬웨어 조직으로, 가장 악명 높은 랜섬웨어 중 하나로 불린다.

2022년 2월, 콘티 랜섬웨어 조직이 러시아 정부에 대한 지지성명을 발표한 직후, 조직 내부의 우크라이나 출신 연구원이 이에 반발하여 내부 문서와 소스코드를 유출했다. 콘티 소스코드가 유출된 이후 블랙 바스타(Black Basta), 로얄(Royal)과 같은 다양한 그룹들이 이를 활용해 변종 랜섬웨어를 제작했다.

Gunra 랜섬웨어도 콘티 소스코드를 부분적으로 재활용하면서 신속한 협상 프로세스와 사회공학적 압박 수단을 강화한 그룹으로 평가되고 있다. 특히, 5일 이내 협상 시작을 강제하는 시간적 압박 전략이 기존 랜섬웨어와 차별화된 위협 요소로 작용하고 있다.

Gunra 랜섬웨어는 파일 암호화를 위해 암호화 루틴을 가진 스레드를 생성하는데, 사용자 CPU의 논리 코어 수를 확인 스레드를 생성한다. 만약 감염하려는 드라이브가 C:\ 일 경우 C:\Users 폴더만 감염시킨다.

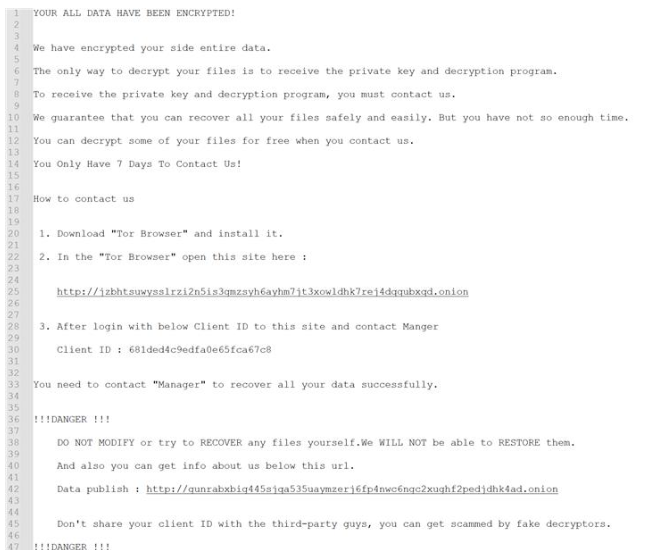

Gunra 랜섬웨어는 암호화된 폴더 내부에 “R3ADM3.txt”라는 파일명으로 랜섬노트를 생성한다. 랜섬노트는 파일이 암호화됐으니 복호화하고 싶으면 랜섬웨어 공격자의 사이트에 접속해 돈을 지불하란 내용이다.

안랩은 "신규로 수집되는 랜섬웨어 DLS 수량이 지속 증가하고 있다"며 "기업과 개인 모두에게 심각한 보안 위협이 되고 있다. 주요 자산 보호 운용을 위해 사용자는 랜섬웨어에 대비해 중요 데이터를 서비스망과 분리된 오프사이트에 백업하고, 백업 저장소에 대한 접근 통제 및 정기적인 복구 훈련을 수행해야 한다"고 당부했다. 또한 단순한 백업을 넘어, 백업 시스템 자체의 보안성과 복구 가능성을 확보하는 전략적 대응이 필수라고 덧붙였다.

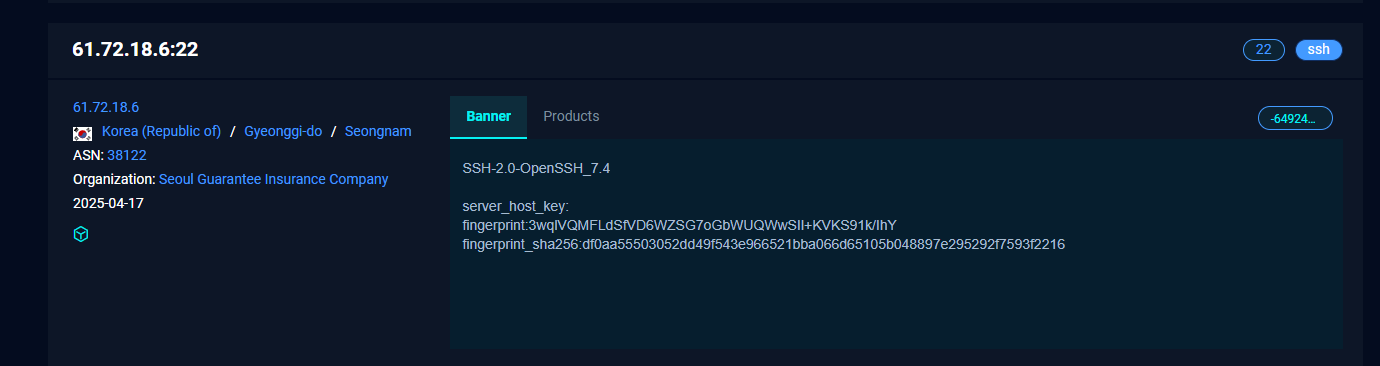

카스퍼스키 역시 지난 22일 GUNRA 랜섬웨어 분석 보고서를 발표했다. GUNRA는 다양한 초기 접근 기법을 사용하며, ▲스피어 피싱 이메일을 통한 악성 문서 및 매크로 실행 ▲패치되지 않은 VPN 소프트웨어 및 공개 취약점(CVE) 이용 ▲인터넷에 노출된 RDP(Remote Desktop Protocol)에 대한 비밀번호 크래킹 또는 취약점 공격 등의 세 가지 방법이 자주 활용된다고 발표했다.

이효은 카스퍼스키 한국지사장은 “Gunra는 단순한 포스트-Conti 위협이 아니라, Ransomware-as-a-Service(RaaS) 시장의 실질적인 진화를 보여주는 대표 사례로, RaaS 시장의 또다른 진화된 버전”이라며 “고급 랜섬웨어 기술의 재활용과 정교화는 향후에도 대형 기관과 기간 산업 등 고위험 산업군을 대상으로 집중적 위협이 될 것”이라고 우려했다.

Related Materials

- UK to lead crackdown on cyber criminals with ransomware measures - GOV.UK, 2025년

- Ransomware - United States Department of State, 2025년

- Gunra Ransomware’s Double‑Extortion Playbook and Global Impact - GBHackers, 2025년

- Gunra Ransomware Detection: New Threat Targets Various Sectors - SOC Prime, 2025년