스파크키티 스파이웨어, iOS·안드로이드 동시 노려…가상화폐 노리는 신종 트로이 목마 발견

- Kaspersky Android/iOS 동시 겨냥 SparkKitty Trojan 확인

- 암호화폐, 도박, 변조 틱톡 앱 등으로 위장 가상자산 보유자 노려

- 기업 내부 배포용 개발자 도구 활용한 AppStore 배포

카스퍼스키 연구진이 iOS와 안드로이드를 동시에 겨냥한 신규 트로이 목마 ‘스파크키티(SparkKitty)’를 발견했다. 이 악성코드는 감염된 스마트폰에서 사진과 기기 정보를 탈취해 공격자에게 전송하며, 동남아시아와 중국 지역의 가상자산 보유자를 주 표적으로 삼은 것으로 분석된다.

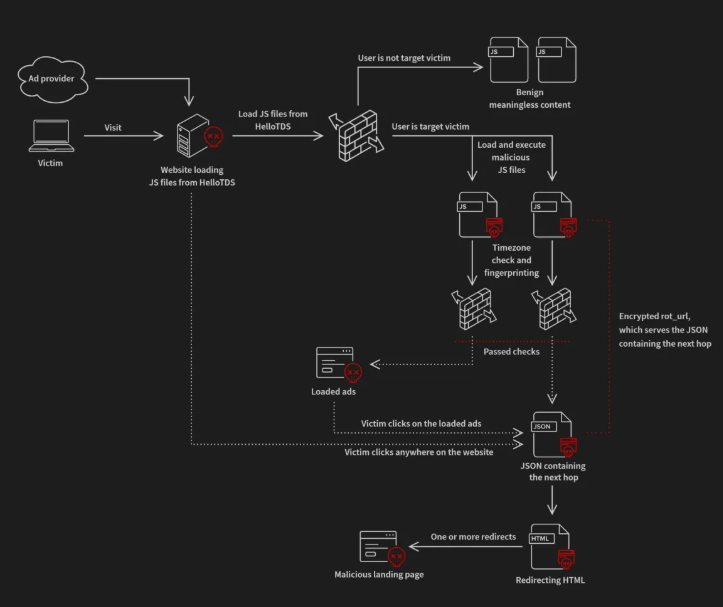

스파크키티는 암호화폐ㆍ도박 관련 앱, 심지어 변조된 ‘틱톡’ 앱에 위장해 공식 앱스토어와 구글 플레이, 피싱 웹사이트를 통해 배포됐다. 카스퍼스키는 구글과 애플에 해당 악성 앱을 통보했으며, 이번 캠페인이 지난해 발견된 iOS용 첫 OCR 기반 트로이 목마 ‘스파크캣(SparkCat)’과 연관된 정황을 포착했다고 밝혔다. 2025년 2월 스파크캣은 OCR 기능 활용하여 사진에 저장된 이미지로부터 가상화폐 주소, 패스워드를 비롯한 중요 정보를 탈취했다. 또 다른 특징으로 스파크캣은 C2와의 통신은 자체 프로토콜을 Rust로 구현하여 탐지 피하기 위해 노력했다.

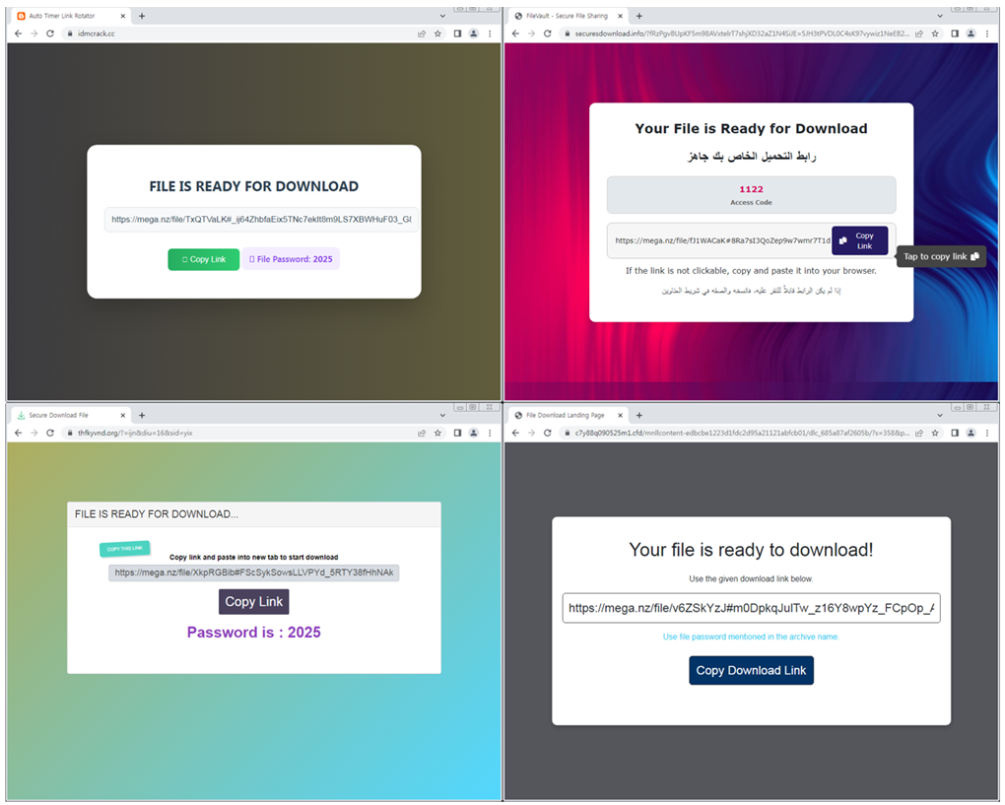

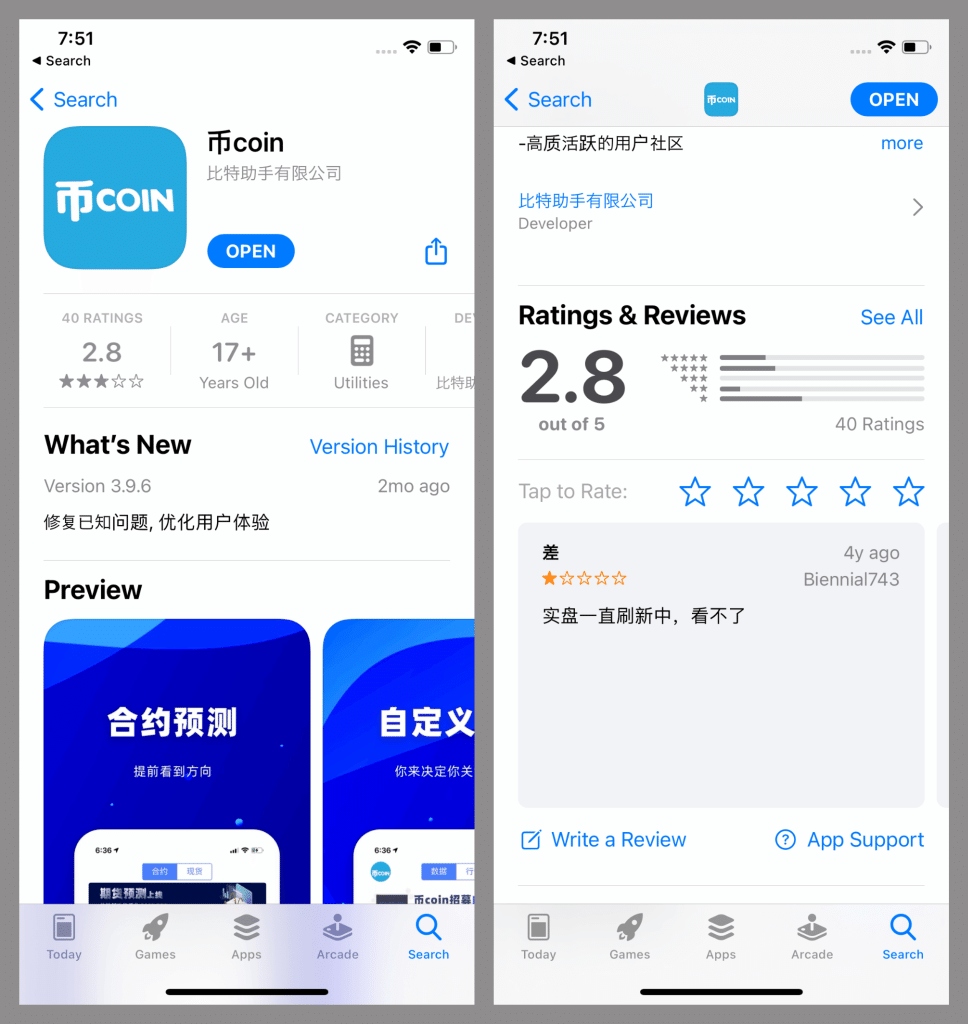

iOS 환경에서는 ‘币coin’이라는 가상자산 거래소 앱으로 가장해 앱스토어에 올라왔으며, 피싱 사이트에서는 틱톡·도박 앱으로 위장해 배포됐다. 공격자는 기업용 내부 배포용 개발자 도구를 악용해 정식 스토어를 통하지 않고 아이폰에 악성 앱을 설치하도록 유도했다. 변조된 틱톡 앱은 로그인 시 사진 탈취와 함께 사용자 프로필에 암호화폐로만 결제 가능한 가짜 쇼핑몰 링크를 삽입했다.

안드로이드 측에서는 구글 플레이와 제3자 웹사이트 양쪽을 통해 확산됐다. 구글 플레이에 등록된 ‘SOEX’ 메신저 겸 거래소 앱은 1만 회 넘게 다운로드됐으며, 동일 계열 APK가 투자 프로젝트 앱으로도 유포됐다. 해당 사이트들은 유튜브 등 SNS 광고까지 활용한 것으로 조사됐다.

설치된 악성 앱은 정상 기능을 제공하는 동시에 갤러리 사진을 공격자에게 전송했다. 연구진은 공격자가 이미지 분석을 통해 지갑 복구 구문 등 민감 정보를 추출, 피해자의 가상자산을 탈취하려 한 것으로 추정했다.

전문가들은 ▲문제의 앱을 설치했다면 즉시 삭제 ▲스크린샷에 지갑 복구 문구 저장 금지 ▲사진 접근 권한 요청 시 필요성 검토 ▲모바일용 보안 솔루션 사용 등을 권고했다. 카스퍼스키는 iOS 구조상 악성 트래픽 탐지 시 사용자에게 경고 후 차단이 가능하다고 설명했다.

스파크키티 사례는 1년 새 두 번째로 공식 앱스토어에서 발견된 iOS용 트로이 목마라는 점에서 모바일 앱 검증 체계 강화의 필요성을 시사한다.

Related Materials

- The App Store prevented more than $9 billion in fraudulent transactions - Apple, 2025년

- Apple and Google take down malicious mobile apps from their app stores - TechCrunch, 2015년

- These 17 iPhone apps have been removed from the Apple App Store for delivering malware - ZDNet, 2024년

- Pixalate's May 2024 Mobile App Spoofing Report - Pixalate, 2019년