우리가 알던 악성코드, 달라졌다...보안제품 싹싹 피해가

- 6월 악성코드, 새롭게 변형된 다양한 인포스틸러 악성코드 유포

- EXE 유형 약 94.4%, DLL-SideLoading 유형 약 5.6%

6월에는 LummaC2를 비롯해 Rhadamanthys, ACRStealer, Vidar, StealC 등의 다양한 인포스틸러가 악성코드가 유포됐다. 특히 ACRStealer는 새로운 변종이 많이 유포됐다.

안랩이 발표한 '2025년 6월 인포스틸러 동향 보고서'에 따르면 6월 한 달간 발생한 악성코드는 EXE 유형 약 94.4%, DLL-SideLoading 유형 약 5.6%다. DLL-SideLoading 악성코드는 원본 정상 DLL서 일부분만 악성 코드로 변경하는 방식으로 제작된다.

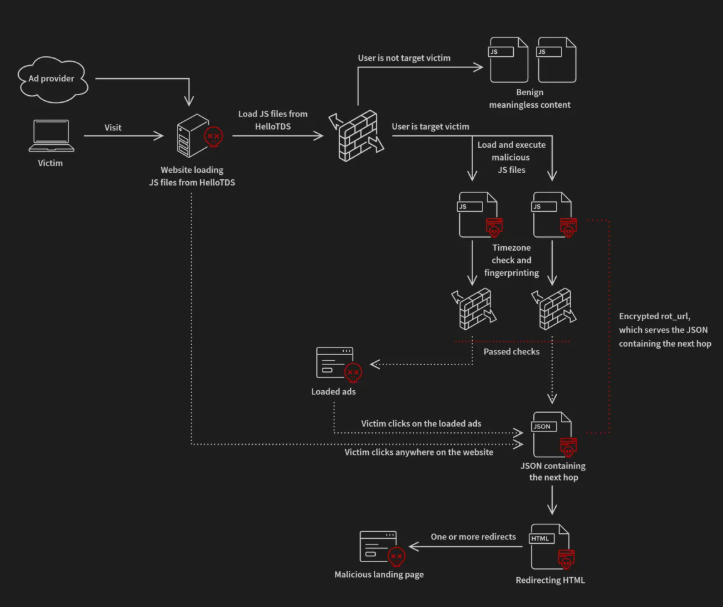

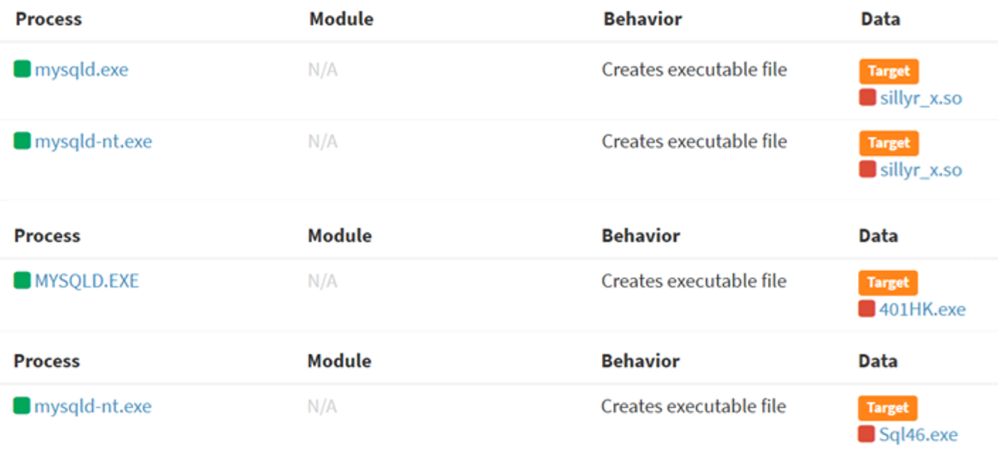

공격자는 정상 사이트에 유포 게시글을 작성하는 방식으로 우회한다. 유명 포럼이나 특정 기업의 Q&A 페이지, 자유게시판, 댓글 등을 활용한다. 공격자는 정상 실행(EXE) 파일과 악성 설치(DLL) 파일을 동일한 폴더에 넣어 정상 파일 실행 시 악성 파일이 로드되는 DLL-SideLoading 기법을 사용한다. 정상 원본과 외형적 차이가 크지 않아 보안 제품서는 정상 파일로 분류하는 사례가 많아 주의해야 한다.

동향 #1

새롭게 변형된 ACRStealer가 다수 유포됐다. ACRStealer는 2024년 처음 확인된 MaaS형 인포스틸러 악성코드다. 변형된 버전 샘플이 5월 말부터 조금씩 모습을 보이다가 6월부터 본격적으로 유포됐다. 변형된 ACRStealer는 기존과는 다르게 NT 함수를 사용해 C2와 통신한다. HTTP 호스트 도메인 변조 기법을 사용해 C2 통신 시 보안 제품을 우회할 수 있다. 또한 ntdll 수동 매핑, Heaven’s Gate 기법 등 다수 분석 방해 기법이 추가됐다. 현재 가장 변형이 활발한 인포스틸러 악성코드인 만큼 이용자는 각별한 주의해야 한다.

동향 #2

기존 유포 방식과 다른 특이한 유형의 악성코드가 유포됐다. 악성코드 실행 시 인스톨러 화면이 출력되고 설치 버튼을 누를 경우 악성코드를 특정 경로에 복사 후 자동실행 등록한다.

이후 부팅 시 악성코드가 실행되면 웹 브라우저 윈도우 위에 컨트롤이 불가능한 윈도우를 생성한다. 해당 윈도우에는 브라우저 업데이트가 필요하다는 메시지가 작성돼 있으며, 클릭을 유도한다. 브라우저 윈도우를 덮어쓰므로 사용자는 브라우저를 이용하거나 종료할 수 없다.

업데이트 버튼을 클릭할 경우 오페라(Opera) 브라우저 다운로드 페이지로 위장한 사이트로 연결되고, 다운로드를 누를 경우 파일이 다운로드된다. 분석 당시 정상 7z 설치 파일이 다운로드됐지만, 공격자가 원하는 시각 또는 특정 환경서는 악성코드를 유포할 것으로 추정된다.

동향 #3

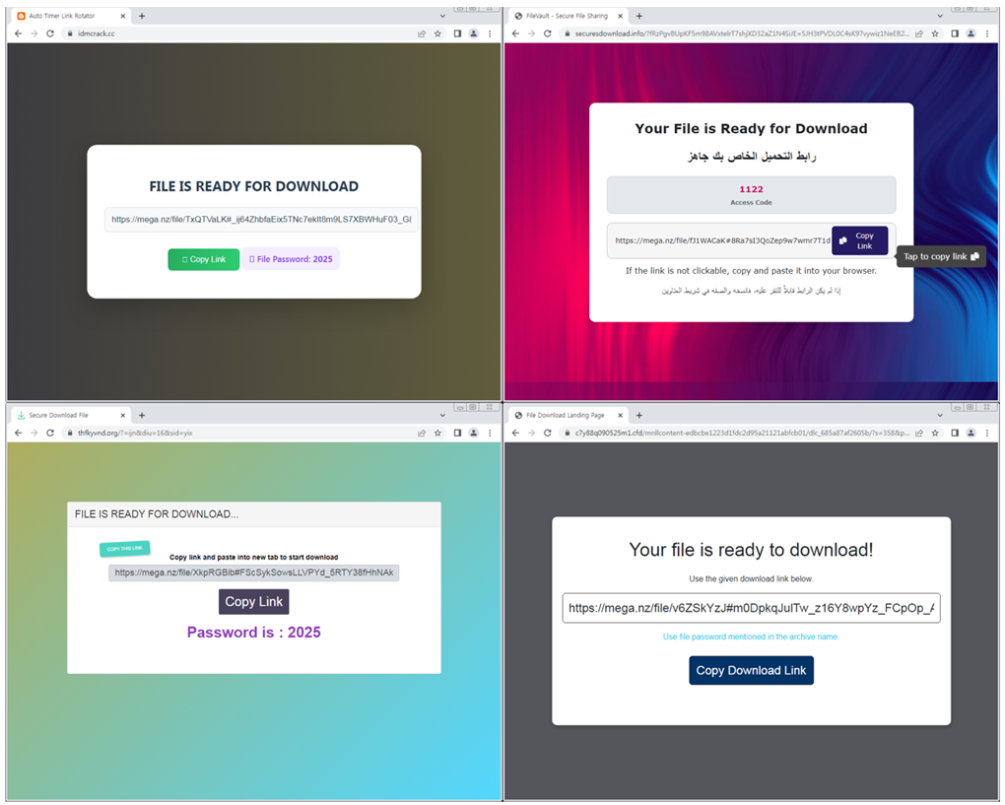

내부 파일명이나 텍스트 파일에 압축 암호를 명시했던 기존 유형들과는 다르게, 그림 파일에 암호를 명시한 샘플이 다수 유포됐다. 공격자는 자동 암호 압축 해제 기능이 있는 보안 장비 또는 자동화 시스템을 우회하기 위해 지속적으로 노력하고 있으므로 주의해야 한다.

Related Materials

- 2025년 6월 악성코드·랜섬웨어·인포스틸러 동향 보고서 - 안랩 ASEC 블로그, 2025년

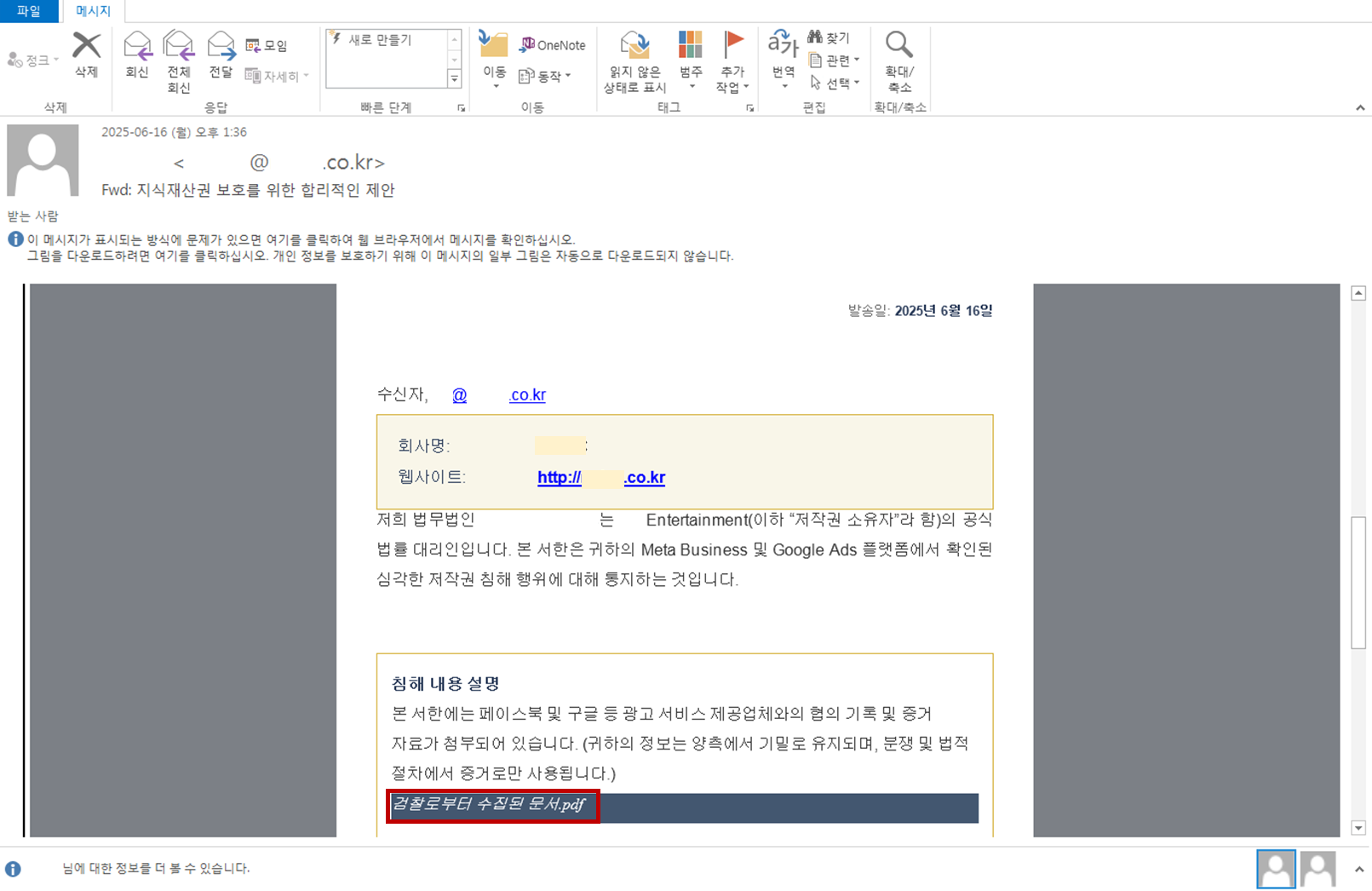

- 2025년 6월 피싱 이메일 동향 보고서 - 안랩 ASEC 블로그, 2025년

- 2025년 6월 APT 공격 동향 보고서(국내) - 안랩 ASEC 블로그, 2025년