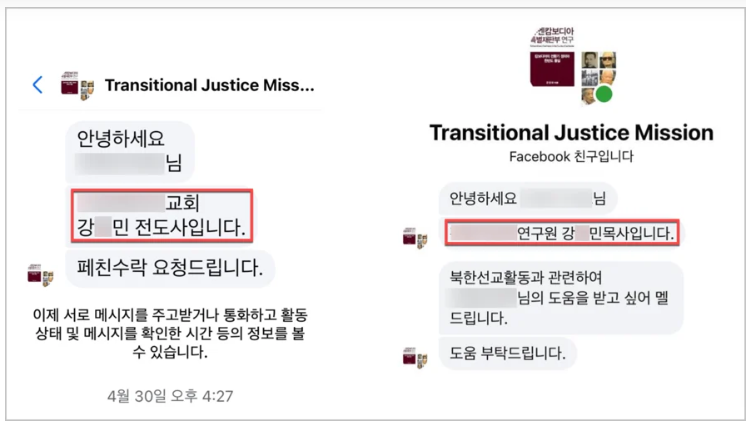

양곡판매소 운영 현황 위장 파일 주의!

- ‘250615_양곡판매소 운영 현황’ 문서 위장해 문서 하단 링크 클릭 유도

- 문서 하단 링크 클릭, 실행 여부 화면 창띄워 악성코드 감염

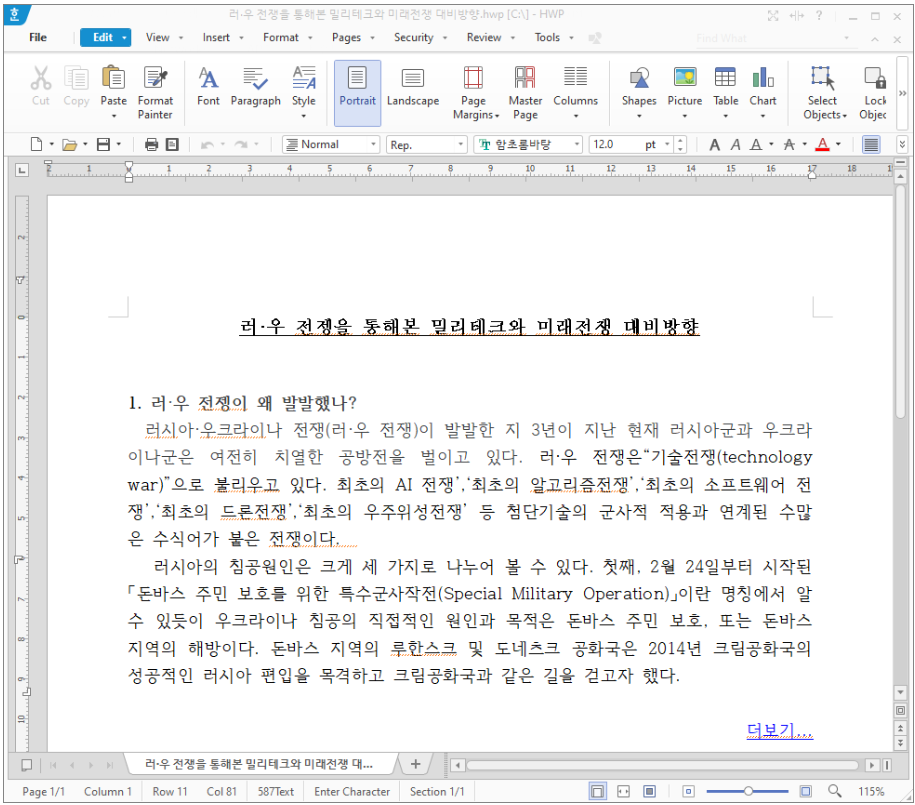

한글문서(HWP)를 이용해 RokRAT 악성코드가 유포되고 있어 이용자의 주의가 요구된다.

한글문서를 이용한 악성코드 유포 파일명은 '곡물 저장.hwp 250615_Operation 상태', '최근 주요 포털 사이트.hwpx', '[주의사항] Q1 VAT 환급 신고 마감일(최종)' 이다.

공격자는 사용자의 의심을 피하기 위해, 파일명 ‘250615_양곡판매소 운영 현황’ 파일명에 맞춰 북한 양곡판매소 관련 내용을 담았다.

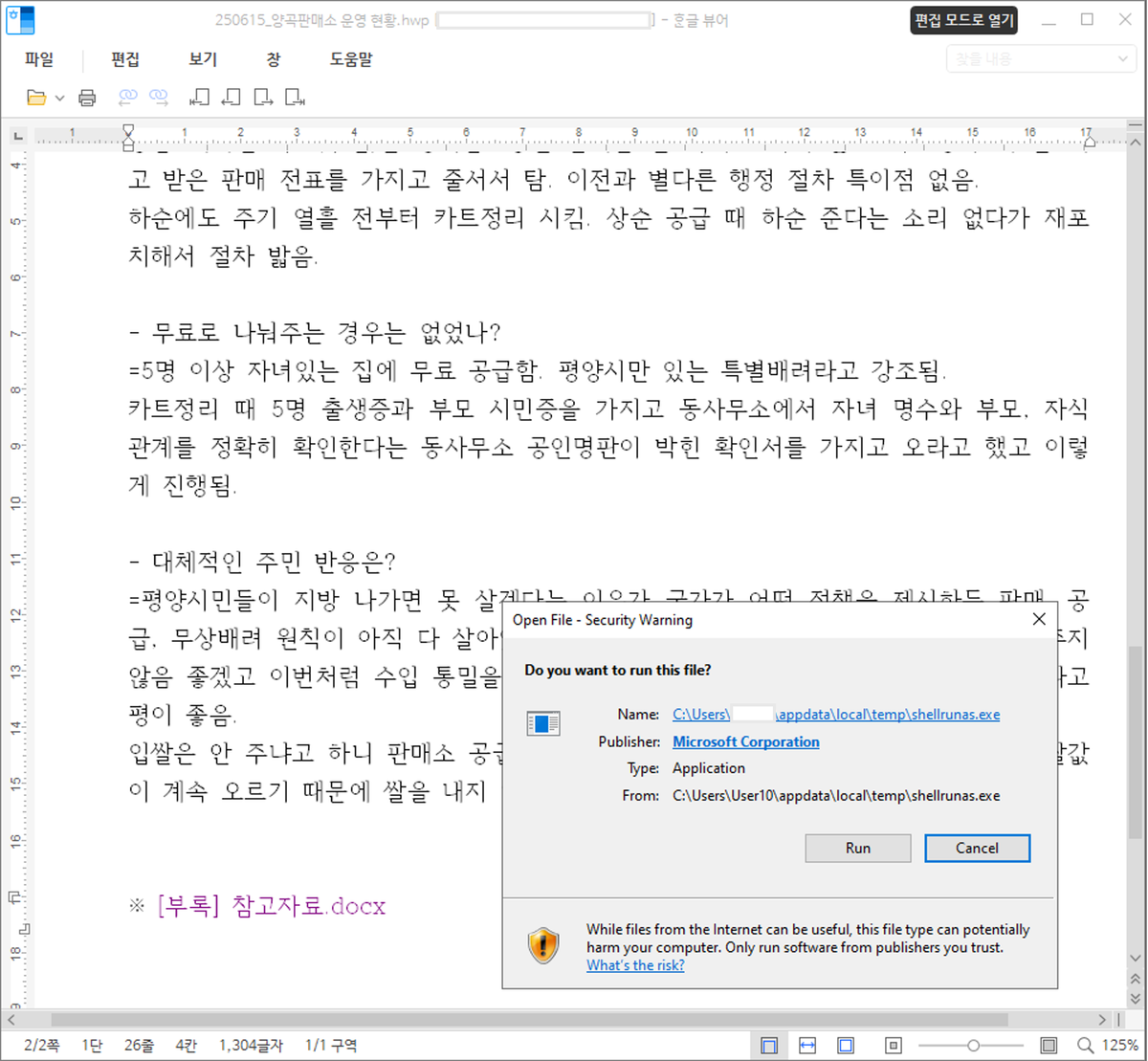

문서 하단엔 ‘[부록] 참고자료.docx’라는 하이퍼링크가 삽입돼 있다. 사용자가 해당 링크를 클릭할 경우 실행 여부를 묻는 경고 창이 노출된다. 사용자가 ‘실행(Run)’을 선택하면 악성코드에 감염된다.

실행 파일은 문서 내부에 OLE 객체 형태로 삽입돼 있다. OLE 객체가 위치한 문서 페이지에 접근하면 한글 프로세스에 의해 자동으로 특정 경로에 생성된다. 이처럼 공격자는 정상 프로그램 동작 원리를 활용해 육안으론 '실행 여부를 묻는 경고창'일 보이도록 하고, 뒤에선 악성파일이 실행되도록 했다.

이 뿐만이 아니다. 정상 프로그램 실행 원리에 따라 함께 파일이 실행되는 점을 악용해 악성파일을 함께 실행시키도록 악용했다. 이를테면 ShellRunas.exe는 Microsoft 인증서로 서명된 정상 프로그램이다. 그런데 이를 실행하면, 동일한 경로에 위치한 악성 DLL이 실행된다.

안랩은 최종 실행되는 RokRAT 악성코드는 사용자 정보를 수집, 공격자 명령에 따라 다양한 악성 행위를 수행할 수 있다며 주의를 당부했다. 따라서 이용자는 첨부 파일 수신 시 항상 악성 파일에 감염될 수 있다는 인식을 갖고 백신 등 보안 솔루션은 최신버전으로 유지, 파일 실행에 주의를 기울여야 한다.

Related Materials

- Kimsuky APT 그룹의 Storm 작전과 BabyShark Family 연관분석 - 지니언스 위협 분석 보고서, 2023년 10월

- Operation Covert Stalker: Kimsuky 조직의 공격 및 악성코드 유포 분석 - AhnLab 위협 분석 보고서, 2023년 11월

- 美 정부, '北 Kimsuky 해킹' 합동 보안권고문 발표 - 국가사이버안보센터, 2024년 5월