‘유튜브 동영상 저장 사이트’ 위장 피싱 주의!

![‘유튜브 동영상 저장 사이트’로 위장한 피싱 페이지 [이미지 안랩]](/content/images/size/w1200/2025/08/-----1----------------------------.jpg)

- ‘유튜브 동영상 저장 사이트’ 피싱 페이지서 ‘프록시웨어’ 악성코드 유포

- 공격자, 감염 시스템 자원 무단 사용...시스템 성능 저하 및 정보 유출

유튜브에 업로드된 동영상을 다운로드하려는 사용자를 노린 악성코드 유포가 활개를 치고 있어 이용자들의 주의가 요구된다.

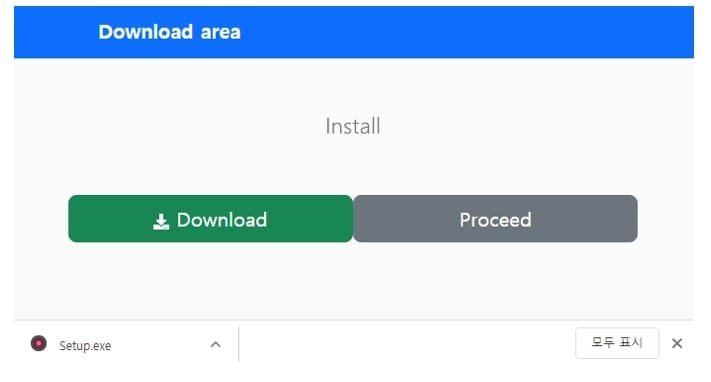

‘유튜브 동영상 저장 사이트’로 위장한 피싱 페이지 메인 화면에는 “Youtube to MP4 Converter(유튜브 MP4 변환기)”라는 문구와 함께, 유튜브 동영상 URL을 입력할 수 있는 창이 배치돼 있다.

사용자가 동영상 URL을 입력하면 “Download Now(지금 다운로드)” 버튼이 나타나고, 이를 누르면 악성코드가 숨겨진 2차 피싱 페이지로 연결된다.

이 페이지에서 다시 한번 다운로드 버튼을 클릭하면 ‘Setup.exe’라는 이름으로 위장한 ‘프록시웨어’ 악성코드가 설치된다. 프록시웨어는 공격자가 감염된 PC의 네트워크 자원을 외부에 무단 공유해 금전적 수익을 얻는 데 사용하는 악성코드로, 시스템 성능 저하나 정보 유출 등의 피해를 유발한다.

이번 피싱 사이트는 ‘유튜브 영상 다운로드’, ‘영상 추출’ 등의 키워드를 포털에 검색할 경우 상위 노출돼, 사용자가 무심코 접속할 수 있어 각별한 주의가 필요하다. 현재 안랩 V3 제품군은 해당 피싱 사이트에 대한 탐지 및 접근 차단 기능을 지원하고 있다.

피해 예방을 위해서는 ▲콘텐츠는 공식 경로에서만 다운로드 ▲출처가 불분명한 웹사이트 및 자료 공유 사이트 이용 자제 ▲PC, OS(운영체제), SW, 인터넷 브라우저 등에 대한 최신 보안 패치 적용 ▲백신(V3) 실시간 감시 기능 실행 등 보안 수칙을 지켜야 한다.

이재진 안랩 분석팀 선임연구원은 “포털 검색 결과로 노출되는 웹사이트서 악성코드 유포 사례가 지속적으로 확인되고 있다”며, “이 외에도 각종 파일 변환이나 다운로드 기능을 표방한 유사 사이트에도 악성코드가 숨겨져 있을 수 있다는 점을 유의해야 한다”고 말했다.

Related Materials

- Phishing Guidance: Stopping the Attack Cycle at Phase One - CISA, 2023년

- Detecting and Preventing AI-Based Phishing Attacks: 2024 Guide - Perception Point, 2024년

- Phishing Trends Report (Updated for 2025) - Hoxhunt, 2024년

- A Guide to Preventing Phishing in 2024: Insights from CSC's 2023 Report - DMARC Report, 2024년