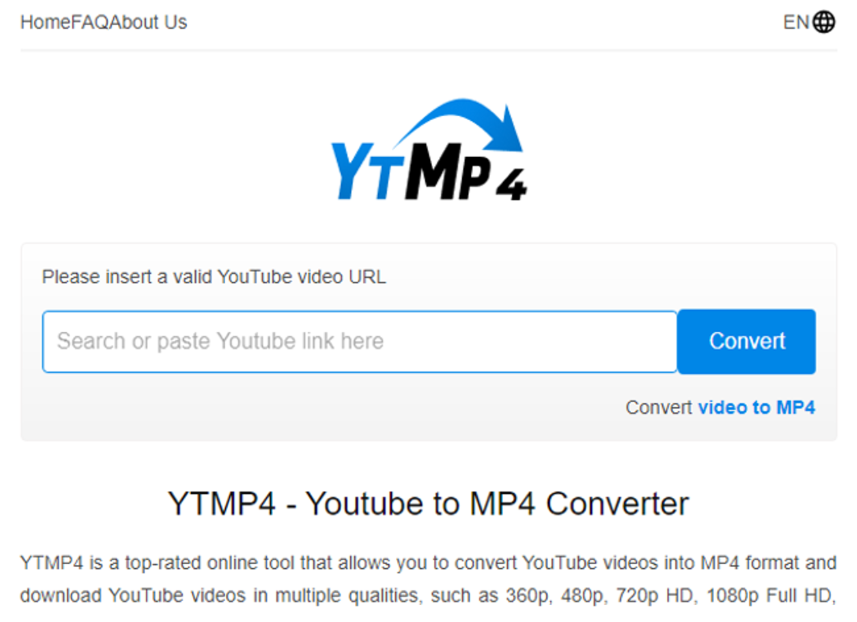

유튜브 무료 동영상 다운로드 페이지 통해 악성코드 유포 '주의'

- 구글검색 통한 유튜브 무료 동영상 다운로드 웹페이지, 악성코드 유포

- 공격자, 깃허브를 악성코드 배포지로 활용해 악성코드 업로드

- 악성코드, 암호화폐 채굴처럼 네트워크 대역폭 탈취해 수익 가로채

최근 구글검색을 통한 유튜브 무료 동영상 다운로드 웹페이지서 악성코드 유포가 포착됐다. 이용자들의 주의가 요구된다.

유포되는 악성코드는 '디지털플러스(DigitalPulse) 및 허니개인 프록시웨어(Honeygain Proxyware')다.

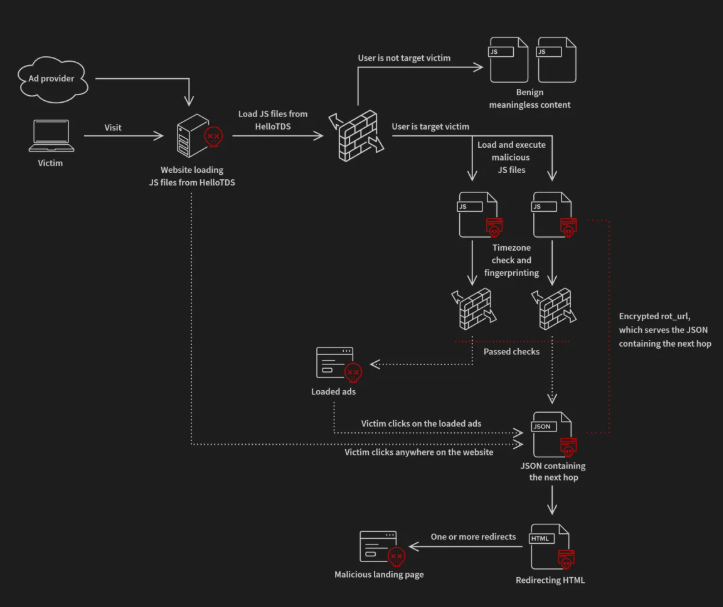

해당 악성코드는 사용자가 유튜브 동영상을 무료로 다운로드하기 위해 구글 키워드 검색을 통해 웹페이지를 입력하면 다운로드 클릭창이 나온다. “다운로드 나우(Download Now)” 버튼을 클릭할 경우 광고 페이지나 악성코드 다운로드 페이지로 리다이렉트된다.

공격자는 깃허브를 악성코드 배포지로 활용해 악성코드들이 업로드했다. 공격자는 허니게인의 프록시웨어인 “hgsdk.dll”을 설치한다.

특히 디지털플러스는 과거 프록시재킹(Proxyjacking) 캠페인을 통해 최소 40만대 이상 윈도우 시스템들을 감염시킨 바 있다.

프록시웨어(Proxyware)는 과거 프리웨어 소프트웨어 사이트 광고 페이지를 통해 유포된 바 있다. 동일 공격자는 이후에도 지속적으로 프록시웨어를 유포하고 있으며 국내에서도 다수의 감염 사례가 확인됐다.

프록시잭킹 공격은 사용자 동의 없이 프록시웨어를 설치, 시스템을 감염시켜 시스템의 인터넷 대역폭 일부를 외부에 공유해 수익을 얻는 공격 방식이다.

프록시웨어(Proxyware)는 설치된 시스템서 현재 사용 가능한 인터넷 대역폭 일부를 외부에 공유하는 프로그램이다. 프로그램 설치 사용자는 대역폭 제공 대신 일정 금액을 받는다.

만약 공격자가 사용자 동의 없이 감염 시스템에 프록시웨어를 몰래 설치할 경우 감염된 시스템은 네트워크 대역폭을 탈취 당해 수익이 공격자에게 돌아가는 것이다. 이는 크립토잭킹(Cryptojacking) 공격과 유사하다. 프록시웨어 대신 코인 마이너를 설치해 감염 시스템의 자원으로 암호 화폐 채굴이 차이점이다.

이번에 확인된 사례의 경우 인증서는 다르지만 동일한 프록시웨어(Proxyware)가 사용됐다. 프록시웨어 악성코드는 시스템 리소스를 이용해 수익을 얻는다는 점에서 코인 마이너와 유사하다.

안랩은 "사용자는 공식 홈페이지가 아닌 광고 및 팝업과 같은 의심스러운 웹 사이트나 자료 공유 사이트에서 실행 파일을 설치하는 행위를 주의해야 한다"며 "이미 감염된 시스템 경우 백신 설치 등 추가 악성코드 감염을 막아야 한다"고 당부했다.

Related Materials

- 2024년 사이버 위협 동향 리뷰 2025년 전망 - 안랩, 2024년 (※ 악성코드 감염 및 워터링홀 공격 사례 포함

- FakeCaptcha Infrastructure: HelloTDS Campaign Analysis - Cybersecurity News, 2024년

- Inside HelloTDS: Malware Network Behind FakeCaptcha Campaigns - Gen Digital, 2024년

- Fake Captcha Campaign Highlights Risks of Malvertising Networks - Infosecurity Magazine, 2024년

- Detecting and Blocking Hidden Malicious Traffic Distribution Systems - Palo Alto Networks Unit 42, 2025년