"랜섬웨어 기승, 그들이 변했다"

- 2024년 1분기 1,024건, 2분기 1,117건, 3분기 1,024건

- 랜섬웨어 그룹 활동의 변화, 새 공격 기법 발전, 데이터 유출 전략 변화

전세계 랜섬웨어 침해 사고가 끊이지 않고 있다. 한국인터넷진흥원의 '2024년 랜섬웨어 동향 보고서'에 따르면 2024년 랜섬웨어 총 피해 건수는 2024년 1분기 1,024건, 2분기 1,117건, 3분기 1,024건으로 집계됐다. 1분기와 3분기는 동일한 피해 건수를 기록했으며, 2분기에는 1분기 대비 약 9% 증가했다.

2024년 글로벌 랜섬웨어 동향의 주요 특징은 랜섬웨어 그룹 활동의 변화, 새로운 공격 기법 발전, 데이터 유출 및 판매 전략 변화, 산업별 표적화 증가, 랜섬웨어 운영 모델 간소화와 전문화 등이다.

■ 랜섬웨어 그룹 활동의 변화와 재편: 주요 랜섬웨어 그룹의 활동이 법 집행 기관의 작전으로 일시 감소했으나, 새로운 RaaS 그룹들이 등장하며 생태계를 재편하고 있다. 특히 RansomHub는 급격한 성장을 통해 랜섬웨어 시장의 주요 그룹으로 자리 잡았다.

■ 새로운 공격 기법과 사회공학적 전략의 발전: 랜섬웨어 공격이 기술적 해킹에서 나아가 Windows Quick Assist1)와 같은 기능을 악용하는 사회공학적 공격 방식으로 진화하며, 사용자 심리를 적극 활용하고 있다.

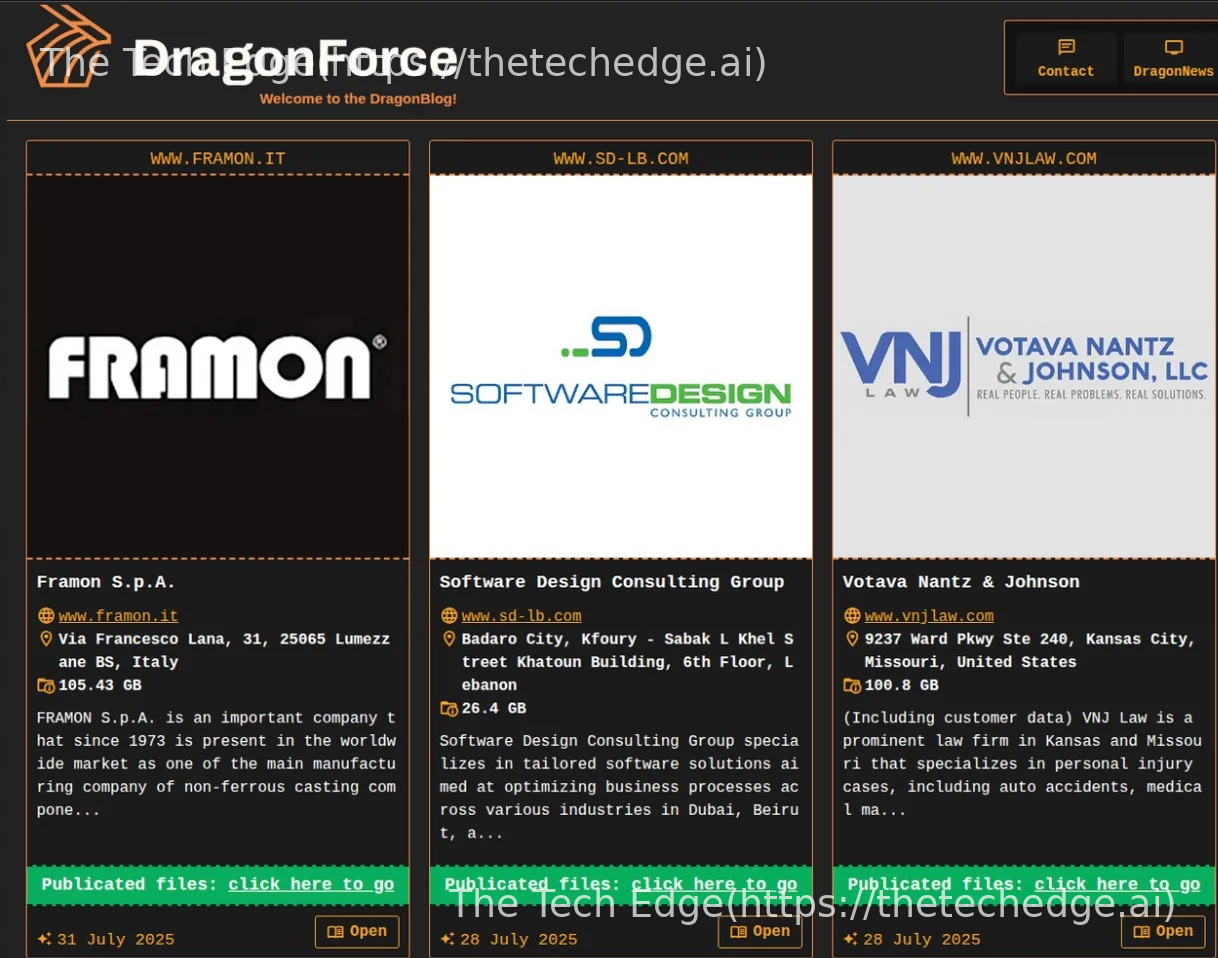

■ 데이터 유출 및 판매 전략으로의 변화: 랜섬웨어 공격이 단순 암호화에서 데이터를 갈취하고 공개하거나, 제3자에게 판매하는 방식으로 수익 모델을 다각화했다.

■ 산업별 표적화 증가: 제조업, 보건 산업, 기술 산업 등 특정 산업을 표적으로 삼는 랜섬웨어 공격이 증가했으며, 특히 제조업은 디지털 기술과 OT 네트워크 의존도로 인해 주요 타겟으로 부각되었다.

■ 글로벌 랜섬웨어 표적 확장: 영어권 국가에서 벗어나 브라질, 인도, 스페인 등 디지털 인프라가 성장하는 국가로 표적이 확대되며 랜섬웨어 위협이 글로벌하게 확산되었다.

■ 랜섬웨어 운영 모델의 간소화와 전문화: RaaS 그룹들이 다크웹을 통해 구체적인 운영 체계와 성과 평가 방식을 공개하며, 소규모 소프트웨어 회사처럼 효율적이고 전문화된 운영 방식을 도입하고 있다.

■ 법 집행 기관의 지속적인 개입과 영향: 다국적 법 집행 기관의 협력으로 주요 랜섬웨어 그룹의 기반이 약화되었으며, 복호화 키 제공과 같은 지원으로 일부 피해 기업이 몸값을 지불하지 않고도 데이터를 복구할 수 있게 되었다.

■ 공격 도구와 기술의 진화: 새로운 취약점과 고급 도구를 활용해 macOS, Linux, VMware ESXi4)와 같은 다양한 환경에서 랜섬웨어 공격을 확대하고, SonicWall 취약점(CVE-2024-40766) 및 Azure 도구를 악용한 사례가 발생했다.

■ 피해 복구 비용과 몸값 상승: 3분기에는 데이터 암호화 성공률이 98%로 증가하며 공격이 치명적이 됐다. 피해 복구 평균 비용과 몸값도 전년 대비 두 배 이상 증가하는 등 경제적 피해가 급증했다.

한국인터넷진흥원은 "2024년 랜섬웨어 동향은 생태계의 분산화와 고도화가 진행됐다"며 "데이터 암호화와 판매, 협박이 결합된 공격 전략이 정교화된 만큼, 기업은 최신 보안 기술 도입과 사전 탐지 및 복구 체계 강화를 필수로 추진해야 한다"고 당부했다.

또한 "다국적 법 집행기관과의 협력 및 정보 공유를 통해 글로벌 사이버 위협에 공동 대응 이 중요하다"며 "능동적이고 지속적인 보안 강화와 함께 모든 조직과 기관이 선제 대응에 나서야 한다"고 강조했다.

Related Materials

- Ransomware Trends Report | Q1 2025 - Brandefense , 2025년

- National Cyber Threat Assessment 2025-2026 , 2024년

- The State of Ransomware 2025 - Sophos , 2025년

- Kaspersky State of Ransomware Report–2025: Global and Regional Insights , 2025년