새 해킹 그룹 나타나 중동, 아시아, 아프리카 공략 중

- 새 해킹 그룹, 이름은 팬텀토러스

- 여러 가지 정황상 중국 조직일 가능성 농후

- 닷넷 및 IIS 아키텍처에 대한 이해도가 남달라

아프리카, 중동, 아시아 지역에서 활동하는 새로운 해킹 그룹이 적발됐다. 보안 업체 팔로알토네트웍스(Palo Alto Networks)에 따르면 이 새 단체는 중국과 관련이 있는 것으로 보이며, 주로 외교부나 대사관, 각종 군사 시설 및 기관들을 공격해 정보를 탈취해 간다고 한다. 팔로알토네트웍스는 이 그룹을 팬텀토러스(Phantom Taurus)라고 부른다.

원래 팔로알토 측이 팬텀토러스를 처음 발견한 건 2023년 6월의 일이다. 당시에는 수상한 활동 정도로만 여기면서 CL-STA-0043이라는 관리 번호를 부여해 추적했다. 하지만 이 ‘수상한 활동’은 지금까지도 이어지고 있으며, 심지어 최소 2022년 말부터 이미 공격을 실행하고 있었던 것으로 분석됐다. 그에 따라 팔로알토는 이들을 좀 더 유심히 지켜보기 시작했다. “그러면서 충분한 증거가 확보됐고, 그것을 바탕으로 ‘전혀 새로운 그룹’으로 간주해도 되겠다는 결론에 도달했습니다.”

중국?

팔로알토가 시선을 떼지 못하고 있던 2년 반 넘는 기간 동안 팬텀토러스는 여러 가지 공격 전술을 구사했다. 그 중 대부분은 기존 중국 해킹 그룹들의 그것과 유사했다고 팔로알토는 설명한다. “전략만이 아니라 공격 대상들도 중국 정부가 외교나 경제 문제 때문에 노릴 법한 조직들이었습니다. 예를 들어 미국의 움직임 때문에 중국이 면밀히 관찰해야만 하는 국가인 파나마도, 팬텀토러스가 공격했다는 증거를 확보했습니다.”

그렇다면 왜 여태까지 팬텀토러스에 대한 이야기가 나오지 않았을까? 이들의 공격 방식이 매우 은밀하며 상황별 ‘맞춤형’으로 구성됐기 때문이다. “넷스타(NET-STAR)라는, 한 번도 발견된 적 없었던 맞춤형 악성코드 제품군을 사용했어요. 닷넷으로 개발된 넷스타는 IIS 웹 서버를 공략하도록 설계됐습니다.” 보안 업계가 모르는 도구를 필요한 상황에서만 사용했으니 눈에 띄지 않았다는 것.(넷스타 관련 내용은 기사 하단에 좀 더 상세히 나온다.)

그것만이 아니었다. 다른 유명 중국 해킹 조직들이 사용하던 공격 인프라를 이용함으로써 추적자들을 헷갈리게 만들기도 했다. “아이언토러스(Iron Taurus), 윈티(Winnti), 무스탕판다(Mustang Panda)와 인프라를 공유했어요. 분석하는 입장에서는 혼란스러울 수밖에 없습니다. 아무래도 이런 조직들 간 교류가 있는 것으로 보입니다.”

최근 중국 해커들 간 교류가 의심된다는 분석 보고가 연거푸 나오고 있다. 그 중 일부는 본지에서도 보도한 바 있다. 이 링크(https://thetechedge.ai/chinese-hackers-attack-telecom-companies-in-asia-with-plugx/)를 통해 기사 열람이 가능하다.

어떻게 침투했을까?

팬텀토러스가 어떤 식으로 피해자를 공략했는지는 아직 알 수 없다. 다만 IIS 서버와 더불어 익스체인지(Exchange) 서버를 노렸다는 것을 봤을 때 이전부터 잘 알려진 서버 취약점을 익스플로잇 했을 거라는 의심을 팔로알토는 하고 있다. “프록시로그온(ProxyLogon)과 프록시셸(ProxyShell)과 같은 유명 취약점들을 파고들었을 것 같습니다. 중국 해커들이 그런 취약점들을 곧잘 노리기도 하고요.” 정말 다른 조직들과 교류가 있었다면 그런 노하우를 전수 받는 건 일도 아니었을 것이라고 팔로알토는 보고 있다.

하지만 이것이 유일한 공격 기법은 아닐 거라고 팔로알토는 경고한다. “여러 가지 정황을 봤을 때 팬텀토러스는 자원도 풍부하고 집요하기도 합니다. 이런 환경을 갖춘 조직들은 다양한 공격 전술을 지치지 않고 개발합니다. 그리고 언젠가 써먹습니다. 이들의 공략 기법이라고 알려진 것들을 철저히 방어함과 동시에 다른 가상의 공격 시나리오도 마련해 구멍을 막아야 할 겁니다.”

침투 후 팬텀토러스는 먼저 이메일을 수집하는 경향을 보였다고 한다. “그런 후 데이터베이스를 찾아 공격했습니다. 보다 정확히 말하자면, 팬텀토러스는 배치스크립트를 사용해 SQL 서버 데이터베이스에 주로 접속하려 했고, 그 결과를 CSV 파일 형태로 내보냈습니다. 스크립트는 WMI를 통해 실행됐고, 파일이 외부로 나가고 얼마 지나지 않으면 연결이 종료됐습니다.”

이메일에서부터 데이터베이스로 옮겨가는 순서가 대부분 일정하게 지켜진 것으로 보아 팬텀토러스는 “특정 정보나 문건을 체계적으로 검색해 가져가려 한 것으로 추정된다”고 팔로알토는 분석한다. “저희가 추적했을 때 주로 아프가니스탄이나 파키스탄과 같은 특정 국가 관련 정보가 이런 식으로 검색됐습니다. 하지만 정확히 어떤 정보인지는 아직 파악이 되지 않았습니다.”

넷스타?

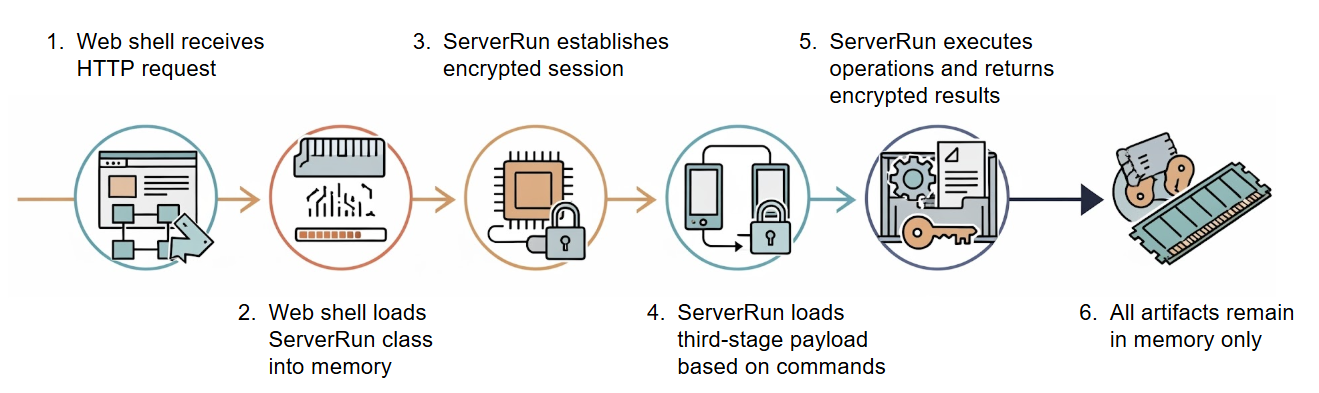

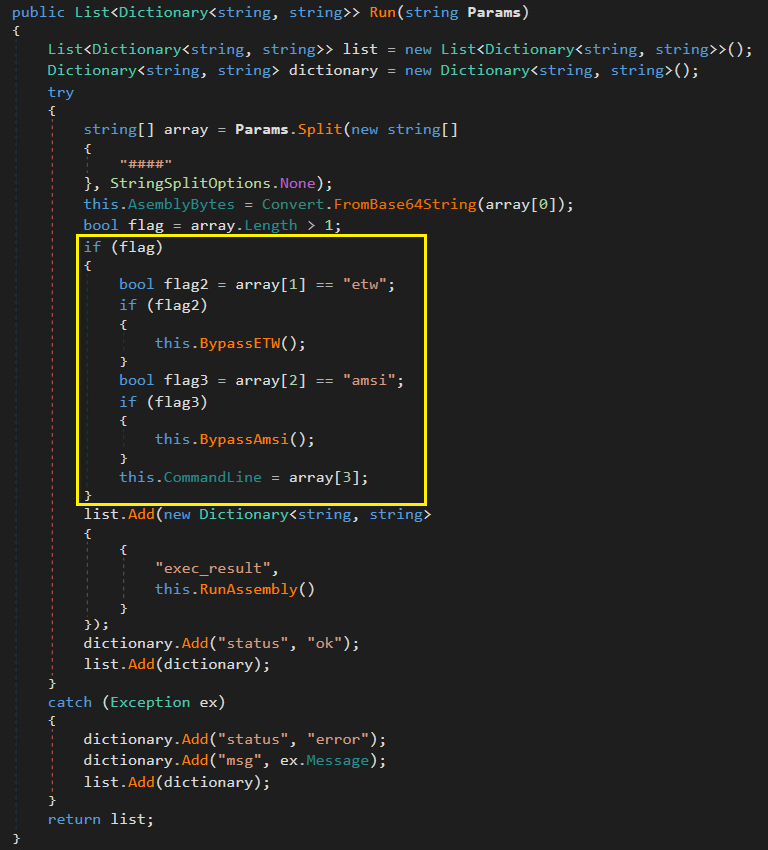

위에서 ‘맞춤형 악성코드 제품군’이라고 했던 넷스타는, 쉽게 말해 ‘세 개의 백도어’로 구성된 악성 패키지라고 할 수 있다. 각 백도어는 각기 고유 기능을 가지고 있기도 하지만, 공통된 특징도 가지고 있다. “최초 침투를 통해 감염시킨 IIS 서버에 공격자가 계속 드나들 수 있도록 연결성을 유지하는 게 세 백도어의 공통적인 특징입니다.”

그렇다면 각자의 고유한 역할은(그러므로 차이점) 무엇일까?

1) 더블아이서버코어(IIServerCore) : 명령줄의 인수를 메모리 내에서 실행하는, 파일리스 모듈형 백도어다. 임의 명령 및 추가 페이로드 설치 등을 담당한다.

2) 어셈블리엑세큐터(AssemblyExecuter) V1 : 추가 닷넷 페이로드를 피해자 시스템 메모리에서 로딩하고 실행시킨다.

3) 어셈블리엑세큐터 V2 : 위 V1보다 업그레이드 된 버전으로, 몇 가지 안티멀웨어 및 탐지 솔루션을 우회하는 기능을 가지고 있다.

팔로알토는 “팬텀토러스가 넷스타 같은 도구를 운영하고 있다는 건, 이들이 닷넷 아키텍처를 깊이 이해하고 있다는 걸 보여준다”며 “인터넷에 서버를 노출시키고 있는 모든 기업과 기관들이 위험해질 수 있다는 소식”이라고 정리한다.

어떻게 방어하나?

최초 침투 방법을 아직 확실히 알 수 없기 때문에 정확한 방어법 역시 아직은 알 수 없다. 하지만 팬텀토러스가 넷스타라는 도구를 적극 활용하고 있으며, 기존 중국 APT 조직들과 여러 가지 면에서 닮았다는 것을 바탕으로 주의할 만한 것들을 추려낼 수는 있다.

단기적으로는 다음 7가지를 수행해야 한다고 팔로알토는 짚는다.

1) 외부에 노출된 IIS 및 익스체인지 서버가 무엇인지 확인하고 격리한다.

2) EDR 및 백신, 네트워크 탐지 규칙을 서둘러 최신화 해 배포한다.

3) 관리자 및 서비스 계정과 권한을 검토하고 조정한다.

4) 취약점을 점검하고 모든 요소들을 최신화 한다.

5) 서버에서 외부로 나가는 트래픽을 점검하여 ‘화이트리스트’에 있는 것만 허용한다.

6) 중요 정보나 기밀들을 다시 암호화 한 후 토큰이나 키를 교체한다.

7) 로그 보존 기간을 늘려 원본을 최대한 길게 가지고 있도록 한다.

Related Materials

- Phantom Taurus: A New Chinese Nexus APT and the Evolution of a Threat Actor - Palo Alto Networks Unit 42, 2025년

- Palo Alto Networks spots new China espionage group Phantom Taurus - CyberScoop, 2025년

- New Chinese Nexus APT Group Phantom Taurus Intensifies Espionage Operations - GBHackers, 2025년

- Phantom Taurus: New China-Linked Hacker Group Hits Governments With Sophisticated NET-STAR Malware - The Hacker News, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)