LNK 파일 통해 렘코스 퍼트리는 피싱 캠페인, 해외서 유행

- 윈도 바로가기 파일, 공격자에게 대단히 유용

- 렘코스, 원래 합법적 도구였으나 이제는 공격자들이 더 잘 써

- 해외에서 유행하는 피싱, AI 덕분에 한국 상륙 속도 빨라져

윈도 생태계 사용자들을 위협하는 새로운 악성코드 유포 캠페인이 발견됐다. 보안 업체 포인트와일드(Point Wild)가 발견해 세상에 알린 것으로, 이 캠페인의 핵심은 윈도 바로가기 파일(.LNK)을 활용하는 것이라고 한다. 이를 통해 피해자 시스템에 결국 설치되는 건 렘코스(Remcos)라고 하는 원격 접근 트로이목마(RAT)다.

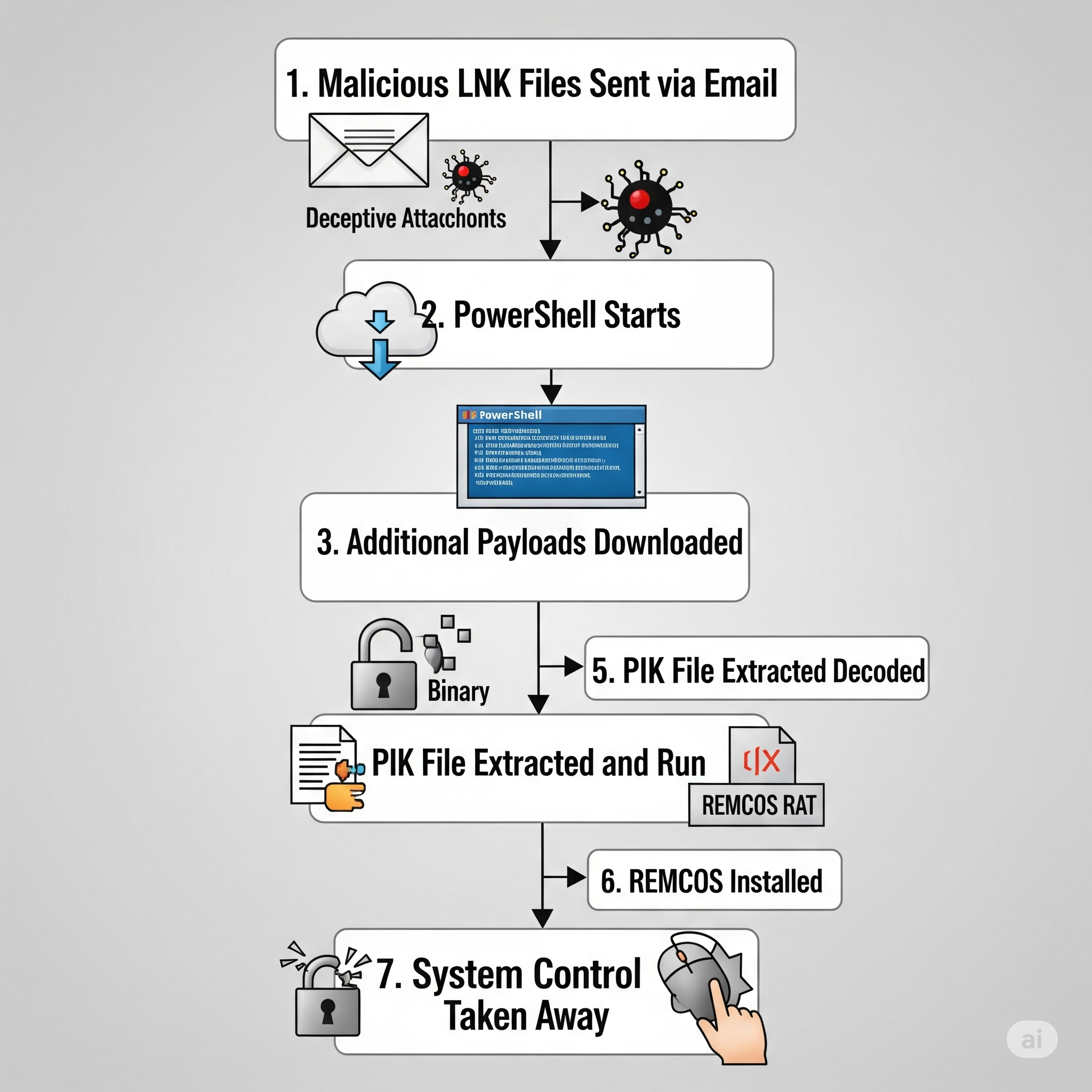

공격의 구조

공격은 전혀 유해해 보이지 않는 바로가기 파일에서 시작된다. 주로 이메일 첨부파일 형태로 피해자에게 전달되는데, 아직 모든 감염 경로가 밝혀진 건 아니라고 포인트와일드는 짚었다. “저희가 발견한 파일 샘플의 이름은 ORDINE-DI-ACQUIST-7263535이었습니다. 사용자에 따라 이것을 특정 서류 파일로 인지할 수도 있습니다.”

메일을 받은 사용자가 이 파일을 다운로드 해 실행하면 어떻게 될까? 백그라운드에서 파워셸 명령어가 실행된다. 사용자가 지정한 곳에서 추가 페이로드를 다운로드해 디코딩 하는 명령어다.

“파워셸도 윈도의 고유 도구이기 때문에 경고를 울리지 않습니다. 추가로 실행되는 명령도 보안 기능을 발동시키지 않습니다.”

디코딩이 된다는 건 페이로드가 인코딩 되었다는 의미다. “베이스64(Base64)라는 암호화 기술로 인코딩 되어 있습니다. 악성코드를 숨기는 용도로 공격자들이 널리 사용하는 기술 중 하나입니다.” 디코딩이 끝나면 .PIF 파일이 하나 추출되고, 곧바로 실행된다. 이는 실행파일 유형 중 하나로, 공격자는 이 파일이 합법적인 프로그램의 실행파일처럼 보이게 만들기도 했다.

이 .PIF 파일이 실행되면 ‘주인공’인 렘코스가 피해자 컴퓨터에 설치된다. 공격자는 렘코스를 통해 피해자 시스템을 완전히 제어할 수 있게 된다. 렘코스는 피해자 컴퓨터의 ‘프로그램 데이터(Program Dat)’ 폴더에 렘코스라는 이름의 폴더를 하나 생성하고, 여기에 여러 데이터를 저장한다고 포인트와일드는 보고서를 통해 밝혔다.

심상찮은 LNK 유행

윈도 바로가기 파일이 공격에 악용되는 사례가 최근 급증하고 있다. 왜일까? “기초적인 보안 필터들을 그냥 통과할 수 있기 때문입니다. 또한 .doc 파일이나 .xls 파일 등 오피스 관련 문건들을 미끼로 쓰려면 매크로를 발동시켜야 하는데, 바로가기 파일은 그럴 필요가 없습니다. 그런데다가 파워셸이나 cmd.exe, 스크립트를 조용히 실행시키는 것도 가능합니다.” 보안 전문가들의 설명이다.

가장 중요한 건 이 LNK 파일들의 아이콘을 자유롭게 설정할 수 있다는 것이다. 상황에 따라 PDF 파일이나 워드 파일 등 사용자들이 쉽게 알아보는 것으로 바꿀 수 있다. 파일 확장자까지 꼼꼼하게 확인하지 않고 아이콘 그림만 본다면 공격자에게 속게 된다. 한 마디로 공격자들에게 있어 팔방미인과 같은 유형의 파일인 것. 핀7(FIN7), 칵봇(QakBot), APT29와 같은 악명 높은 해킹 조직들 전부 LNK를 자신들의 전략으로 채용해 쓰고 있는 건 그러한 이유 때문이다.

LNK 파일로 만들어진 미끼에 사용자가 속지 않게 하려면 보안 담당자들이 이메일에 LNK 파일이 첨부되지 않거나, 첨부된 LNK 파일이 사용자 메일함에 들어가지 못하도록 기술적으로 차단하는 게 좋다. 이미 멀웨어 감염이 의심된다면 파워셸이나 mshta.exe, wscript.exe이 어떤 명령을 언제 실행했는지 확인해 조치를 취해야 한다. ISO와 VHD 파일들이 자동으로 마운팅 되는 것 역시 차단하는 게 안전하다.

렘코스

렘코스는 강력한 트로이목마로, 공격자에게 피해자 컴퓨터에 대한 광범위한 제어권을 부여한다. 공격자가 피해자 컴퓨터에서 많은 작업을 할 수 있다는 의미다. “키로깅, 원격 셸 생성, 파일 다운로드/업로드/조작 등이 가능합니다. 또한 컴퓨터에 연결된 웹캠과 마이크도 공격자가 제어할 수 있게 됩니다. 이를 통해 피해자를 오랜 시간 염탐할 수도 있지요.”

원래 렘코스는 합법적인 목적으로 만들어진 원격 지원 도구였다. 이탈리아의 브레이킹시큐리티(Breaking Security)라는 보안 업체가 개발한 것으로 알려져 있다. 그런데 너무 기능이 좋아서 사이버 범죄자들 사이에서 수년 째 큰 인기를 끌고 있다. 2016년 처음 발견됐다. 주로 피싱 이메일을 통해 퍼지지만 그 외 다른 방법들이 동원될 때도 있다.

태생이 합법적인 도구이다보니 보안 도구들이 잘 걸러내지 못할 때가 많다. 이것이 렘코스를 더 강력하게 만들어주기도 한다. 지금은 APT 조직들은 물론 민간 사이버 범죄 조직들까지도 널리 사용하는데, 그렇기 때문에 공격자를 추적해 파악하는 게 어려워진다. 이 역시 렘코스를 선호하는 이유가 된다. 정상적인 도구를 사용하면 여러 탐지 기술을 회피할 수 있는데, 렘코스도 그런 맥락에서 큰 강점을 가지고 있다고 할 수 있다.

포인트와일드의 연구원들이 렘코스를 추적했을 때 C&C 서버가 루마니아와 미국에 호스팅 되어 있다는 걸 알 수 있었다고 한다. 하지만 이것만으로는 큰 의미를 찾을 수 없다는 게 연구원들의 설명이다. “공격 서버는 어디서나 호스팅 할 수 있고, VPN 및 유사 기술로 IP 주소를 얼마든지 바꿀 수 있거든요. 즉 누구나 공격자가 될 수 있다는 것이고, 추적이 그만큼 높은 난이도를 자랑한다는 것입니다.”

한국에서는?

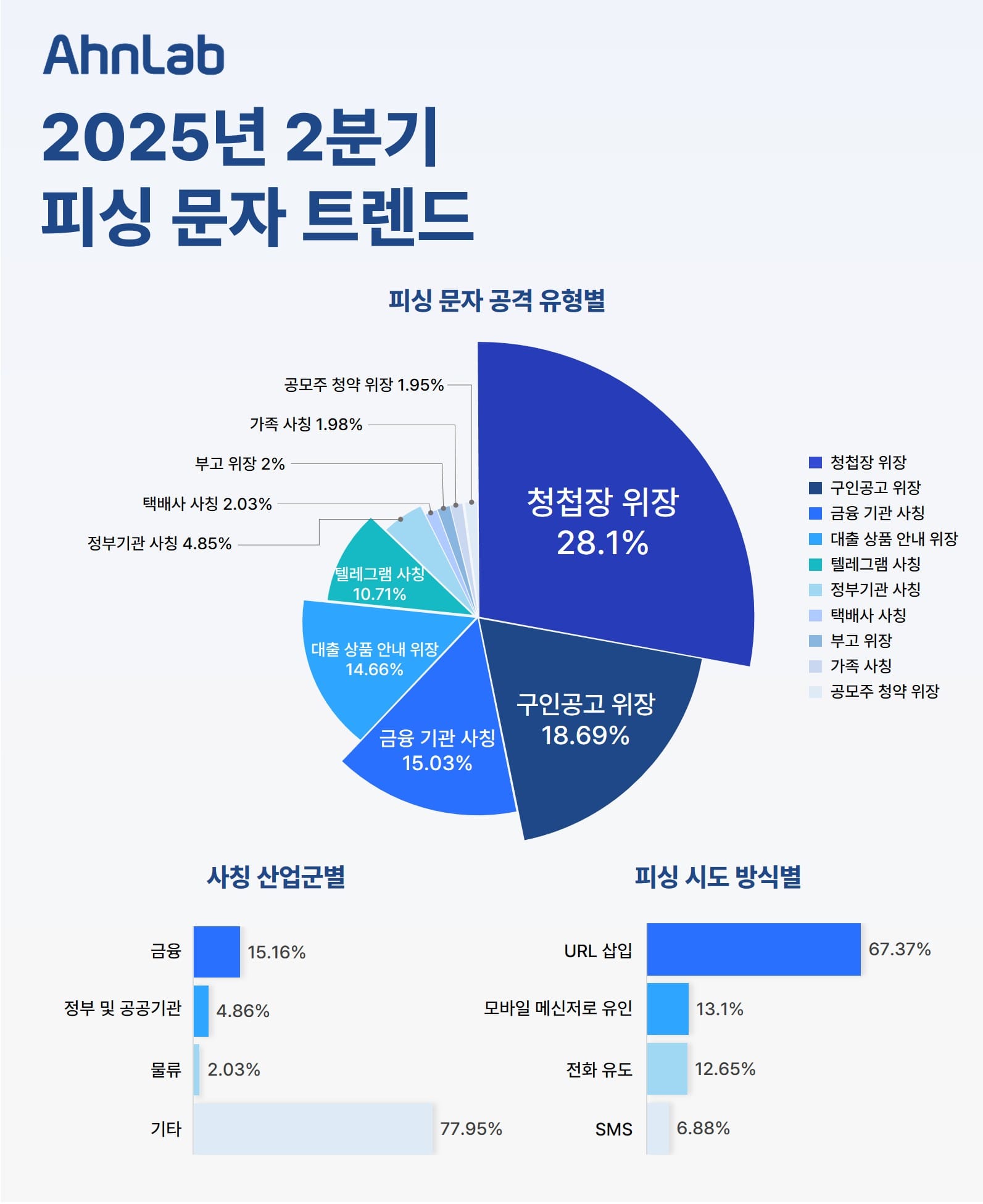

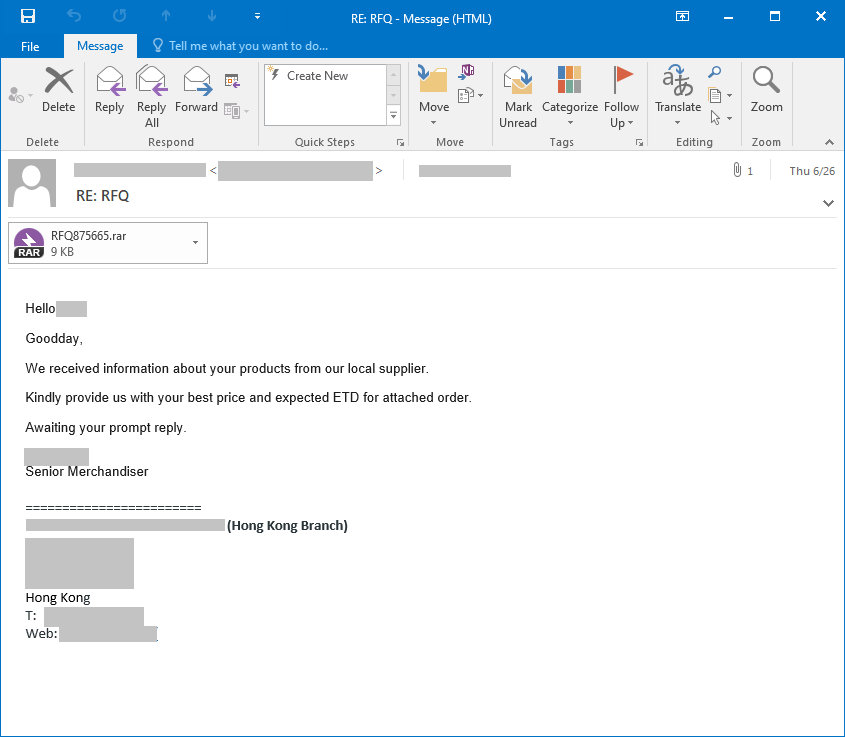

2025년 초 보안 업체 안랩이 렘코스가 연루된 피싱 캠페인을 발견해 경고한 바 있다. 당시 공격자들은 대형 선박 회사가 발송한 것처럼 피싱 문건을 만들어 한국 기업들에 뿌렸고, 이 안에 렘코스가 숨겨져 있었다. 피해 현황이 정확히 집계되지는 않았으나, 안랩은 한국도 렘코스 공격의 범주 안에 들어가 있다며 안심하지 말 것을 권고했었다.

보통 해외에서 유행하는 피싱 캠페인은 세계 곳곳으로 퍼지지만 한국에는 잘 들어오지 않는 편이다. 언어의 장벽 때문이다. 이메일 제목과 본문, 그리고 미끼 파일의 내용까지 그럴 듯한 한글로 작성한다는 게 공격자들에게는 너무나 힘든 일이었다. 하지만 최근 인공지능이 발전하면서 이 문제가 빠르게 해결되어가는 중이다. 그러면서 렘코스 피싱 공격 같은 ‘글로벌 유행’이 한국에도 빠르게 상륙하고 있다.

어떻게 방어하나?

일반 사용자라면 몇 가지 기본 보안 수칙을 지킴으로써 렘코스 공격으로부터 스스로를 보호할 수 있다. 포인트와일드는 “바로가기 파일이 메일이나 메시지를 통해 전달되면 출처부터 확인해야 한다”고 강조한다. “어떤 내용이든, 누가 보냈든, 첨부 파일은 곧바로 열면 안 됩니다. 여러 통로 확인해 파일의 안전성을 확신할 수 있을 때만 열어야 합니다. 실시간으로 위험 경보를 울리는 백신이나 보안 도구를 설치해 사용하는 것도 좋습니다.”

Related Materials

- New Remcos RAT Activity Detection: Phishing Campaign Spreading Fileless Malware Variant - SOC Prime, 2024년

- New Campaign Uses Remcos RAT to Exploit Victims - FortiGuard Labs, 2024년

- Remcos RAT Malware Evolves with New Techniques: Recent Phishing Delivery Trends - Infosecurity Magazine, 2024년

- REMCOS RAT Malware Report: Analysis of Recent Phishing Campaigns - Quorum Cyber, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)