데프콘 : pass.txt 파일 세부 내용 분석

- pass.txt 에 저장된 문자열 한글 자판 기준으로 변환 가능

- 한글 변환한 패스워드 통해 한글 기반 패스워드 패턴 파악 가능

- pass.txt 파일의 용도 파악과 대응 방안

한국에는 유독 특별한 행사였던 2025년 데프콘(DEF CON 33)이 마무리 된 지 벌써 2개월이 넘어가는 시점이다. 이 행사가 올해 특별했던 건 사이보그(Cyb0rg)와 세이버(Saber)라는 두 명의 해커가 프랙(Phrack)이라는 유명 매체를 통해 한 APT 단체로부터 훔쳐낸 대량의 정보를 공개했기 때문이다.오늘은 work.zip 파일 내에 있는 하나의 파일에 대해 살펴보려고 한다.

그런데 이 APT 단체가 공격했던 대상이 한국의 정부 기관들과 기업들이었고, 따라서 그 대량의 정보에는 한국의 중요한 정보들이 잔뜩 포함되어 있었다. 하지만 피해를 입은 당사자들이 정확히 조사해 공개하지 않는다면 해당 APT가 정확히 어떤 정보를 가져갔고, 한국에 대해 어떤 걸 알게 됐는지 파악할 수 없는 상황. 그래서 본지에서 먼저 데이터 덤프를 하나하나 열어보고자 한다.

그 중 첫 번째는 work.zip이라는 파일이었다. 이 파일을 선택한 이유는 /work/home/user/Downloads/cert/dict 라는 경로가 나타났고, 그 안에는 패스워드를 모아둔 것 즉 ‘패스워드 사전(password dictionary)’으로 추정되는 파일들이 3개 있었다.

- pass.txt (476,344)

- pass1.txt (2)

- passwd.txt (5,801,397)

여기서 문자열은 패스워드일 가능성이 높아 보였다. 하나씩 열어보기로 하고, 제일 용량이 낮은 pass1.txt를 열었다. 파일 내 저장된 문자열 단 2개로, 다음과 같았다.

h3904317#

profundity1!

문자열의 형태와 파일 이름인 pass1까지 같이 종합했을 때 패스워드가 분명해 보였다. 다음으로는 passwd.txt를 열었다. 무려 5,801,397개의 패스워드가 저장돼 있었다.

영어권에서 많이 사용하거나 영문자판을 그대로 사용하는 국가에서 많이 사용하는 패스워드들이 저장되어 있음을 알 수 있었다. 여기까지만 보면 문제의 APT 조직이 한국에 대한 어떤 특별한 정보를 가져갔다고 보기 힘들 수 있다. 문제는 pass.txt였다. 우리나라 사람들이 사용할 것으로 추정되는 패스워드들이 476,344개나 저장되어 있었기 때문이다. 이를 바탕으로 한국 사람들의 패스워드 설정 패턴 등을 알아낼 수 있었다.

기초분석

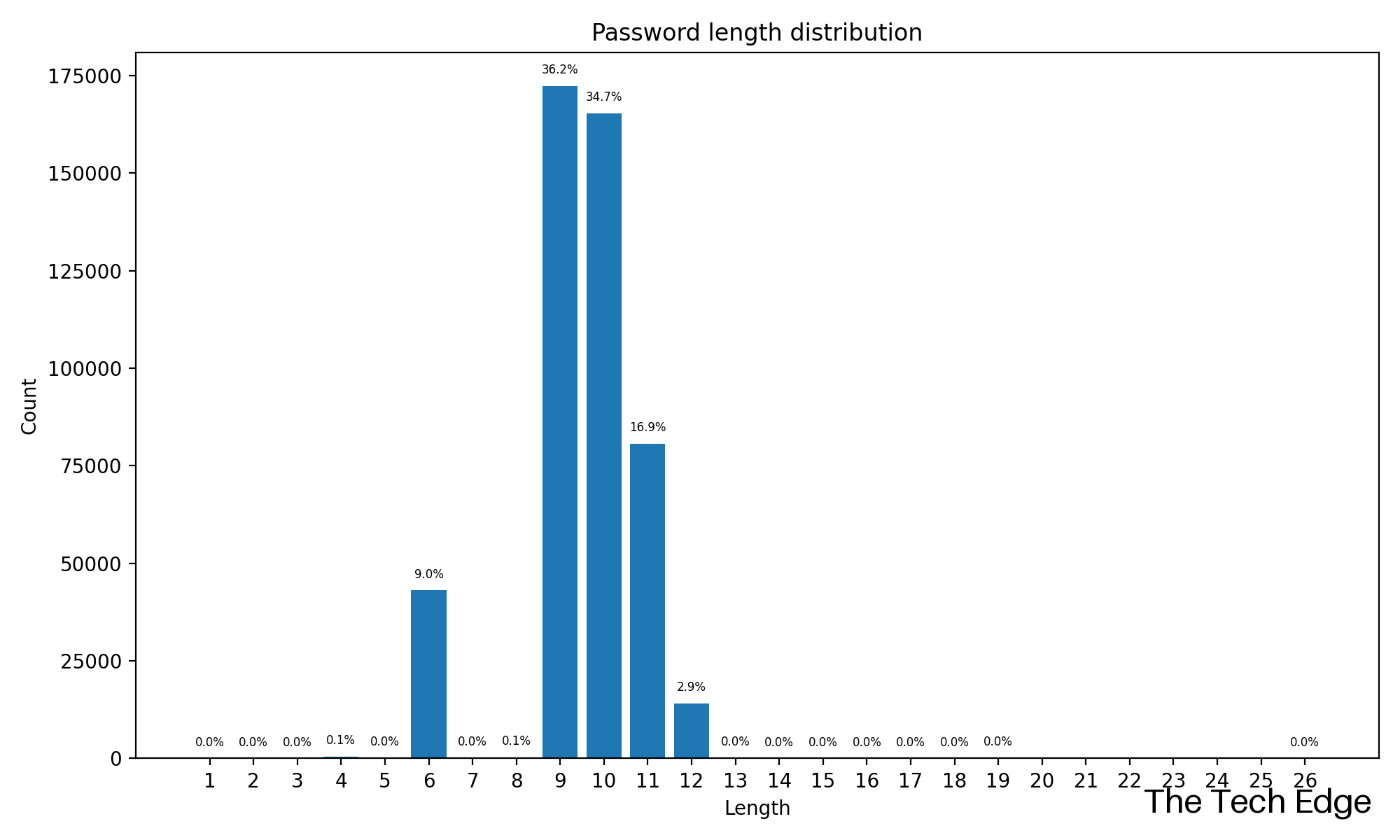

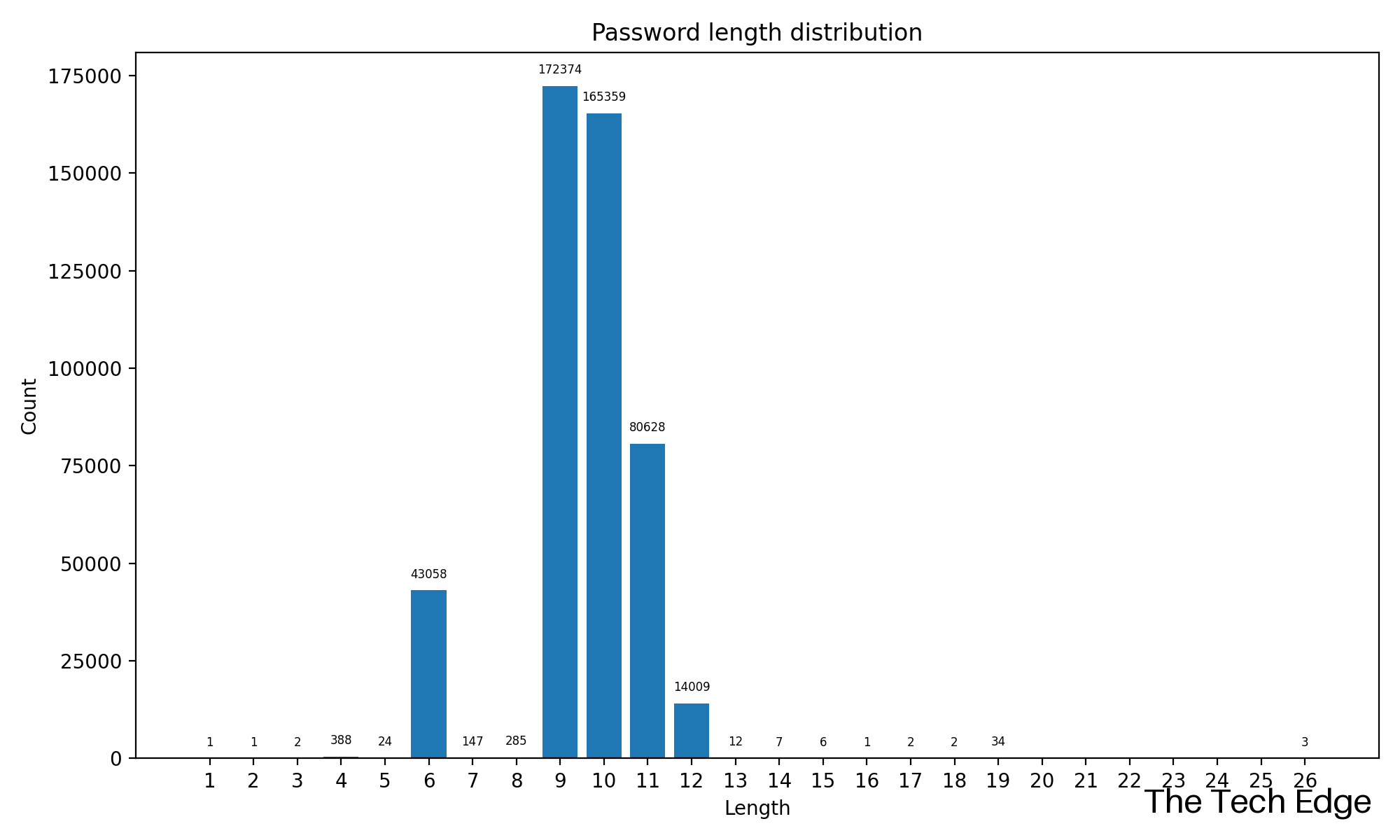

패스워드 길이 분석

패스워드의 강력함을 결정하는 가장 큰 요인 중 하나는 ‘길이’다. pass.txt를 분석했을 때 9자리와 10자리 패스워드가 각각 36.2%와 37.7%로 가장 높은 비중을 차지하고 있음을 알 수 있었다. 16.9%의 11자리 패스워드가 그 다음을 차지했다. 한 때 각종 서비스에서 8자리 이상의 패스워드를 설정하라고 사용자에게 요구하기도 했었는데, 이번 분석 결과를 보면 그러한 시대가 지났음을 알 수 있다. 이는 긍정적인 신호다.

하지만 8자리 이하 패스워드가 여전히 남아 있음 역시 확인할 수 있었다. 이런 패스워드는 총 43,906개였다. pass.txt 파일에 있는 패스워드 개수가 워낙 많아 상대적으로 적게 보일 뿐 무시할 수 있는 숫자라 판단되지 않는다. 그 외에 26자리 패스워드도 눈에 띄었다. ‘정말 사용자가 입력한 패스워드일까?’라는 의문이 드는 길이였다. 이런 패스워드는 총 3개였는데, 다음과 같았다.

- qlalf2410$SHA256$*$SHA256$

- $SHA256$manggong2!$SHA256$

- yim100400$SHA256$@$SHA256$

이를 보건데 pass.txt라는 파일을 만드는 과정에서 제작자가 내용을 잘못 입력했을 가능성이 높아 보인다. 물론 정확한 상황은 파일을 만든 당사자만 알 수 있을 것이다.

패스워드 길이 분포를 살펴보면 다소 이상한 길이가 눈에 띄는데 바로 26자리 패스워드이다. 26자리 패스워드라는게 정말 사용자가 입력한 패스워드인지 의아하여 확인했다. 정확한 내용은 pass.txt 파일을 만든 사람만 알 수 있겠지만, 26자리 패스워드를 보면 pass.txt 파일을 만드는 과정에서 잘못 입력된 내용이 아닐까 판단된다.

- qlalf2410$SHA256$*$SHA256$

- $SHA256$manggong2!$SHA256$

- yim100400$SHA256$@$SHA256$

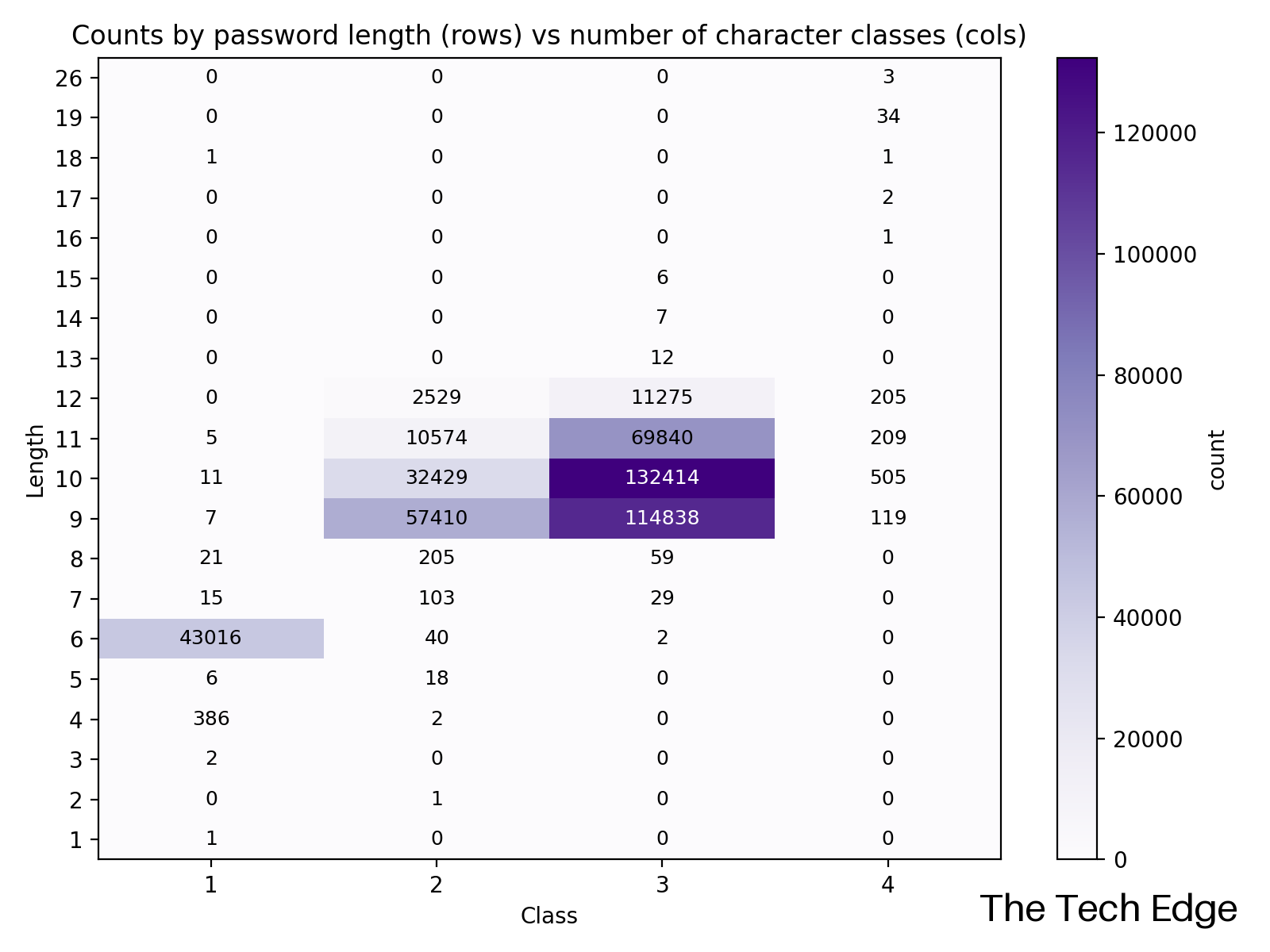

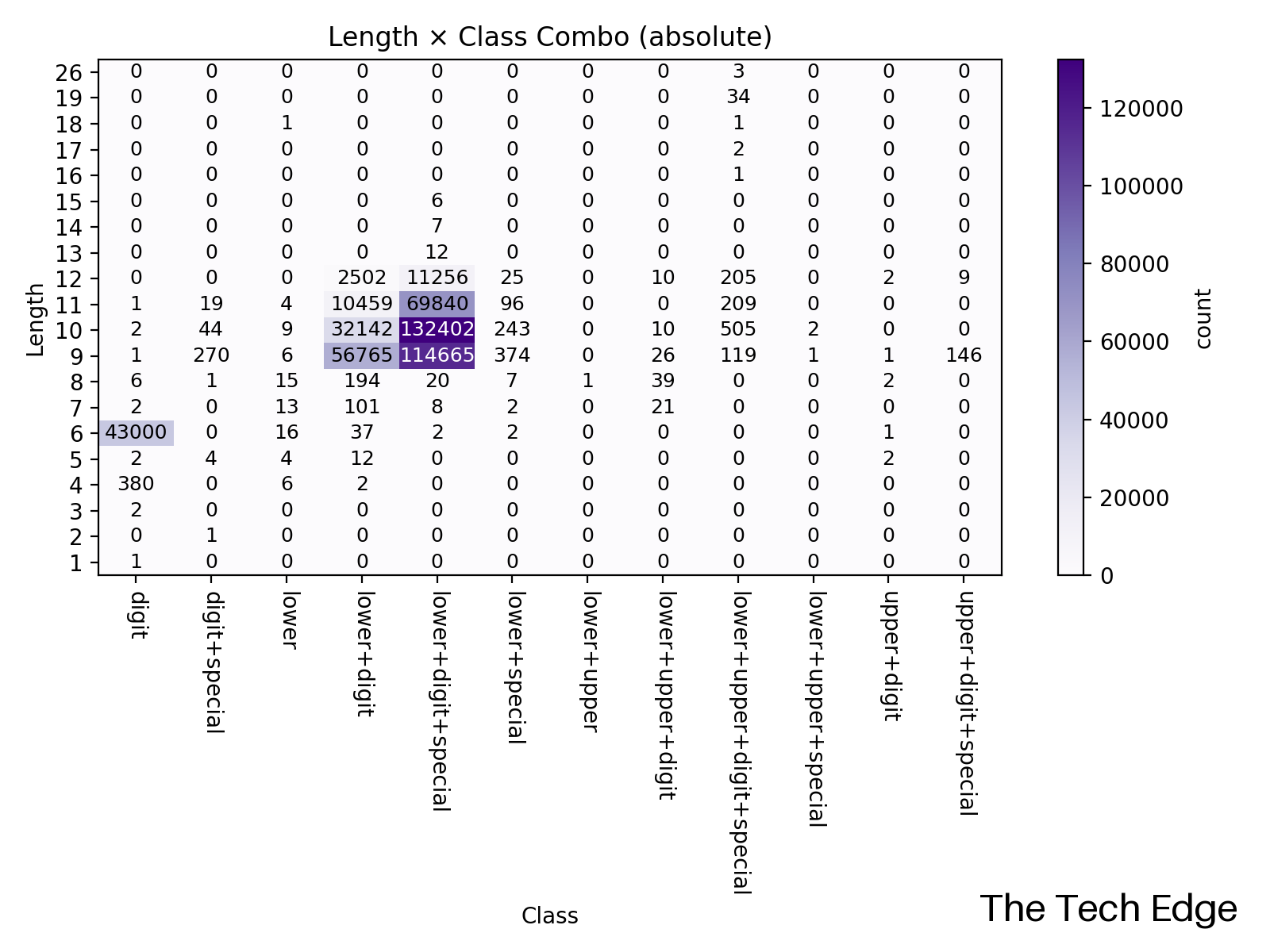

패스워드 구성 분석

‘길이’는 패스워드의 강력함을 결정하는 하나의 요인이긴 하지만, 전부는 아니다. 어떤 문자나 숫자로 구성되어 있느냐 역시 중요하다. 예를 들어 숫자 13개로만 만들어진 패스워드보다 대소문자나 특수문자까지 같이 사용된 패스워드가 같은 길이라면 더 강력하다. 그래서 이번에는 pass.txt 파일 내 저장된 패스워드들이 어떤 문자들로 구성되어 있는지를 파악했다. 결과를 도표로 나타내면 다음과 같다. 가로축은 구성 조합의 수이고 세로축은 패스워드의 길이이다.

이를 통해 알 수 있는 건 패스워드 길이가 10자리이면서 3가지로 조합된 경우가 가장 많다는 것이다. 예를 들어 영어 소문자와 영어 대문자, 숫자로 조합된 10자리 패스워드, 혹은 영어 소문자에 숫자와 특수문자로 구성된 10자리 패스워드의 인기가 높았다는 의미다. 여기까지는 그래도 양호하다고 볼 수 있다. 문제는 6자리로 구성된 패스워드 중 단 한 가지 종류로만 구성된 패스워드가 상당히 많았다(43,016)는 것이다. ‘10자리 3가지 구성’ 패스워드가 가장 많다는 것보다, ‘6자리 1가지 구성’ 패스워드가 만만치 않게 많다는 것이 더 심각한 일이다.

사이버 공격자들은 효율성을 매우 중요시 한다. 자기가 공격하고 싶은 곳을 선택할 때 ‘돈 많은 곳’이나 ‘중요한 정보가 많이 저장된 곳’이 아니라 ‘쉽게 뚫리는 곳’을 고르는 경우가 많을 정도다. 1가지로만 구성된 6자리 패스워드가 있는데, 굳이 3가지 조합으로 구성된 10자리 비밀번호를 크랙하려 하지 않는다는 것이다. 그러므로 쉬운 패스워드로 보호된 시스템은 공격자들의 1차 표적이 된다. 조직 차원에서 이러한 공격자의 생리를 알고 있다면 사용자들이 비밀번호를 이런 식으로 간단히 생성하지 못하게 강제할 수밖에 없다. 이미 그런 패스워드가 사용되고 있다면 초기화 해서 재설정하도록 해야 한다.

추가 분석을 통해 문제의 ‘6자리 1가지 구성’ 패스워드는 대부분 ‘6자리 숫자’였음을 알 수 있었다. 숫자로만 6자리 패스워드를 만든다고 했을 때 나오는 경우의 수는 100만 개에 불과하다. 공격자들이 100만 개 숫자를 대입해 패스워드를 알아내는 건 매우 간단한 일이다. 그러므로 숫자로만 구성된 6자리 패스워드는 사용자 입장에서 절대로 설정해서는 안 되는 패스워드라고 할 수 있다.

또 하나 눈에 띄는 건 영어 대문자를 사용하는 비율이 매우 낮다는 것이었다. 대문자를 사용하는 패스워드는 1352개에 불과했다. 0.28%에 그친 것이다. 공격자 입장에서 이는 무슨 의미일까? 한국 사용자들을 공격할 때, 굳이 대문자를 고려해 크래킹하지 않아도 된다는 것이다. 0.28%는 어쩌다 마주치는 작은 변수, 그 이상도 이하도 아니다.

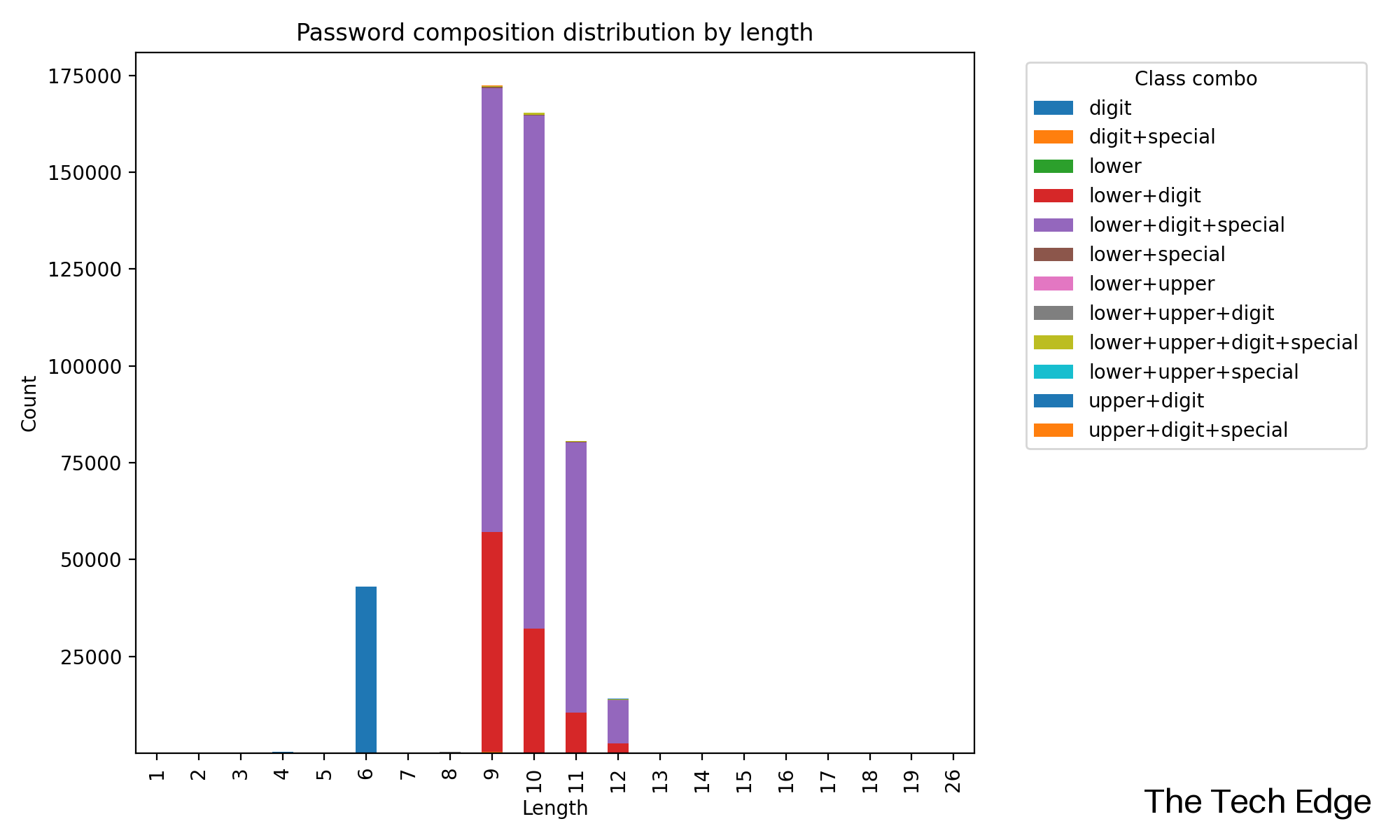

위 히트맵 그래프에 다수의 숫자가 있어 직관적이지 않을 수 있어 바 그래프 형태로 길이별 문자 조합을 표현하는 스택 바 그래프를 그려보면 다음과 같다. 보는 것처럼 대문자를 포함하는 비중이 절대적으로 적기 때문에 대문자를 포함하는 조합의 색상이 그래프에 나타나지도 않는다.

한글로 구성된 패스워드

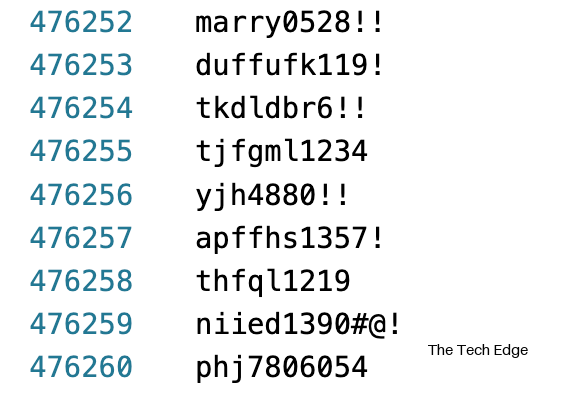

pass.txt 파일을 얼핏 보면 많은 후보 패스워드가 저장되어 있어 그 내용이 한 눈에 들어오지 않는다. 하지만 스크롤을 내리다보면 눈에 띄는 문자 구성이 나타나기 시작한다. 한국 사람이라서 알아볼 수 있는 것들로, 데이터 덤프 최초 공개자인 세이버와 사이보그도 알아채지 못했을 것으로 여겨진다. 이 문자들은 다음과 같다.

- ...

- kangbg0916!

- ...

- rhrnfu0611!

- ...

- anstnwls011

- ...

- wjdgusdn018

- ...

- dndleh3721!

- ...

- wkdrns1001@

- ...

알아보겠는가? 영어 자판으로 설정해 두고 한글을 쳤을 때 나타나는 것들이다. 즉, 한글 패스워드라는 의미다. 예를 들어 tkdldbr6!!를 한글로 전환하면 사이육6!!이 된다. 4266에 특수문자 2개를 붙인 패스워드라 할 수 있다. yhj4800!!은 전형적인 한국 사람 이름의 이니셜 세 자리에 숫자와 특수문자를 덧붙인 것으로 보인다.

위 그림에 있는 문자열을 한글 자판으로 입력하여 의미있는 글자로 나타나는 것들을 손으로 하나씩 정리 정리하면 다음 표와 같다.

| 변환 전 | 변환 후 |

|---|---|

| duffufk119! | 열려라119!! |

| tkdldbr6!! | 사이육6!! |

| tjfgml1234 | 설희1234 |

| apffhs1357! | 멜론1357! |

| thfql1219 | 솔비1219 |

| yjh4880!! | 이름 이니셜 |

| phj7806054 | 이름 이니셜 |

그래서 이번에는 pass.txt 파일 전체 내용을 한글로 변환하여 가나다 순으로 새로 정렬했다. 결과는 다음과 같았다.

- 가가가11!!

- 가가미31@@

- 가가브12!!

- 가가호호1

- 가가0326*

- 가가2308!!

- 가갸6565@

- 가경427!

- 가경050!@

- 가고리28!

- 가고파0301!

- 가곰이90

- 가공8240

- 가궁이1!

- 가궁이92!

- 가궁이81!

- 가그린1!

- ...

- ...

- ...

- 열려라2!

- 열려라12

- 열려라00

- 열려라!1

- 열려라94

- 열려라77

- 열려라60

- ...

- 열려라18!

- 열려라11!

- 열려라85!

- 열려라79*

- 열려라69*

- 열려라00!@

- 열려라3415

- 열려라2015

- 열려라909!

- 열려라@909

- 열려라0510

- 열려라100!

- 열려라119!

- 열려라7355!

- 아이유90!

- 아이유33#

- 아이유05!6

- 아이유93@@

- 아이유44!@

- 아이유3726!

- 아이유2011!

- 아이유1397!

- 아이유0315!

- 아이유1220*

- 아이유0315*

한국인들의 주요 비밀번호의 실체가 드러나는 순간이었다. 이런 정보가 다른 나라 누군가의 자료실에 저장되어 있는데, 우리는 이렇게 잠잠히 있어도 괜찮은 것일까? 많은 생각이 들었다. 이 정보를 가지고 있던 APT 조직은 중국 아니면 북한의 해커들이라고 하는데, 이들이 이런 인사이트까지 보유하고 있다면 우리의 계정들은 이미 심각한 위기를 직면하고 있다고 해도 과언이 아닐 것이다.

‘열려라’나 ‘아이유’와 같은 문자열이 자주 나타나는 것을 보고 있자니 해외에서 해마다 진행하는 패스워드 랭킹에서 password가 늘 1, 2위를 차지한다는 사실이 생각났다. 외국만의 이야기일까? password에 해당하는 우리말 비밀번호가 얼마나 나타나는지 집계했고, 총 50개가 있음을 알아낼 수 있었다.

- 비밀번호0

- 비밀번호1

- 비밀번호*

- 비밀번호2

- 비밀번호3

- 비밀번호!

- 비밀번호5%

- 비밀번호00

- ...

- 비밀번호2*

- 비밀번호13

- 비밀번호60

- ...

- 비밀번호3?

- 비밀번호@5

- 비밀번호4!

- 비밀번호3!

- 비밀번호0!

- ...

- 비밀번호@1

- 비밀번호01

- 비밀번호79

- 비밀번호18

- 비밀번호48

- 비밀번호@0

- 비밀번호2!

- 비밀번호4$

- 비밀번호95

이게 끝이 아니었다. password를 한글 자판으로 그대로 쳤을 때 나타나는 한글인 ㅔㅁㄴㄴ잭ㅇ가 사용된 경우도 총 39건 있었다.

- ㅔㅁㄴㄴ잭ㅇ0

- ㅔㅁㄴㄴ잭ㅇ1*

- ㅔㅁㄴㄴ잭ㅇ!1

- ㅔㅁㄴㄴ잭ㅇ98

- ㅔㅁㄴㄴ잭ㅇ1!

- ㅔㅁㄴㄴ잭ㅇ7@

- ㅔㅁㄴㄴ잭ㅇ83

- ㅔㅁㄴㄴ잭ㅇ@0

- ㅔㅁㄴㄴ잭ㅇ12

- ...

- ㅔㅁㄴㄴ잭ㅇ101@

- ㅔㅁㄴㄴ잭ㅇ1013

- ㅔㅁㄴㄴ잭ㅇ0303

- ㅔㅁㄴㄴ잭ㅇ0225

- ㅔㅁㄴㄴ잭ㅇ112!

- ㅔㅁㄴㄴ잭ㅇ!@#$

- ㅔㅁㄴㄴ잭ㅇ3618

- ㅔㅁㄴㄴ잭ㅇ22!!

- ㅔㅁㄴㄴ잭ㅇ486!

- ㅔㅁㄴㄴ잭ㅇ7171

- ㅔㅁㄴㄴ잭ㅇ518!

- ㅔㅁㄴㄴ잭ㅇ0868

- ㅔㅁㄴㄴ잭ㅇ1577

심지어 비밀번호를 다 쓰는 것도 귀찮은 것인지 비밀만 쓴 패스워드도 70건 정도 있었다.

- 비밀003!

- 비밀529!

- 비밀005!

- 비밀114*

- 비밀369!

- 비밀006*

- 비밀369@

- 비밀135*

- 비밀123@

- 비밀82!!

- 비밀501!

- 비밀333*

- 비밀167!

- ...

- 비밀778!

- 비밀126*

- 비밀100*

- 비밀123*

- 비밀114!

- 비밀23!!

- 비밀23**

- 비밀365@

- 비밀11!!

- 비밀12!!

- 비밀082@

- 비밀218**

- 비밀730!!

- ...

- 비밀000**

- 비밀119!!

- 비밀326**

- 비밀123**

- 비밀486486!

- 비밀233618!

- 비밀791103#

- 비밀2410*

- 비밀2410$SHA256$*$SHA256$

password를 한글로 표기한 ㅔㅁㄴㄴ잭ㅇ도 사용된다면, 다른 영단어도 이런 식으로 활용되지 않으리라는 법이 없어 몇 가지를 더 찾아봤다. 그 결과는 다음과 같이 나타났다. 찾다보면 끝이 없을 거 같아 여기서 해당 분석을 멈췄다.

| 한글 자판 매칭 결과 | 영문 재변환 | 개수 |

|---|---|---|

| ㅔㅁㄴㄴ잭ㅇ | password | 39 |

| ㅔㅁㄴㄴ | pass | 398 |

| ㄴㄷㅊㄱㄷㅅ | secret | 72 |

| ㄴㄷ쳐갸쇼 | security | 6 |

| ㅁ으ㅑㅜ | admin | 66 |

| ㅂㅈㄷㄱ쇼ㅕㅑㅐㅔ | qwertyuiop | 9 |

| ㅂㅈㄷㄱ쇼ㅕㅑㅐ | qwertyuio | 11 |

| ㅂㅈㄷㄱ쇼ㅕㅑ | qwertyui | 16 |

| ㅂㅈㄷㄱ쇼ㅕ | qwertyu | 8 |

| ㅂㅈㄷㄱ쇼 | qwerty | 140 |

| ㅂㅈㄷㄱㅅ | qwert | 228 |

| ㅂㅈㄷㄱㅁㄴㅇㄹ | qwerasdf | 40 |

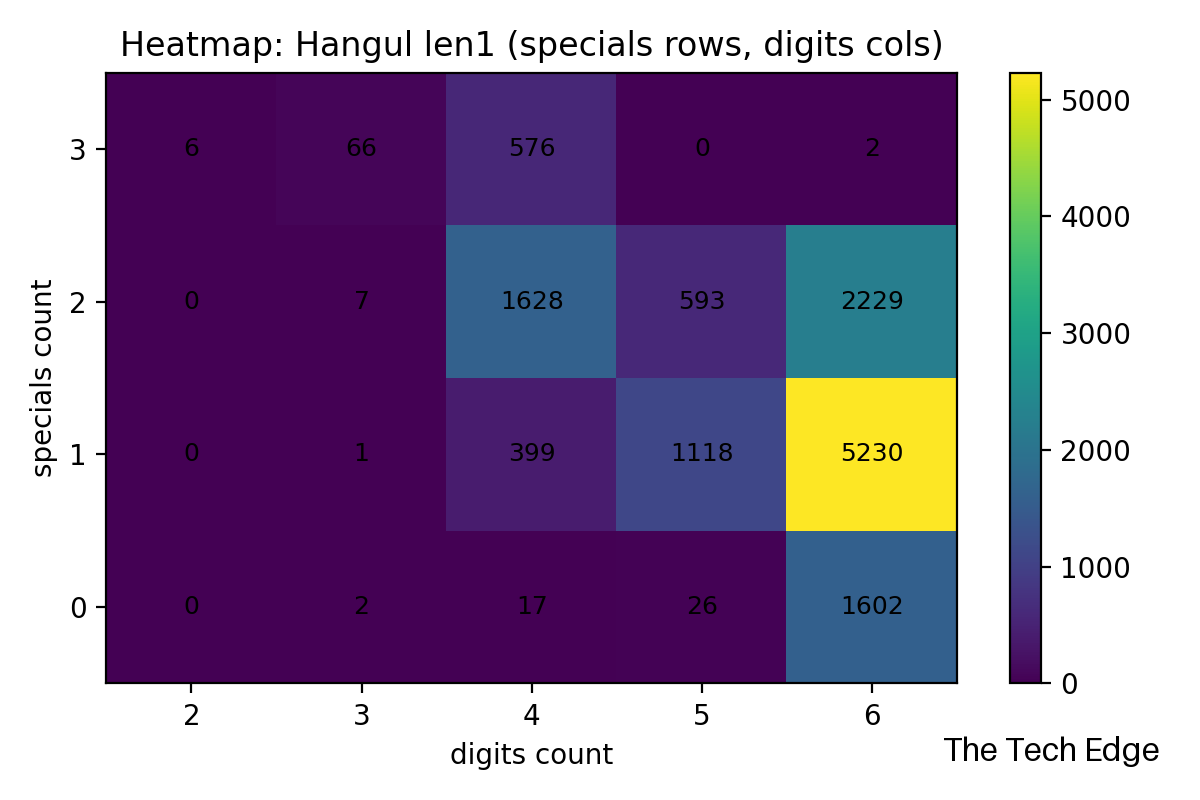

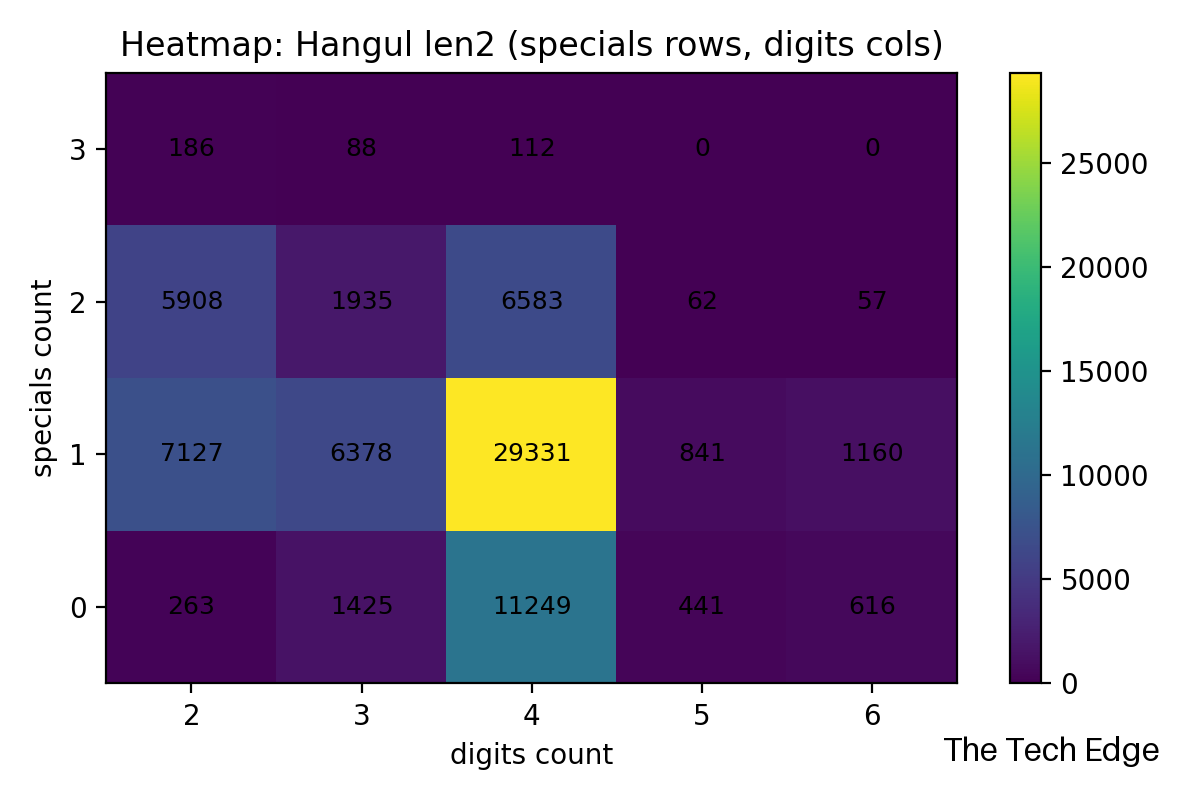

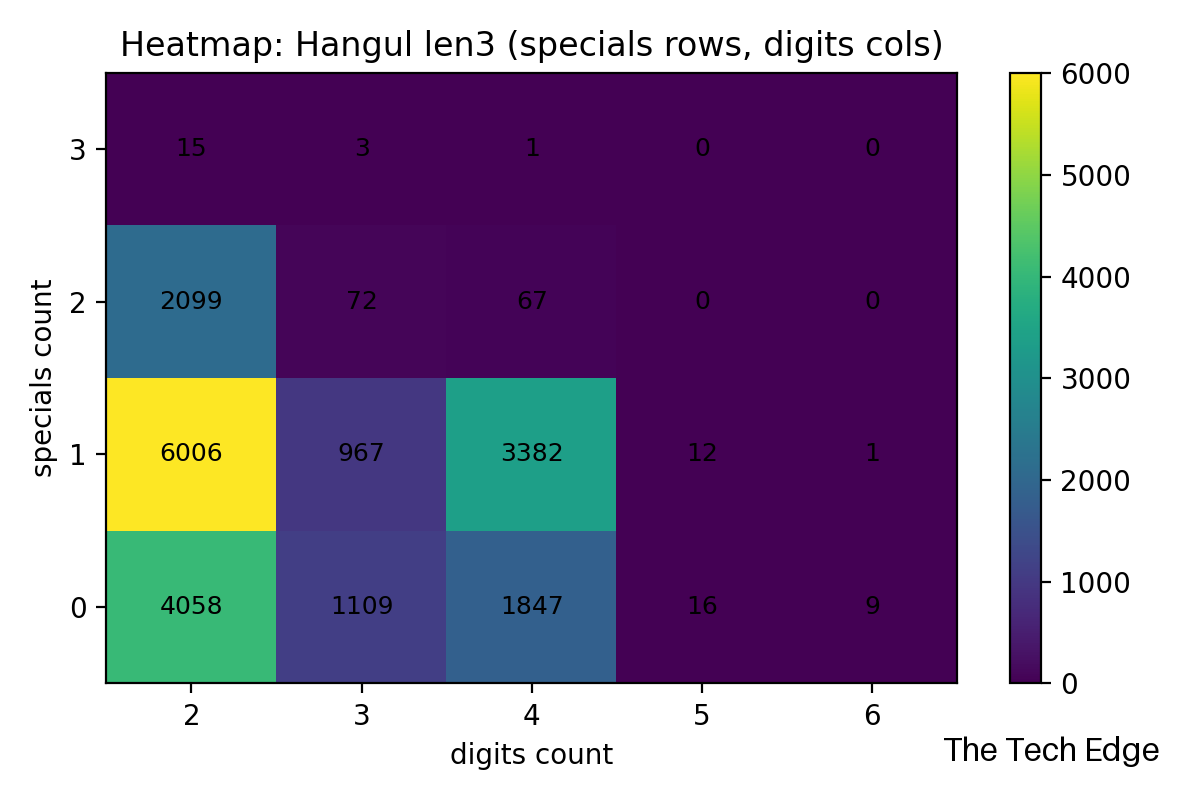

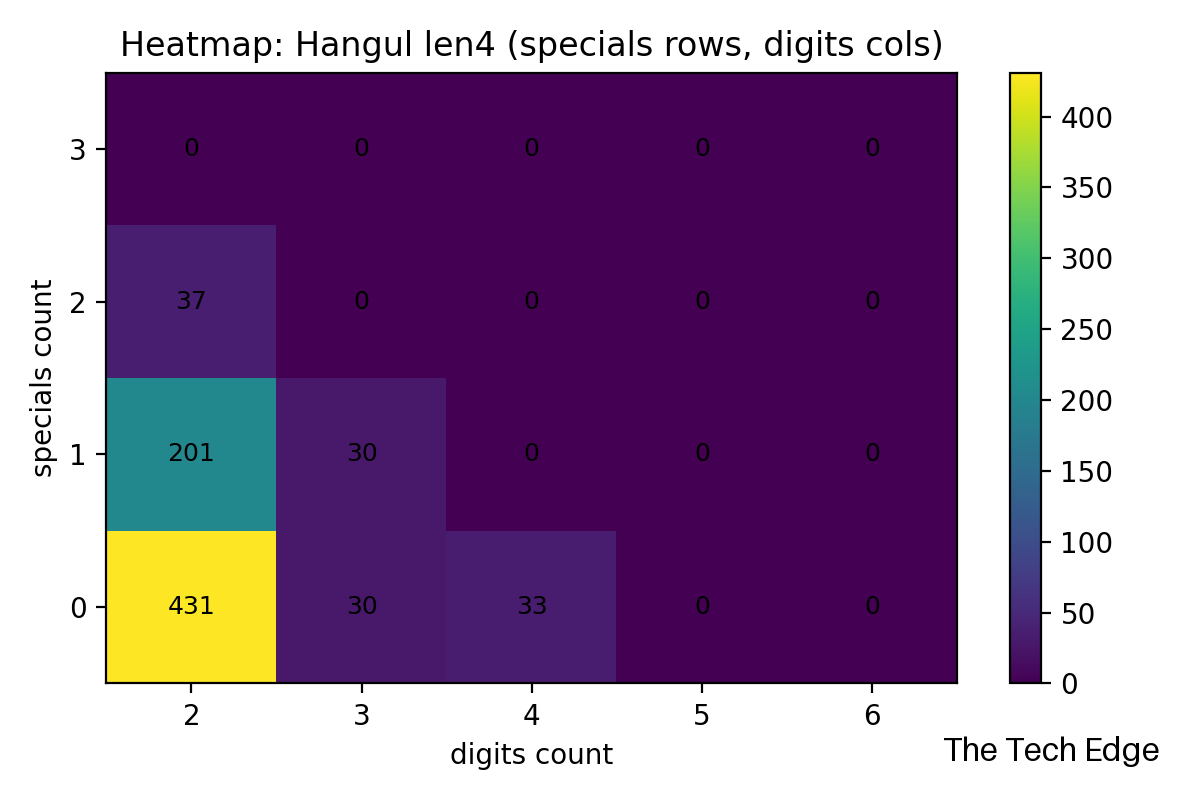

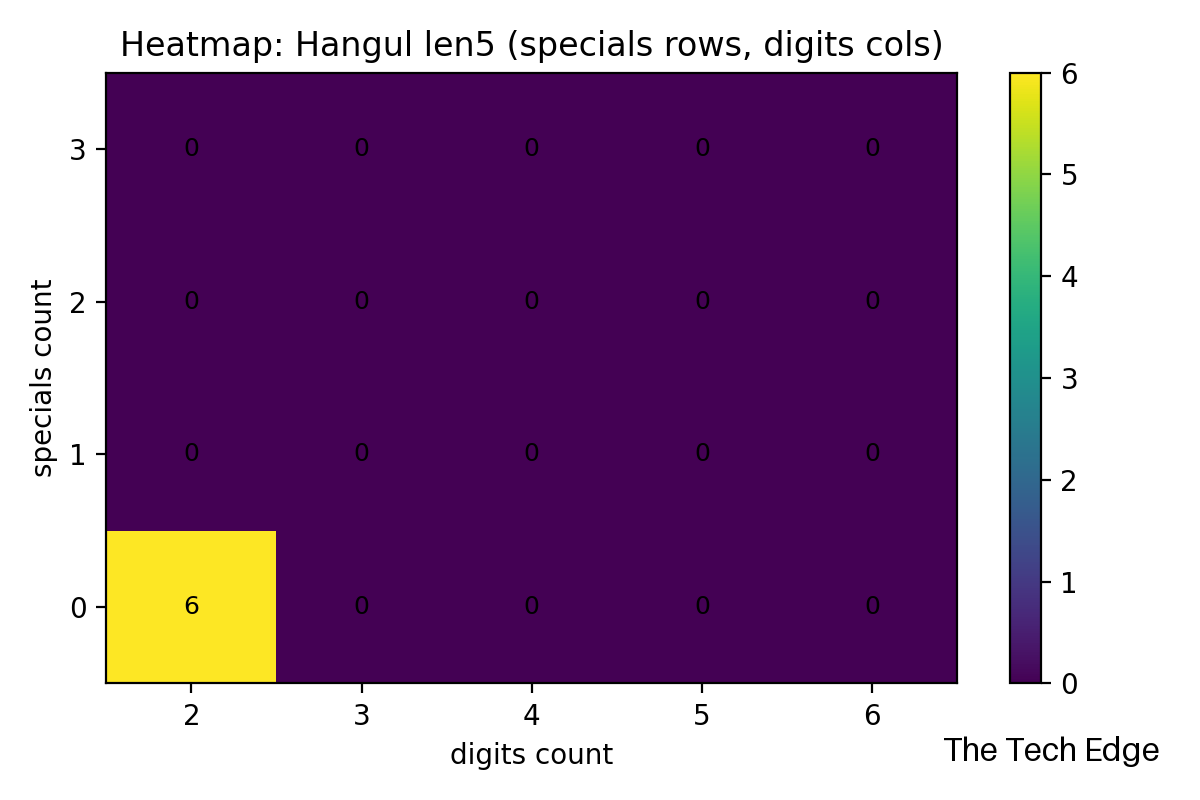

pass.txt 파일을 어떻게 할지 생각하다가 손으로 하나하나 확인하는 것은 어렵다고 판단하여 파일 내용을 변환하면서 관찰하기 보다는 생각하는 몇가지 기준을 REX로 만들어 확인하기로 했다. 우선 한글로 시작하고 숫자, 특수문자를 조합하는 경우를 분석했다. 분석 결과에 대한 전체적인 표는 아래에 정리해두었으며 히트맵 형태로 정리한 그림을 보고 하나씩 정리했다.

우선 한글 1글자로 시작하는 패스워드는 모두 13,502개로 한글 1 + 숫자 6 + 특수문자 1의 조합이 5,230개로 가장 많은 비중을 차지했다. 한글 1글자로 시작하는 패스워드는 유난히 숫자 비율이 높았는데, 이는 패스워드 길이 조건을 충족하기 위해 숫자 활용했으며 특수문자를 넣으라는 요구사항을 만족하기 위해 1~2글자 정도의 특수문자를 넣었다고 판단되었다.

위 히트맵 그래프에서 유난히 눈에 띄는 수치가 특수문자 3개를 사용한 패스워드였다. 특수문자를 3개나 사용했다고 하는데, 과연 어떤 특수문자들을 사용했는지 궁금했다. 그래서 특수문자 3개를 사용한 조합을 별도로 추출해 확인한 결과 흥미로운 결과를 찾아볼 수 있었다.

- 광16!@#

- 왕87@!$

- 환71***

- 황82!@#

- 황90!@#

- 황90#@!

특수문자의 순서를 보면 !@# @#$ *** #@! 키보드 자판 배열 그대로를 따라 가거나 동일 특수문자를 반복 사용한 것이다. 이렇게 되면 모수가 너무 적기 때문에 한글1 + 숫자3, 한글1 + 숫자4 의 조합에 특수문자 3을 사용한 경우도 살펴봐야 한다. 예상할 수 있듯이 몇가지 예외가 있지만 키보드 자판 배열, 동일 특수문자 반복 사용한 경우이다.

- 강201!@#

- 경034!!@

- 과666!@#

- 권182***

- 김123!@#

- 김542!@#

- 낸008!@#

- 냧190!@#

- 논153***

- 놔108!!!

- 눈628@@@

- 늘123!@#

- 님223!@?

- 돈112!!@

- 란317***

- 멧203***

- 뫄255!@#

- 뮻123!!!

- 뮻123!@#

- 뮻123***

- 뮻123@@@

- 뮻135!@#

- 믄201!@#

- 민123!@#

- 박123!@#

- 박224!@#

- 박569!@#

- 선430@!@

- 설124!!!

- 식555@@@

- 신034!!@

- 신292!!!

- 신300@@@

- 앤123@!!

- 염018***

- 영123!@#

- 율144***

- 은123***

- 인123!!!

- 장657***

- 장805###

- 죤311@@@

- 진018!@#

- 진529!!!

- 책110!!!

- 책470!!!

- 챤270!!!

- 천357!@#

- 쵀118@@@

- 쵀369***

- 쵀680!@#

- 쵀713!@#

- 쵀910!@#

- 츈123!@#

- 츛307!!!

- 측752!!!

- 츤027!!!

- 행486!!!

- 현135!!@

- 홍011!!!

- 홍119!!!

- 홍123!@#

- 홍914!!!

- 횯719*!!

- 흧602!@#

- 흧603!@#

예외적으로 한글1 + 숫자6 의 조합에서 재미있는 글자가 하나 나오는데 바로 ^^*이다.

- 묮671013!@#

- 쵹176608^^*

한글2, 한글3, 한글4, 한글5, 한글6의 조합에 대한 히트맵도 아래와 같이 첨부한다. 노란색 부분이 가장 많은 비중을 차지하는 조합이다.

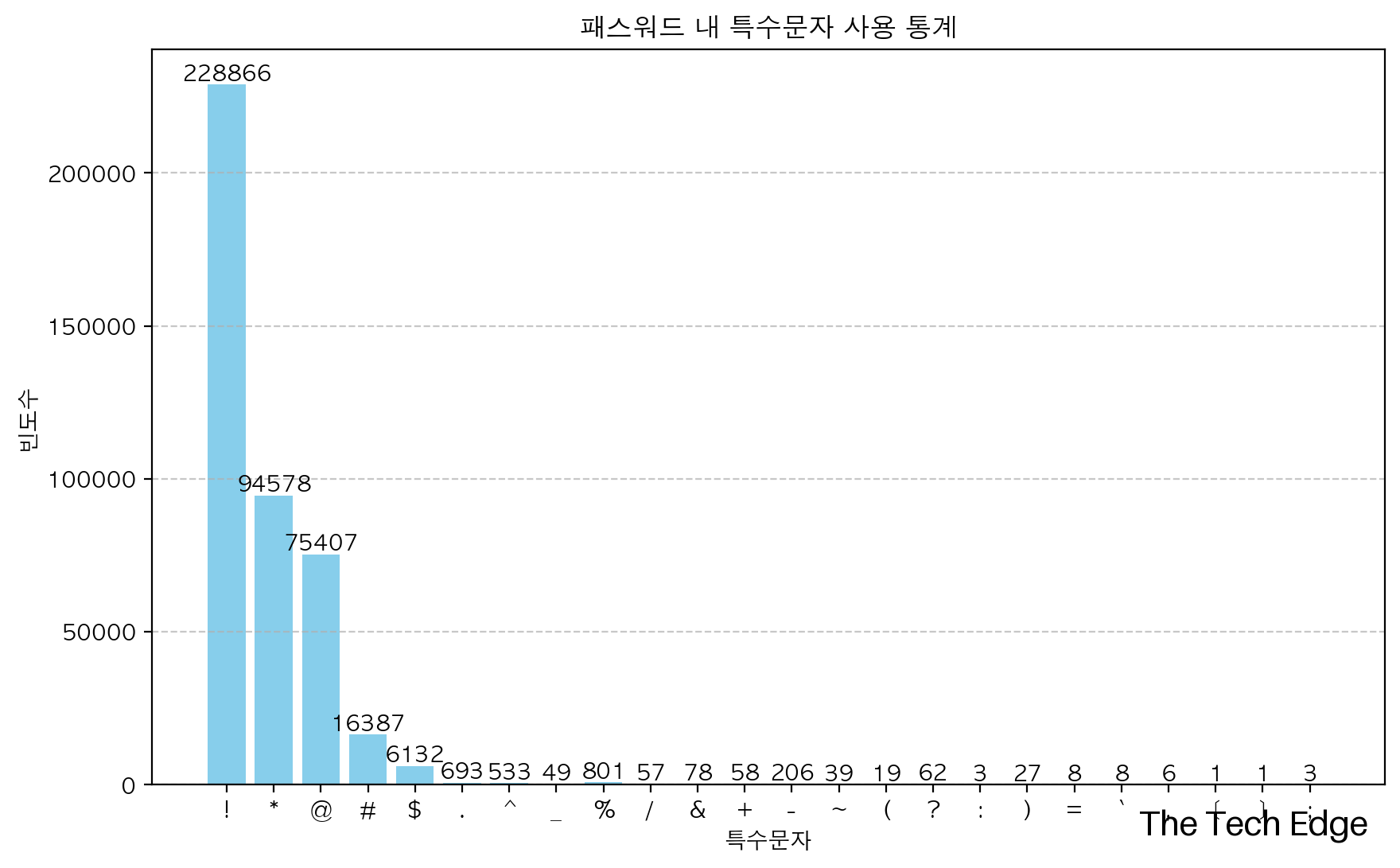

마지막으로 한가지만 더 확인하고 파일을 닫기로 했다. 마지막 확인하고 싶은 주제는 사용하는 특수문자 종류이다. 과연 특수문자를 사용하는 패스워드의 경우 어떤 특수문자들을 가장 많이 사용하는지 확인해보기로 했다. 패스워드 내에서 사용하는 특수문자를 비교하면 !, *, @, #, $가 절대 다수인 것을 확인할 수 있다.

이와 같은 통계라면 소문자에 위 그래프에서 사용 빈도가 높은 특수문자 순서에 맞추어서 패스워드 크랙을 시도한다면 보다 효과적인 패스워드 크랙 전략이라 할 수 있다. 사실 공격자 입장에서 위와 같은 전략도 귀찮다면 pass.txt 파일의 내용이 대한민국 사용자를 대상으로 한 것으로 판단되는 만큼, pass.txt를 사전 파일로 넣고 이미 널리 알려진 John the Ripper, Hashcat 같은 도구를 활용하는 것만으로도 충분할 것이다.

패스워드의 안전한 설정, 강조하고 또 해도 모자라

누군가를 인증하기 위해 사용하는 정보를 사람의 기억에 의존하여 만든 체계의 중심이 있는 것이 바로 패스워드이다. 누군가가 예측하기 어렵게 패스워드를 만들고 사용한다면 보안성이 올라가겠지만, 사람이 만들고 기억하며 사용해야하므로 어느 정도의 패턴이 나타날 수 밖에 없다고 생각한다.

많은 서비스를 사용해야하는 사용자들에게 기억해야하는 많은 패스워드는 부담으로 작용한다. 하지만 유일하게 사용자게에 부과되는 보안성 강화 의무가 바로 인증에 필요한 정보를 유추하기 어렵도록 만드는 것이다. 현재 공공기관을 비롯하여 다양한 기업들이 고객의 정보를 안전하게 지키지 못한 가운데 질책을 받고 있는 상황이다. 고객 입장에서 내 정보를 전달하고 서비스 받는 사용자이며 안전한 서비스 운영의 실패의 책임을 묻고자 한다면 사용자들도 해야할 의무를 해야 한다. 그 의무를 다 한다면 보다 강력한 질책으로 사업자의 과실에 대해 질문할 수 있는 권리가 생긴다고 할 수 있다. 사용자가 16자리 이상에 패턴은 찾아볼 수 없는 패스워드를 사용했으며, MFA를 적용하고 있었다면 누가 뭐라 하겠는가? 그때는 기업과 기관에게 당당하게 한소리 할 수 있지 않을까 생각한다.

한편 pass.txt는?

pass.txt 파일은 누가 어떻게 만들었는지 알 수 없는 상황이다. 불투명한 상황에 최악의 경우를 가정하자면 pass.txt 파일은 저장된 문자열들이 실제 대한민국 국민들이 사용하는 패스워드를 담고 있는 것이다. pass.txt 파일 내에 있는 패스워드를 사용하는 사용자가 있다면 빠르게 패스워드를 변경해야 하는 건 이 때문이다. 그리고 서비스 제공자 및 공공기관에서는 사용자가 이와 같은 패스워드를 설정하고자 한다면 사전에 차단할 수 있도록 해야 한다.

나아가 pass.txt의 내용을 보다 깊이있게 분석하여 사용자들이 특히 우리나라 사용자들이 주로 사용하는 패스워드 구성을 파악해야한다. 이렇게 분석한 결과를 기반으로 한 단계 발전된 모습으로 보다 안전한 패스워드를 사용할 수 있는 환경을 조성해야 한다. 그래야 매반 사고가 반복된다는 지적에 조금이라도 대응할 수 있는 논리가 생기는 것이다.

Related Materials

- 19 billion passwords leaked, 94% reused or weak, study ..., 2025년

- The Psychology Behind 10 Billion Leaked Credentials, 2025년

- SE#PCFG: Semantically Enhanced PCFG for Password Semantic Analysis of 17 Leaked Databases, 2023년

- Specops 2024 Breached Password Report, 2024년

- A Systematic Review on Password Guessing Tasks - PMC, 2023년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)