드래곤 포스, 들춰보니 뒤에 거대한 거물 얽혀있어

- 텔레그램과 봇에 의존해 저비용, 빠른 확장, 은폐 극대화 전략

- 기존 램섬웨어 조직의 ‘프랜차이즈’, 또는 ‘하위 캠페인’

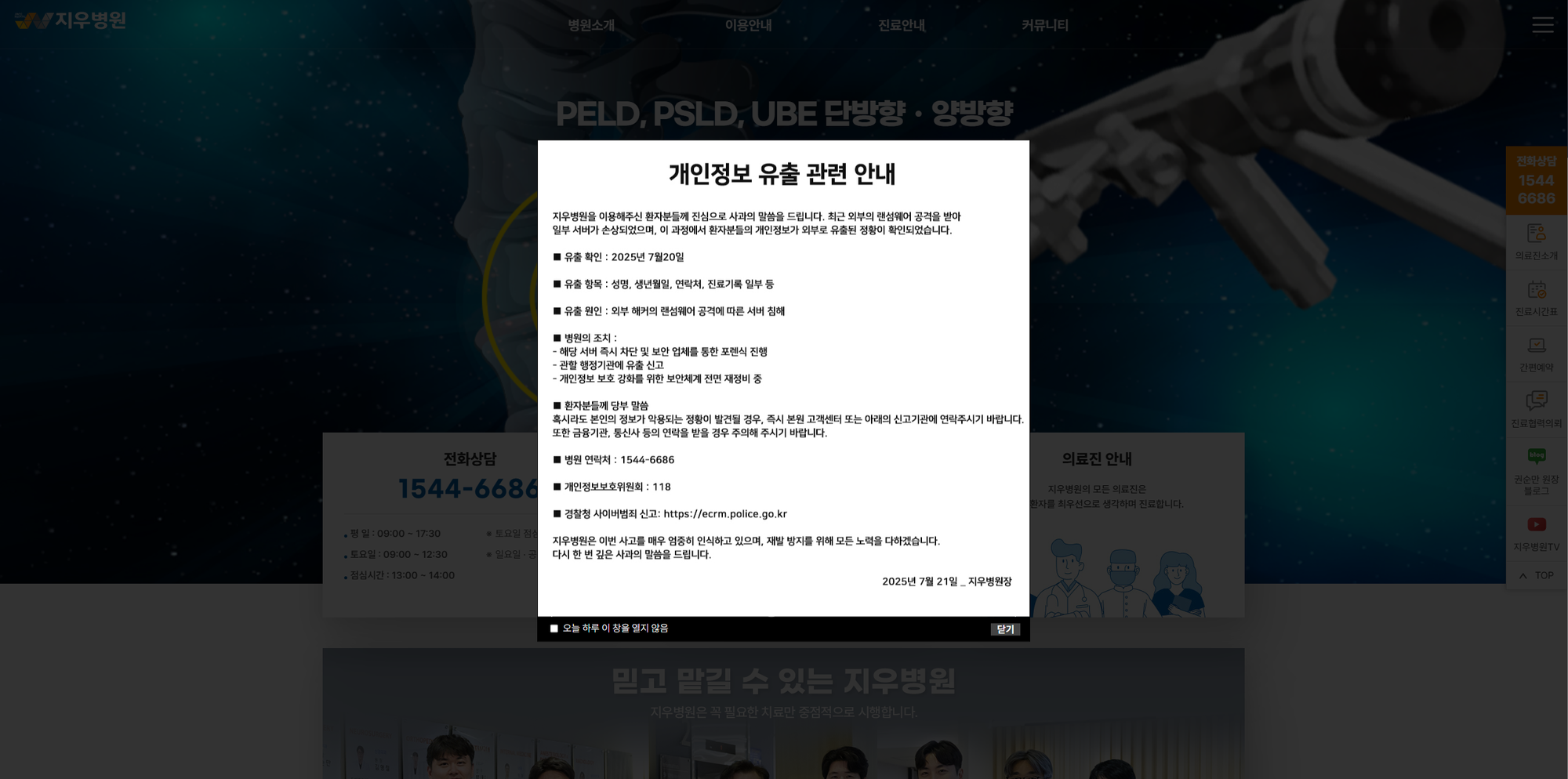

‘드래곤 랜섬(Dragon Ransom)’은 2024년 중반, 다크웹과 텔레그램 채널 중심으로 은밀하게 등장했다. 처음엔 일반 랜섬웨어 조직으로 보였으나, 곧 공격적인 선전과 다채널 활동을 펼쳤다. 특히 친팔레스타인 메시지와 반이스라엘 이념을 공개 표방하며 정체성을 드러냈다.

드래곤 랜섬은 자체 브랜드를 내세우며 텔레그램 중심으로 활동을 빠르게 넓혀나갔다. 2024년 10월 예멘 사립 교육기관 알-사이다 대학교를 공격하고, 다음 날 ‘드래곤 랜섬웨어 RaaS(서비스형 랜섬웨어) 플랫폼’을 선보였다. 단순 공격서 탈피한 조직화된 비즈니스 모델을 공개했다. 이 같은 움직임은 드래곤 랜섬이 독립된 신생 그룹이 아니라, 더 큰 사이버범죄 생태계에 포함된 하위 브랜드 또는 협력 조직임을 암시하는 신호다.

스텔스모어에 따르면 주요 연결 고리는 잘 알려진 특정 랜섬웨어 조직이다. 이 랜섬웨어 그룹은 이스라엘과 미국 고가치 자산을 표적으로 삼았다. 드래곤 랜섬과는 텔레그램 내 채팅 그룹, 중개용 봇, 동일 비트코인 지갑 주소 등 다양한 인프라와 운영 경로가 일치했다. 동시에 드래곤 랜섬 진영은 팔레스타인 지지와 반이스라엘 선전을 텔레그램 및 공공 침해 사례 게시판을 통해 활발히 확산, 해커티비즘(이념적 해킹)과 사이버범죄의 융합 양상을 보였다.

드래곤 랜섬은 통상 랜섬웨어 공격서 볼 수 없던 ‘빠른 초경량 암호화 페이로드(약 50KB)’, ‘사용자 맞춤형 빌더’, ‘제휴자 자율성’ 같은 고도화된 RaaS 기능을 텔레그램을 통해 제공하고, 구독자를 확보했다. 디지털 위협 시장서 지위 확보에 적극적으로 나섰다. 자체 다크웹 또는 공식 누출 사이트 없이 텔레그램 채널과 봇에 완전히 의존하는 방식은 저비용, 빠른 확장, 은폐 가능성을 극대화한 전술이다.

이 그룹은 여러 해커티비스트 및 랜섬웨어 단체와 연루됐다. 반이스라엘·친팔레스타인 그룹 등과 텔레그램 채널서 서로 홍보하고, 테마가 공유된 정황이 포착됐다. 또한 일반 랜섬웨어 커뮤니티서도 지지나 유사 행위가 확인됐다. 이는 기존 사이버범죄 생태계 내에서 빠르게 존재감을 키우고 있음을 시사한다.

특히 특정 조직과 드래곤 랜섬 간 인프라 공유는 운영과 재정 계좌, 연락 체계, 악성 툴킷과 협상 봇 등 폭넓게 이뤄졌다. 이는 협력 하위 조직으로서 더 큰 범죄 단체 생태계 내에 포함된 브랜드, 캠페인 단위임을 보여준다. 즉 기존 램섬웨어 조직의 ‘프랜차이즈’, 또는 ‘하위 캠페인’으로 파악된다.

공격에 사용되는 언어와 문화적 특징도 러시아어 및 아랍어 사용으로 교차해, 두 그룹이 기술적·이념적으로 결속된 형태임을 뒷받침한다. 드래곤 랜섬은 정치 선전을 내세운 ‘저비용, 유연한, 텔레그램 중심’ RaaS 모델의 진화형이다. 이들은 기존 하드코어 다크웹 인프라를 버리고 텔레그램이라는 경량 플랫폼에 집중해 빠르게 등장·소멸하며, 해커티비즘과 범죄 수익화를 동시에 추구한다. 향후 이러한 운영 방식은 다른 사이버범죄 조직에서도 채택돼 변형해 재등장할 가능성이 높다.

스텔스모어는 "드래곤 랜섬 사례는 단독 위협 행위자가 아니라 복잡하게 얽힌 네트워크 내 역할 브랜드임을 보여준다"며 "사이버범죄 생태계가 어떻게 지속적으로 적응·전략을 발전시키는지를 시사한다"고 밝혔다.

Related Materials

- Data Leakage 2024+, 2024년

- The CyberThreat Report, June 2024, 2024년

- Global Threat Landscape Report 2H 2023, 2023년