“소매치기에게 손수 물건을 바치는 꼴”인데도 파일픽스 성행

- 파일픽스 기법으로 스틸씨 퍼트리는 피싱 캠페인

- 파일픽스는 이론상 말 안 되는 공격법...그런데 잘 통해

- 지나치게 신뢰하면 생기는 일...의심할 줄 알아야

멀웨어를 유포하는 것을 목적으로 하는 새로운 피싱 캠페인에 발견됐다. 파일픽스(FileFix)라고 명명된, 비교적 새로운 공격 기법이 특징이며, 최종적으로는 스틸씨(StealC)라는 정보 탈취 멀웨어가 피해자 시스템에 심긴다고 보안 기업 아크로니스(Acronis)가 공개했다.

파일픽스?

아크로니스는 파일픽스라는 공격 기법이 최근 크게 증가하고 있다며 경고한다. 이번 캠페인의 핵심 역시 이 ‘파일픽스’라고 강조한다. 공격이 어떻게 진행되는지 이해하려면, 그러므로 효과적인 방어법이 무엇인지 알려면 파일픽스부터 알아야 한다.

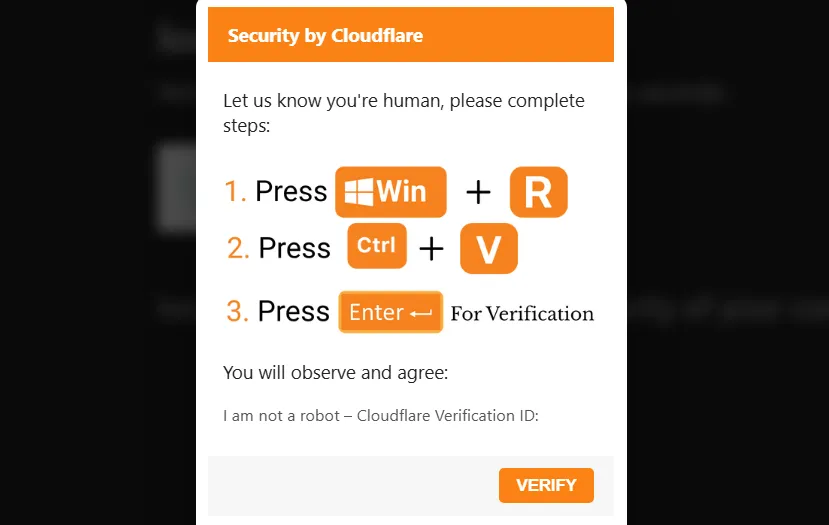

파일픽스는 ‘픽스류’ 공격의 한 종류다. 가장 유명한 건 ‘클릭픽스(ClickFix)’다. 공격을 진행시킬 때 필요한 ‘클릭’을 피해자가 공격자 대신 하게끔 유도하는 게 바로 클릭픽스라고 아크로니스는 설명한다. “가장 대표적인 게 가짜 캡챠를 띄우는 겁니다. 보통 캡챠라고 하면 여러 그림에서 신호등이나 자전거나 버스를 계속 골라내는 거잖아요? 대단히 귀찮죠. 그런데 클릭픽스가 실시하는 캡챠는 간단해요. 윈도 키와 R키를 누르고, 컨트롤 V를 누르고, 엔터를 누르라는 식이죠. 무한히 버스를 고르는 것에 비하면 간단하기 때문에 사용자들은 이를 금방 해냅니다. 사실은 공격자들 대신 코드를 실행한 것인 걸 전혀 모른 채 말이죠.” 아크로니스의 설명이다.

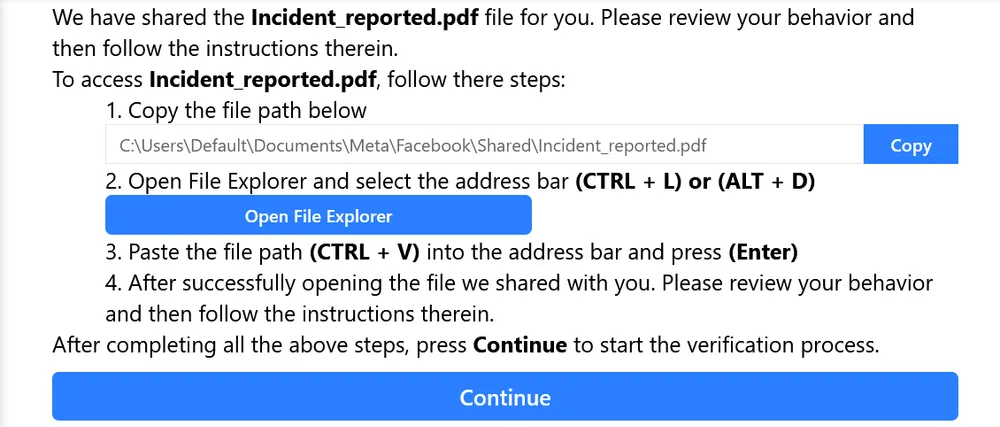

파일픽스는 클릭픽스와 조금 다르다. 클릭픽스의 핵심은 터미널과 같은 애플리케이션을 열어 악성 명령을 실행하게 하는 건데, 파일픽스는 HTML 페이지 내 업로드 기능을 악용하는 것이다. “일반적인 윈도 환경에서 파일 업로드 버튼을 누르면 파일탐색기(File Explorer)가 열립니다. 그리고 이를 통해 선택된 파일이 업로드 되죠. 파일픽스 공격은 피해자에게 파일을 업로드 하는 게 아니라 특정 주소를 파일탐색기 주소창에 붙여넣은 후 실행하게 하는 겁니다. 당연히 이 주소는 악성 명령이 교묘히 위장된 것이고, 피해자가 이를 붙여넣기 하는 순간 감염이 시작됩니다.”

공격 진행 과정

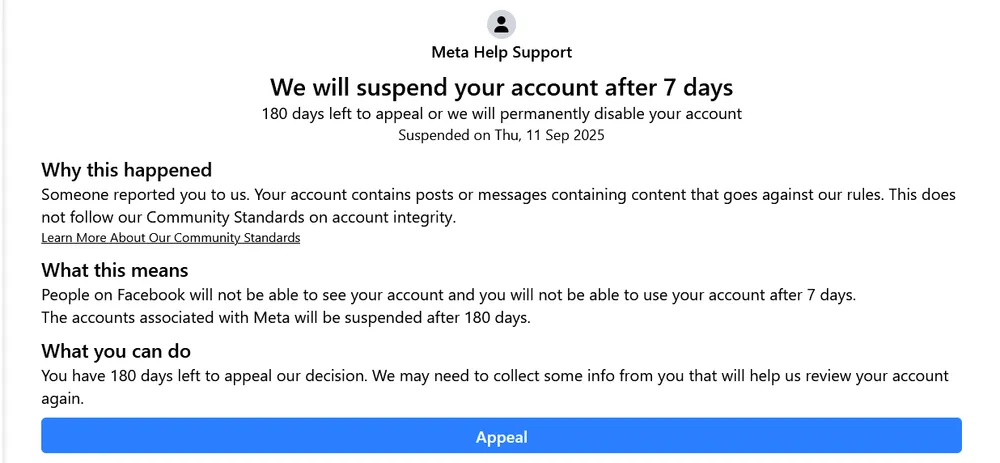

공격자들은 먼저 피해자에게 경고 메시지를 하나 보낸다. 귀하가 정책을 위반했기 때문에 페이스북 계정이 차단될 수 있다는 내용이다. 이의를 제기하기 위해서 이런 저런 사이트로 접속하라는 안내 메시지도 덧붙는다. 이 이의 제기 사이트가 함정이다. 공식 메타 지원 페이지를 흉내 낸 피싱 페이지인 것이다.

여기에서 피해자는 이의 제기 절차가 안내된 PDF 문서에 대한 정보를 제공 받는다. “메타 팀에서 방금 안내 PDF 문서를 보냈다는 메시지가 전달됩니다. 그런데 그 문서를 그냥열어 보라는 게 아니라 파일탐색기를 열고 그 PDF 파일의 ‘경로’를 주소창에 복사해 넣으라고 합니다. 이를 그대로 실행하면 ‘파일을 찾을 수 없다’는 메시지가 뜨면서 ‘계속’ 버튼이 생깁니다. 이 버튼을 누르면 ‘나머지 절차를 마무리 하세요’라는 오류 메시지가 뜨고요. 사용자 입장에서는 이의 제기를 하고 싶은데, 파일이 없다는 오류 속에 갇혀 빠져나오지 못하게 되는 겁니다.”

사용자가 무한 오류 메시지의 굴레 속에서 헤매고 있을 때 배경에서는 여러 개의 파워셸 스크립트가 은밀히 실행된다. 그러면서 미리 비트버킷(Bitbucket)에 호스팅 되어 있던 악성 이미지들이 다운로드 된다. 이 이미지들은 스테가노그래피 기법을 통해 악성 코드를 품고 있는 것들로, 피해자 컴퓨터에 그 악성 코드를 풀어놓는 역할을 담당한다. “연쇄적으로 악성 행위가 이어지는데, 맨 나중에는 스틸씨가 설치됩니다.”

스틸씨는 수년 전부터 해커들 사이에서 널리 사용되는 정보 탈취 멀웨어다. 각종 크리덴셜과 브라우저 데이터, 암호화폐 지갑 관련 정보, 클라우드 애플리케이션 계정 토큰 등을 훔친다. 게다가 추가 페이로드를 다운로드 받아 설치하는 것도 가능하다. “공격자가 다양한 악행을 할 수 있게 해 주는 유연한 해킹 도구가 바로 스틸씨입니다. 인기가 오래 지속되는 데에는 이유가 있는 법이죠.”

파일픽스? 그거 통하긴 하는 건가?

피해자가 공격을 대신 하게 하는 것이 ‘픽스류’ 공격이라고 위에 설명했다. 아크로니스는 이런 종류의 공격을 설명하기 위해 다음과 같은 비유를 들기도 한다. “소매치기가 어떤 사람을 표적으로 삼으면 어떻게 합니까? 그 사람이 어떤 옷을 입고 있고, 어떤 소지품을 가지고 있으며, 귀중한 물건을 어디에 지니는지를 먼저 파악하죠. 그런 후 여러 시나리오를 짜 표적에게 접근해 물건을 훔쳐냅니다. 그것이 일반적인 사이버 공격에 해당된다면, 파일픽스는 소매치기가 표적에게 직접 가서 ‘지갑을 속주머니에서 꺼내 제 손에 놓아주세요’라고 요청하는 것과 같습니다.”

그런 설명을 들으면 파일픽스(혹은 클릭픽스) 공격이 실제 통하긴 할까, 하는 의문이 먼저 생긴다. 소매치기가 아무리 예의바르게 말한다 한들 ‘당신 지갑을 내 손 위에 놓으세요’라는 요청에 고개를 끄덕일 사람이 얼마나 될까. 하지만 아크로니스는 “그 말도 안 되는 일이 실제 사이버 공간에서는 일어나는 중”이라고 강조한다. “클릭픽스와 파일픽스 사례가 점점 많아지고 있다는 게 그 증거입니다. 사이버 공격자들은 잘 통하지 않는 기법들은 과감히 폐기합니다. 잘 통하는 건 계속 가지고 있으면서 개량하기까지 하죠.”

픽스류 공격이 잘 통하는 이유는 뭘까? 왜 많은 사용자들이 소매치기에게 자기 물건을 넙죽 내놓는 것일까? 제일 먼저는 공격 시나리오가 ‘캡챠 인증’이나 ‘파일 열람’ 등 매우 그럴 듯한 내용으로 구성되기 때문이다. 게다가 파일탐색기나 파워셸 등 정상적인 유틸리티들을 활용하는 것도 주효하다. 이 때문에 의심도 잘 받지 않고 탐지 도구에도 잘 걸리지도 않는다.

“특정 사이트나 서비스를 깊이 신뢰한 나머지 거기서 안내 받은 그대로 몸을 움직이기까지 하는 사용자들이 생각보다 많습니다. 이 캠페인의 경우 피해자들은 페이스북이라는 브랜드를 크게 신뢰하고 있었다고 볼 수 있습니다. 페이스북을 믿고 있으니, 고객 지원 페이지에서 이런 걸 누르고 저런 걸 복사해 어디에 붙여넣기 한 후 엔터를 치라는 요청을 그대로 따라하는 것이죠. 별 의심 없이도요. 지나친 신뢰가 픽스류 공격을 부추긴다고도 할 수 있습니다.” 아크로니스의 설명이다.

방어는 어떻게?

아크로니스는 “웹 페이지에 뭔가를 복사해 붙여넣으라는 요청은 요즘 점점 더 위험해지고 있다는 걸 사용자들에게 알려야 한다”고 강조한다. “그 붙여넣기 요청에 파일탐색기 주소창이나 터미널이 연루되어 있다면 더더욱 의심해야 한다”고도 말한다. “그 외에 런(Run)이나 탐색기의 실행 동작을 제한하는 레지스트리 및 정책을 적용하면 파일픽스와 같은 공격의 위험성을 완화시킬 수 있습니다. 미인가 실행 자체를 차단하는 것도 큰 도움이 됩니다.”

한 보안 전문가는 피싱이 극성인만큼 사용자 교육과 인식 제고가 더욱 중요해진다고 강조했다. 다만 단순 '보안' 교육이나 '보안' 인식 제고가 아니라, 자신이 사용하는 프로그램 및 장비에 대한 것으로 확대되어야 한다고 힘주어 말했다. "최근 광고를 통해 PDF 업데이트를 지속적으로 요청하며 사용자에게 응용 프로그램 설치를 유도하는 걸 접했습니다. 표면적으로 PDF 업데이트이지만 실제로는 광고 또는 악성코드 설치를 위한 단계라 볼 수 있습니다. 이렇듯 사용자들에게 위험성 또는 문제점 등을 지적하며 공포심을 자극하는 시나리오가 자주 사용되고 있습니다. 오래된 방법이지만 최근에는 다양한 영역에서 발생 가능한 위험성을 부각시키며 활용되고 있습니다. 본인에게 필요한 조치는 본인이 판단할 수 있는 교육과 인식 제고 등이 반드시 필요한 상황입니다. 나아가 개인이 사용하고 있는 다양한 단말기들의 기능에 대해서도 충분히 이해하고 활용할 수 있는 상황을 만들어야 할 것입니다."

Related Materials

style> ul { font-size: 12pt; } a { text-decoration: none;}- New FileFix attack uses steganography to drop StealC malware - BleepingComputer, 2025년

- New FileFix Variant Delivers StealC Malware Through Multilingual Phishing - The Hacker News, 2025년

- FileFix in the wild! New FileFix campaign goes beyond proof-of-concept and leverages steganography - Acronis Threat Research Unit, 2025년

- FileFix attacks trick victims into executing infostealers (StealC) via Facebook security alert lures - The Register, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)