인도인 27만 금융 정보 새나갔지만, 아무도 책임지지 않아

- 클라우드에 고스란히 노출된 대량 민감 정보

- 제보해도 별다른 움직임 없고, 책임지는 주체도 없어

- 제보자와 피제보자 간 지켜야 할 관행 존재

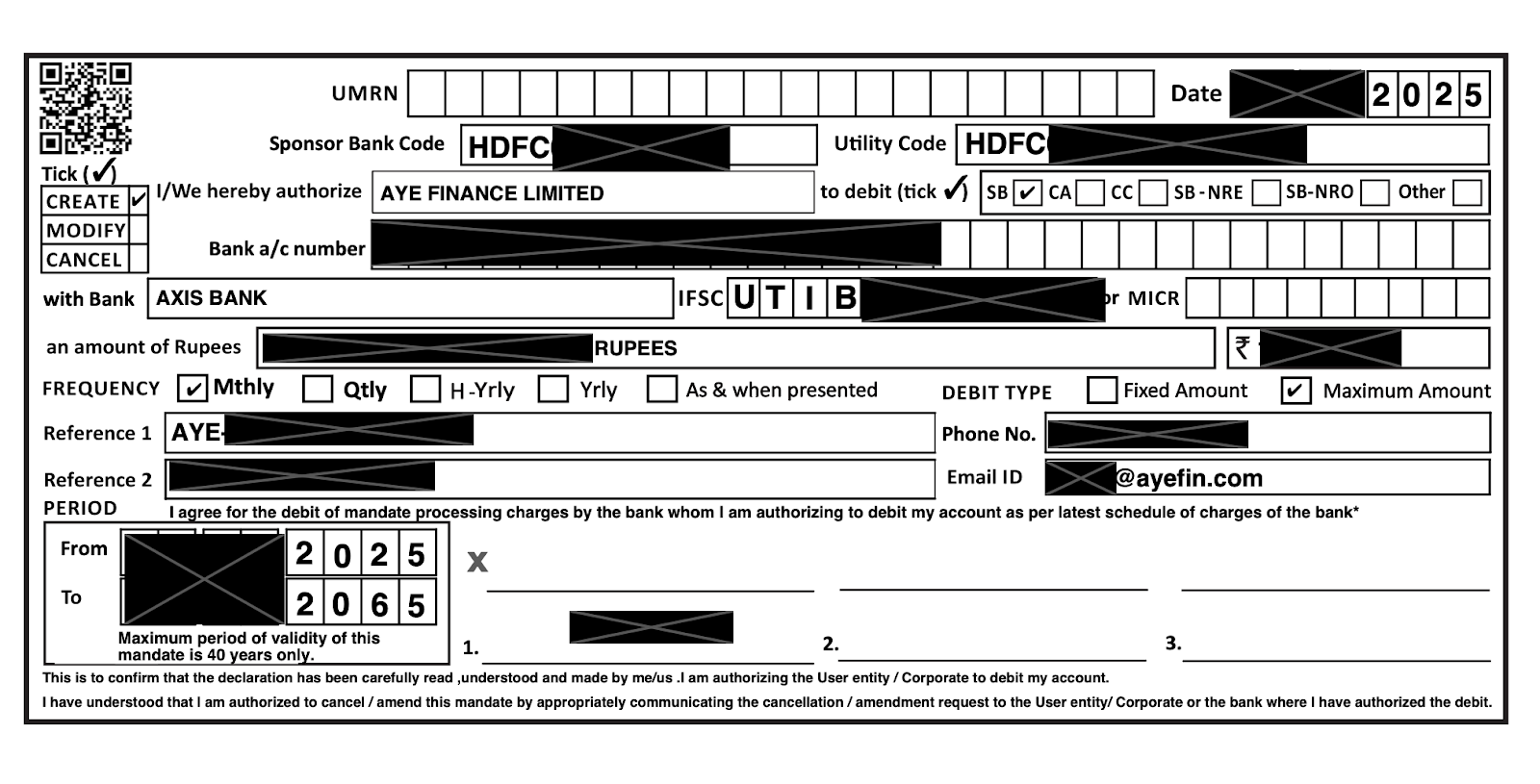

인도 사용자들의 금융 정보가 포함된 PDF 문서 27만 3천 건이 인터넷에 고스란히 노출돼 있었다는 사실이 밝혀졌다. 보안 기업 업가드(UpGuard)가 발견한 것으로, 이 많은 문건들은 클라우드 서버에 아무런 보호 장치 없이 저장되어 있었다고 한다. 계좌번호, 거래 내역, 개인 연락처 등이 각 문서들에 저장되어 있었다 업가드는 자사 블로그를 통해 밝혔다.

“개인의 거래 내역과 금융 정보가 담긴 파일이긴 하지만, 개개인이 사적으로 거래한 게 아니라 중앙 금융 기관인 은행을 통해 함으로써 남은 기록들이죠. 그렇기 때문에 적잖은 은행들에까지 영향을 미치는 사건입니다. 저희가 현재까지 조사한 바 38개 은행 및 금융 기관들이 관련돼 있습니다.” 업가드의 설명이다.

그중 인도의 대출기관인 에이예파이낸스(Aye Finance) 관련 자료가 가장 많았다고 덧붙이기도 했다. 그 다음은 인도의 중앙은행인 인도국가은행(State Bank of India)이었다. 다만 이번 유출 사고가 두 대형 금융 기관에 어떤 영향을 미칠지는 아직 예상하기 어렵다. 두 기관은 아직까지 별다른 대응을 하지 않고 있다.

해당 클라우드 서버의 주인은 누구였을까? 어떤 관리자가 어떤 경위로 이와 같은 실수를 저질렀을까? 그것에 대해서는 업가드도 아는 바가 없다. 따라서 이 사태에 대해 누가 책임져야 하는지, 누가 피해 당사자들에게 연락하고 조치를 취해야 하는지도 명확하지 않다. 이에 업가드는 위 두 기관에 사안을 알렸고, 인도 정부 기관인 인도국가결제공사(NPCI)에도 제보했다고 한다.

하지만 그 어느 곳에서도 대응하지 않았다. “9월 초까지도 해당 클라우드 서버는 여전히 전체 공개 상태로 남겨져 있었습니다. 누구라도 서버 주소만 알면 큰 어려움 없이 접속해 정보를 가져갈 수 있는 상태였습니다.” 명확한 책임자를 찾을 수 없어서 나타나는 치명적인 부작용이라고 할 수 있다. 직접적인 피해와 손실이 발생하지 않는 이상, 책임자 없는 보안 사고는 흐지부지 넘어가는 게 일반적이기도 하다.

업가드는 인도의 컴퓨터 비상대응팀(CERT-In)에 상황을 전달했고, 그제야 해당 서버가 닫혔다고 한다. 하지만 거기서 끝이고, 그 후 상황에 대해서는 업가드에 공유된 게 전혀 없었다. “최초 제보자한테는 적어도 상황이 어떻게 흘러가고 있는지는 알렸어야 한다고 봅니다. 하지만 서버를 닫는 조치를 취했다는 것조차 저희가 직접 접속해보고 알았습니다.”

보안 제보자에게는 어떤 대우가 어울리나

그렇다면 중요한 보안 관련 정보를 제공해준 사람이나 조직에 어떻게 대응해야 알맞은 걸까? 일단 한 가지 분명한 건 ‘정해진 건 없다’는 것이다. 그렇기에 인도 측 대응을 비판할 근거는 빈약하다. 다만 북미와 유럽 등 보안 산업을 선도하는 지역을 중심으로 확산되어 가는 관행이 존재하긴 한다. 그것은 다음과 같다.

1. 제보를 접수 받았음을 알린다. “귀하의 메일을 잘 받았고, 내부적으로 확인하는 중에 있습니다. 앞으로 수일 내에 문제를 검토해 확인할 예정입니다” 정도가 가장 알맞다.

2. 실제로 조사를 진행한다. 제보된 것이 정말로 존재하는 문제인지, 그렇다면 그 영향이 어느 정도인지 내부적으로 신속히 평가해야 한다. 조사 결과에 따라 제보자로부터 추가 정보를 받아야 할 수도 있기 때문이다. 1번의 대응을 잘 했다면 추가 협조 요청에 제보자가 잘 응할 가능성이 높다.

3. 필요한 조치가 무엇인지 파악해 적용한다. 접근 권한 차단이나 취약점 패치 적용, 설정 오류 수정, 노출된 데이터 삭제 등 문제에 따라 알맞게 해결한다. 여기서 중요한 건 법으로 정해진 의무 사항들을 준수하는 것이다. 특히 개인정보나 금융 정보, 의료 정보는 법과 복잡하게 얽혀 있을 수 있다. 이 단계를 거칠 때 모든 내용을 제보자와 공유해야 하는 건 아니다. 조치를 취하고 있다는 것 정도만 알려도 충분하다.

4. 최종 결과를 제보자에게 알린다. 이는 보안 문제를 외부 제보 덕분에 해결한 거의 모든 기업들이 하고 있거나 해야만 하는 일이다. 단순히 ‘예의’를 넘어서는 것이기 때문이다. ‘문제가 해결됐다’는 정보를 공유 받은 최초 제보자는, 더 튼튼해진 시스템을 자발적으로 시험해 보는 ‘무료 펜테스터’가 된다. 정말로 문제가 제대로 해결됐는지 직접 확인하고 싶은 게 제보자들의 보편적 심리다. 이 과정에서 생각지도 못한 문제가 추가로 발견되는 것도 종종 있는 일이다.

인도에서의 정보 유출 사고

인도는 빠른 디지털화와 세계 1위의 인구수 등으로 주목 받는 나라다. 시장성에서 만큼은 그 어느 나라와도 견주기 힘들 정도로 압도적인 잠재력을 가지고 있어, 애플의 팀 쿡 CEO가 인도 애플 매장 오픈식에 직접 참여했을 정도였다. 또, 아드하르(Aadhaar)라는 전 국민 생체 정보 데이터베이스로도 유명하다.

넘쳐나는 인구와 급한 디지털화라는 두 가지 현상이 한 나라에서 만나면 어떤 일이 벌어질까? 바로 잦은 정보 유출 사고다. 인도에서는 각종 보안 사고가 빈번히 일어나는데, 국가가 철저하게 관리해야 할 아드하르까지도 종종 사고 소식에 이름을 같이 올리는 통에 앞으로 어떤 '사이버 보안' 태풍이 몰아칠지 몰라 불길한 기운마저 감돈다.

인도에서는 규모가 작다고 하기 힘든 정보 유출 사고가 흔한 일이다. 2016년에는 320만 개의 직불카드 정보가 유출됐는데, 이 때문에 수많은 인도인들이 은행으로 몰려가 계좌를 동결하거나 카드를 재발급 받아야만 했다. 이는 사회적 혼란으로까지 이어졌다. 보다 최근인 2020년에는 차량 공유 서비스인 줌카(Zoomcar)에서 840만 고객 개인정보가 새나가기도 했었다. 그 사이사이 기간과 이후에도 더 큰 사고들이 끊이지 않았다.

위에서 언급한 아드하르의 경우, 12억 명이 등록되어 있을 정도로 규모가 방대하다. 이런 데이터베이스가 있다는 것 자체로도 항상 논란의 중심에 있는데, 주기적으로 '아드하르에 접근할 수 있다'거나 '접근했다'는 주장이 나오고 있어 불안감이 조성된다. 돈만 주면 다크웹에서 아드하르 정보를 획득할 수 있다는 언론 보도도 잊을만 하면 나온다. 만약 누군가 아드하르에 불법적으로 접근하는 데 성공한다면, 인도 전국민의 민감 데이터를 손에 쥐게 된다.

움직이는 인도 정부

보안 사고가 잦고, 아드하르까지 각종 사고의 중심에 서는 경우가 많아지자 인도 정부의 낮은 보안 의식에 대한 비판 여론이 거세지기 시작했다. 이에 인도 정부는 2022년부터 보안 규제를 강화하기 시작했다. 특히 보안 사고 발생 시 6시간 이내에 인도의 컴퓨터 비상대응팀에 의무적으로 신고하도록 했고, 기업들에 보안 투자 확대를 강력하게 요구하고 있기도 하다. 하지만 그 이후에도 계속해서 굵직한 사건이 터지고 있는 것으로 보아 아직 실효가 없는 것으로 평가된다.

Related Materials

- Data breach from an unsecured cloud server reveals thousands of Indian bank transfer records online - The Tech Outlook, 2025년

- 10 Biggest Data Breaches in India: Aadhaar Database Cloud Exposure and Financial Impact - Corbado, 2025년

- Major Cyber Attacks in India: Financial Data Exposed by Cloud Server Misconfigurations - Sattrix, 2025년

- Digital Threat Report 2024: Phishing and Cloud Exploits in Indian Finance Sector - PIB India, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)