우리가 알던 '룰즈섹 무슬림', 팔레스타인 핵티비즘으로 '급부상'

- 이름과 정체성 재정비하고, 팔레스타인 핵티비즘으로 탈바꿈

- 숨겨진 인프라와 운영 구조, 페르소나와 커뮤니케이션 전략 구사

- 여러 해커 조직과 동맹 맺어 결속력 강화...범죄지형 연결고리

룰즈섹 무슬림(LulzSec Muslims) 이슬람 해커 집단이 이름과 정체성을 재정비하고, 팔레스타인 핵티비즘으로 급부상하고 있다.

2023년부터 다크웹과 텔레그램 등 다양한 온라인 채널서 활동해온 룰즈섹 무슬림이 최근 SH7 G4NG로 재편됐다. 이 조직은 이슬람 정치 핵티비즘을 내세운다. 반이스라엘·반인도·반서구 메시지를 전송한다. 여러 해커 집단과 동맹을 맺어 결속력을 강화한다. 최근에는 일반 범죄 생태계로 존재감을 확장하고 있다.

숨겨진 인프라와 운영 구조

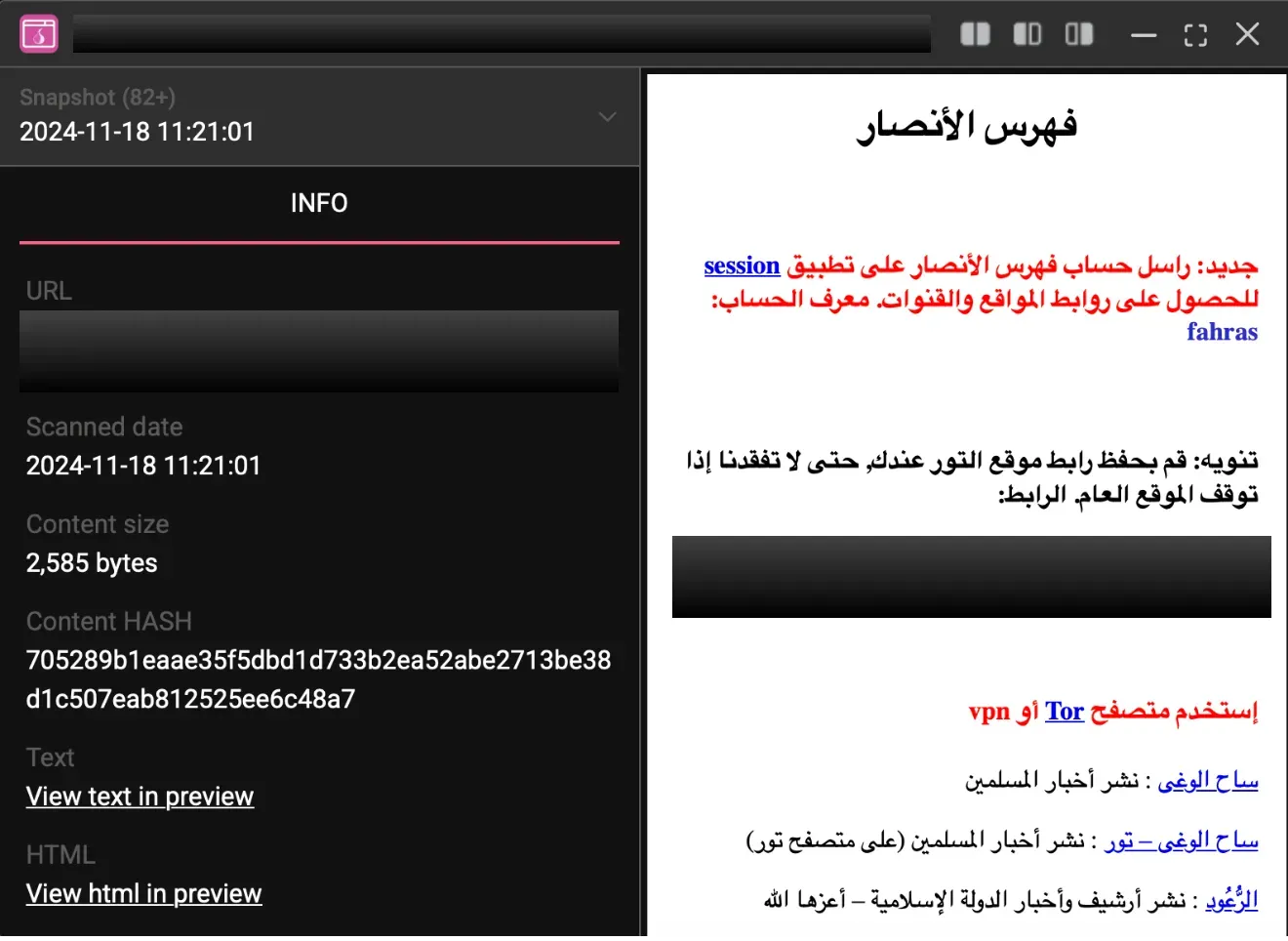

SH7 G4NG는 다크웹 익명 사이트, 텔레그램 비공개 채널을 통해 새로운 계정을 생성하고, 채널명을 자주 교체하며 활동한다. 특히 초창기 핵심 채널은 다크웹과 연계됐다. 운영자가 다크웹서 존재감을 드러내며 활동한 바 있다.

새로운 SH7 G4NG 명칭은 2025년 초 텔레그램 채널서 공식 사용됐다. 모든 운영 기록은 특정 아카이브 플랫폼에 남기겠다고 선언하며, ‘기록 전략’을 내세웠다. 이 전략은 중요 인프라와 메시지, 운영 주체를 은닉해 주는 효과로 작용했다. 채널마다 등장하는 별명과 페르소나인 Ku, Ly는 신원을 가리고, 커뮤니티 내부 결속을 다졌다.

페르소나와 커뮤니케이션 전략

SH7 G4NG는 다크웹 뿐만 아니라 텔레그램, 오픈 메시지 아카이브 등 다양한 플랫폼서 조직적이고 반복적인 메시지를 전송한다. ‘디지털 순교’, ‘자유 팔레스타인’과 같은 이슬람 저항 담론과 함께, 반이스라엘·반인도·반서구 구호를 강조한다.

특히 눈에 띄는 것은 페르소나와 비주얼 아이덴티티의 반복 활용이다. 일본 애니메이션서 차용한 별명, 피 묻은 깃발 이미지, IS 계열서 영감 받은 배너 등은 일종의 ‘브랜드’ 역할을 하고, 구성원에 일체감을 준다. 낮은 난이도 해킹과 디페이스 해킹 공격이 주를 이루지만, 매번 로고와 구호로 존재감을 과시한다. 또한 꾸준히 남아시아·중동 지역 출신 해커들과 교신한다. 인도·이스라엘 반대 담론을 내세우며, 폐쇄적으로 운영한다.

핵티비즘, 동맹, 그리고 범죄지형 연결고리

SH7 G4NG는 자체 이슬람 해커 네트워크 뿐만 아니라, 러시아 연계 DDoS 그룹, 지역 해커들과의 동맹을 주장한다. 테러 단체는 공개 연대를 자제하지만, 친러 해커와는 동맹을 선언했다. 팔레스타인 연대를 내세운 중동 해커 집단과의 메시지 교환은 ‘다중 동맹’ 전략을 보여준다.

코카인·합성마약 등 암거래 상품을 홍보하는 다크웹·텔레그램 채널서 SH7 G4NG 명의와 채널이 참조되는 사례도 포착됐다. 이를 두고, 보안전문가들은 브랜드 이미지로 위협 조직임을 과시하기 위함이란 해석과 함께 핵심 운영자가 실제 범죄와 중첩된 활동을 할 가능성도 주목했다.

SH7 G4NG는 이름을 바꾼 뒤, 이슬람 저항 핵티비즘 상징성으로 빠르게 확장했다. 낮은 기술 수준 공격은 조직 메시지와 시각 연출, 조직 아카이브 전략과 결합해 사회적 파급력을 높였다.

스텔스모어는 "해커 집단은 러시아 해커와 연대해 다양한 국가를 대상으로 공격한다"며 "발전하는 SH7 G4NG의 전략이 추후 사이버 위협 지형에 얼마나 큰 파장을 불러올지 예의주시 해야 한다"며 각별한 주의를 당부했다.

Related Materials

- 2024년 2분기 국가별 해커그룹 동향 보고서 - 타키온랩, 2024년

- 글로벌 사이버 공격 동향 보고서 - 체크포인트, 2024년

- 2023년 APT 및 해킹 그룹 동향분석 보고서 - 한국전자통신연구원, 2023년

- 2023년 인터넷 침해사고 동향분석 - KISA, 2023년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)