[칼럼] "반복되는 침해사고, 이벤트 평가 기반의 사고 대응으로 전환해야"

![[칼럼] "반복되는 침해사고, 이벤트 평가 기반의 사고 대응으로 전환해야"](/content/images/size/w1200/2025/07/---2.jpg)

- SKT, YES24, SGI서울보증 해킹, 근본적인 문제는 사고 대응 체계 미비

- 보안 시스템 운영, 보안 이벤트 평가, 위험도 판단 뒤 후속 조치 필요

- 이벤트 원인 분석, 내재 위협 실체 규명 절차 뒤따라야

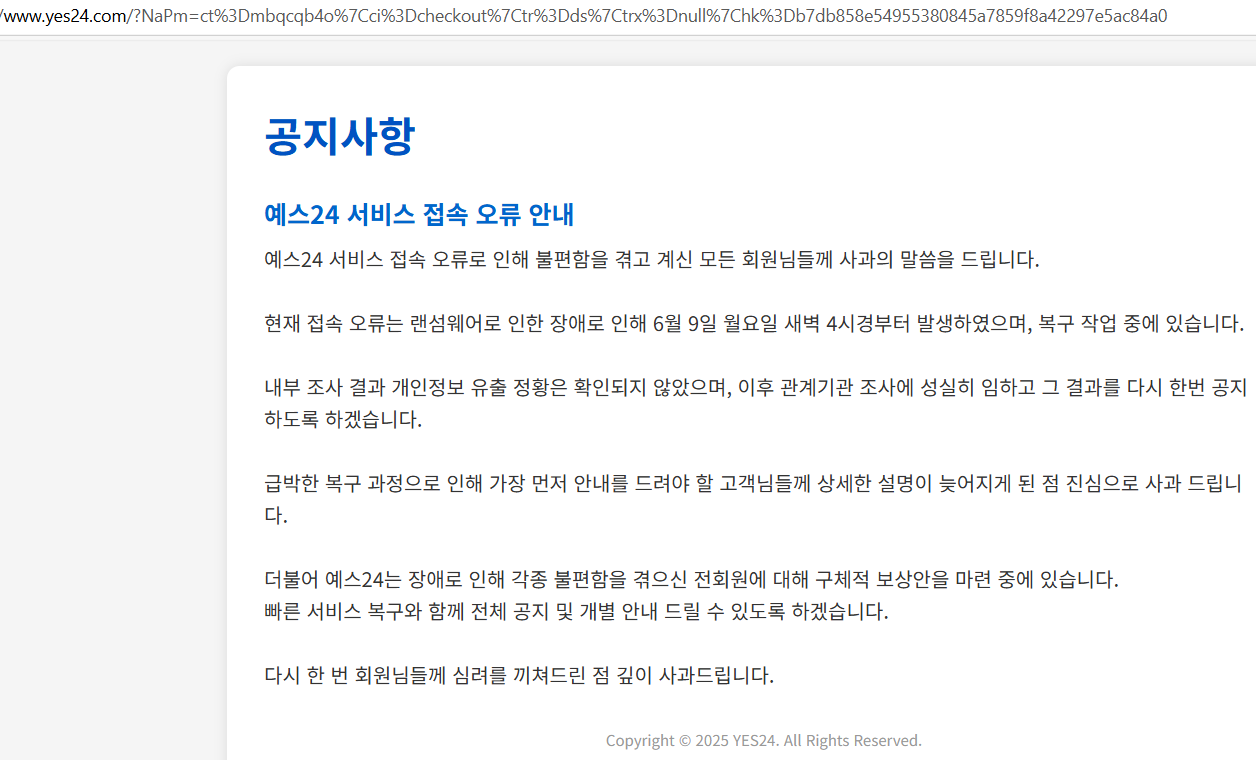

[칼럼 김진국 플레인비트 대표] 최근 SK텔레콤의 침해사고를 비롯하여 YES24, SGI서울보증 등 국내 주요 기업을 대상으로 한 사이버 공격이 잇따르고 있다. 이들 사고는 단순한 보안 장비의 부재나 일시적인 실수에서 비롯된 것이 아니다. 보다 근본적인 문제는 조직 전반에 걸친 사고 대응 체계의 미비에 기인한다.

오늘날 기업의 보안 환경은 매우 복잡하고 동적인 특성을 지닌다. 보안 시스템을 운영하는 과정에서는 수많은 보안 이벤트가 매일 생성되며, 이들 이벤트는 모두 적절하게 평가 되고, 위험도가 판단된 뒤 후속 조치를 수반해야 한다.

특히 사고와 관련된 정황이 의심 되는 이벤트의 경우, 단순히 ‘차단’하거나 ‘경고’ 수준에서 종료되는 것이 아니라, 반드시 이벤트의 원인을 분석하고 내재된 위협의 실체를 규명하는 절차가 뒤따라야 한다. 대다수 침해사고의 조사 결과를 살펴보면, 공격자는 최초 침투 이후 내부에 장기간 은닉 하며, 그 과정에서 다양한 활동을 수행한다.

초기 침입 단계에서는 정교하고 은밀한 수법을 활용하지만, 내부 환경을 어느 정도 파악한 이후에는 비교적 단순한 방식으로 공격을 지속하는 경우가 많다. 이러한 과정 속에서 공격자는 종종 조직의 보안 통제에 노출되며, 시스템 내에서 탐지 가능한 여러 이벤트를 유발하게 된다.

문제는 이러한 이벤트들이 조직 내부에서 실제로 감지되었음에도 불구하고, 그 원인에 대한 분석이 이루어지지 않음으로써 공격자가 최종 목적을 달성하는 데까지 이르는 경우가 많다는 점이다. 이는 단순한 탐지 실패가 아니라, 탐지 이후의 의사결정 과정과 대응 체계가 부재했음을 의미한다.

이제 사이버 보안의 대응 패러다임은 근본적으로 변화해야 한다. 이벤트의 발생 자체를 차단하는 것에 그치는 것이 아니라, 발생한 이벤트 하나하나의 의미를 해석하고, 고위험 이벤트에 대해서는 반드시 그 원인을 분석하는 체계적인 대응 프로세스로 전환해야 한다. 이와 같은 접근법은 단순한 기술적 대응을 넘어, 조직 전체의 보안 성숙도를 향상시키는 데 핵심적인 역할을 한다.

무엇보다 중요한 것은 이러한 업무를 수행할 수 있는 전문 인력의 확보와 유지이다. 아무리 우수한 보안 솔루션을 도입하더라도, 그 운용과 판단을 담당할 전문 인력이 없다면 효과를 기대하기 어렵다. 이벤트의 의미를 해석하고, 위협을 조기에 식별하는 일은 여전히 사람의 경험과 직관, 분석 역량에 의존하고 있기 때문이다.

공격자는 목적을 달성하기까지 여러 단계의 과정을 거친다. 이에 대응하는 조직은 가능 한한 이른 단계에서 공격을 식별하고 차단할 수 있는 체계를 갖추는 것이 중요하다. 이벤트 분석 기반의 사고 대응 체계는 바로 그러한 조기 식별의 기회를 제공하며, 궁극적으로는 조직의 사이버 위협 대응 역량을 획기적으로 강화하는 방안이 될 것이다.

침해사고는 단순히 기술의 문제가 아니다. 이는 체계, 인력, 문화 전반의 문제이며, 이제는 그 대응 방식에 있어 근본적인 변화를 모색해야 할 시점이다.

Related Materials

- 2024년 사이버 위협 동향 리뷰 2025년 전망 - 안랩, 2024년

- 2024 개인정보 이슈 심층 분석 보고서, 2024년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)