캄보디아 가짜 사이트 차단해야 할 방미통위, 접속했더니 오류

- 캄보디아 가짜 구인 사이트 차단 못한다는 위원회

- 위원회 사이트도 접속하면 오류 메시지 내보내

- 알고 보니 인증서 문제...불행인지 다행인지

최근 캄보디아 범죄 조직들이 한국인들을 유인한 후 납치, 감금해 각종 피해를 발생시키고 있다는 뉴스가 전국을 들썩이고 있다. 이들은 주로 불법 구인 광고 게시물을 통해 피해자들을 유혹한다고 하는데, 그러한 불법 게시물이 애초에 열람되지 않게 차단하는 방법은 아직 한국에서 쓸 수 없다고 한다. 왜? 불법 게시물 차단을 위한 위원회 구성이 되지 않았기 때문이라고 방송미디어통신위원회가 스스로 언론 인터뷰를 통해 밝혔다. 결국 개개인이 그러한 유혹에 빠지지 않는 수밖에 없다는 건데, 거대한 물음표가 머리에 떠오르는 대목이 아닐 수 없다.

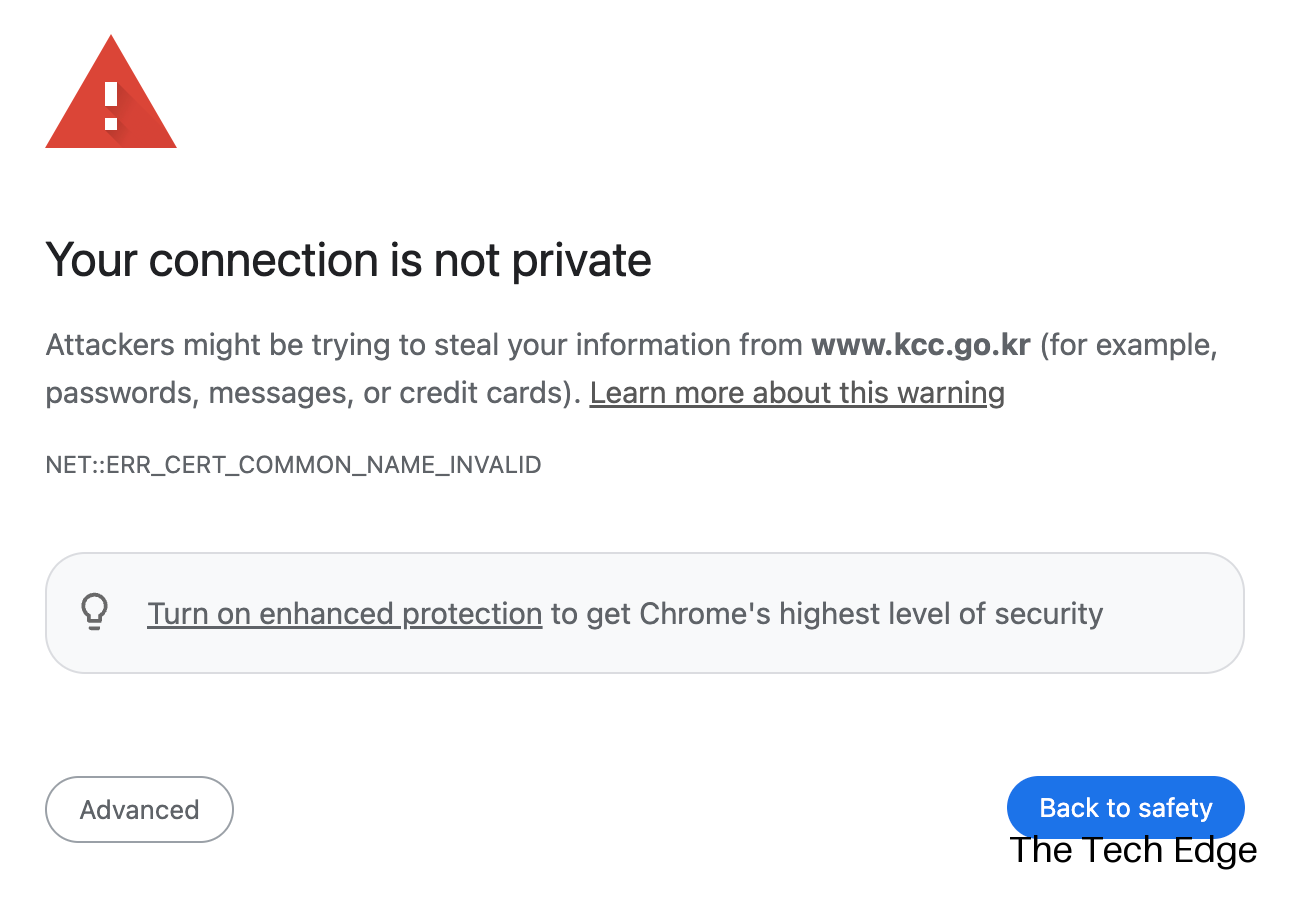

왜 위원회가 없으면 불법 게시물이나 사이트로의 접근을 차단하지 못하는 걸까? 개개인의 방비 외에는 대안이 없는 걸까? 이를 확인하기 위해 본지는 방송미디어통신위원회 서비스에 접속했다. 주소는 kmcc.go.kr이었는데, 시스템 점검 중이라는 안내 메시지가 뜬다. 그래서 방송통신위원회에 접속했다. 주소는 www.kcc.go.kr이며, 이러한 사건이 벌어지기 전에도 몇 가지 사안 때문에 접속해 본 경험이 있는 곳이었다. 하지만 이번에는 예상치 못한 페이지가 떴다.

잠깐 장애가 일어난 것일까? 언뜻 보면 우리가 여러 웹사이트를 검색하다가 종종 마주치는 오류 메시지일 뿐이었다. 게다가 접속이 아예 안 되는 것도 아니었다. 왼쪽에 있는 Advanced 버튼을 누른 후 Proceed to www.kcc.go.kr(unsafe)라는 옵션을 선택하면 다시 kmcc.go.kr로 들어가 “시스템 점검 및 누리집 개선 작업 안내”라는 안내를 볼 수 있기 때문이다.

오류의 의미와 원인

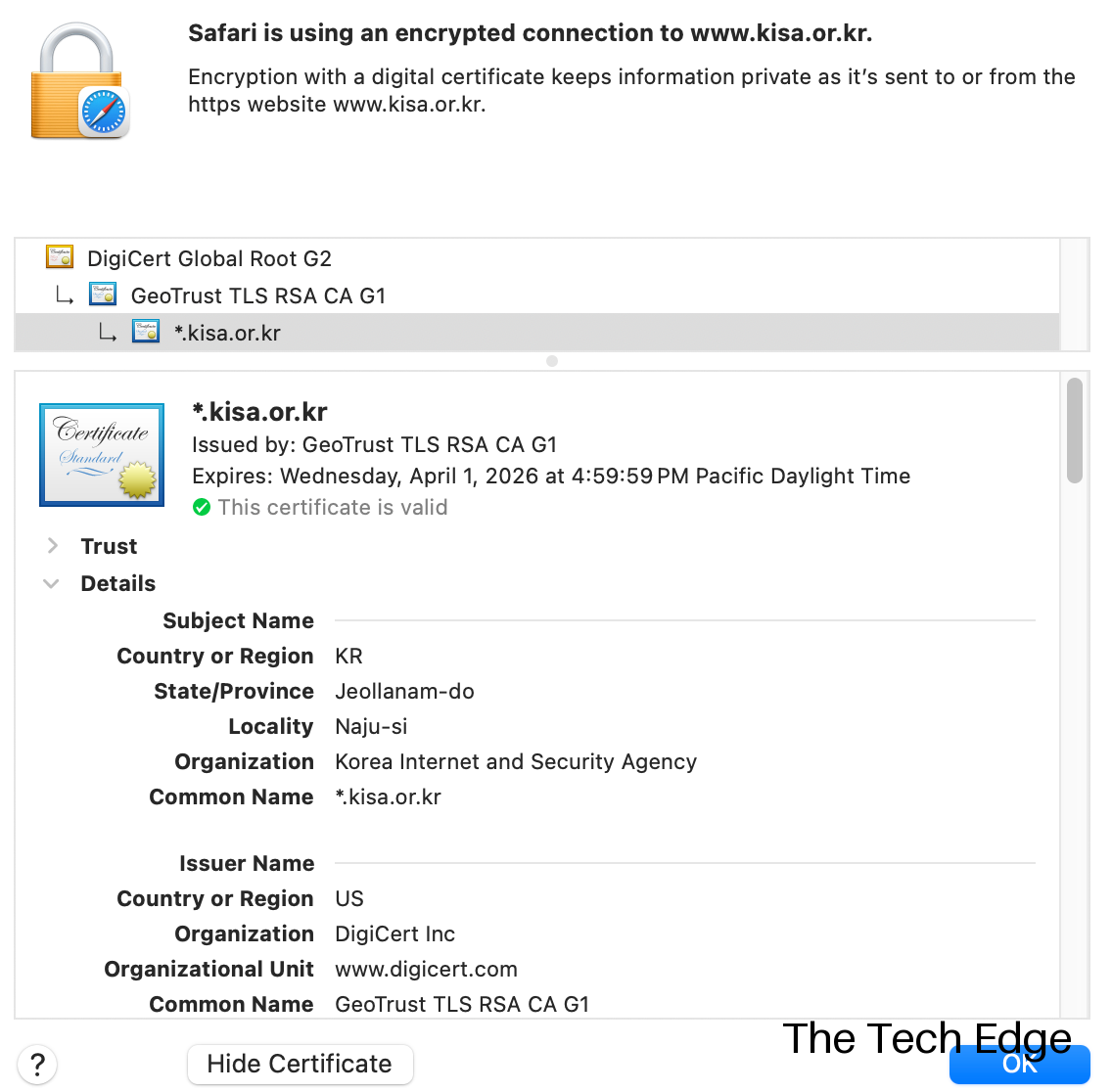

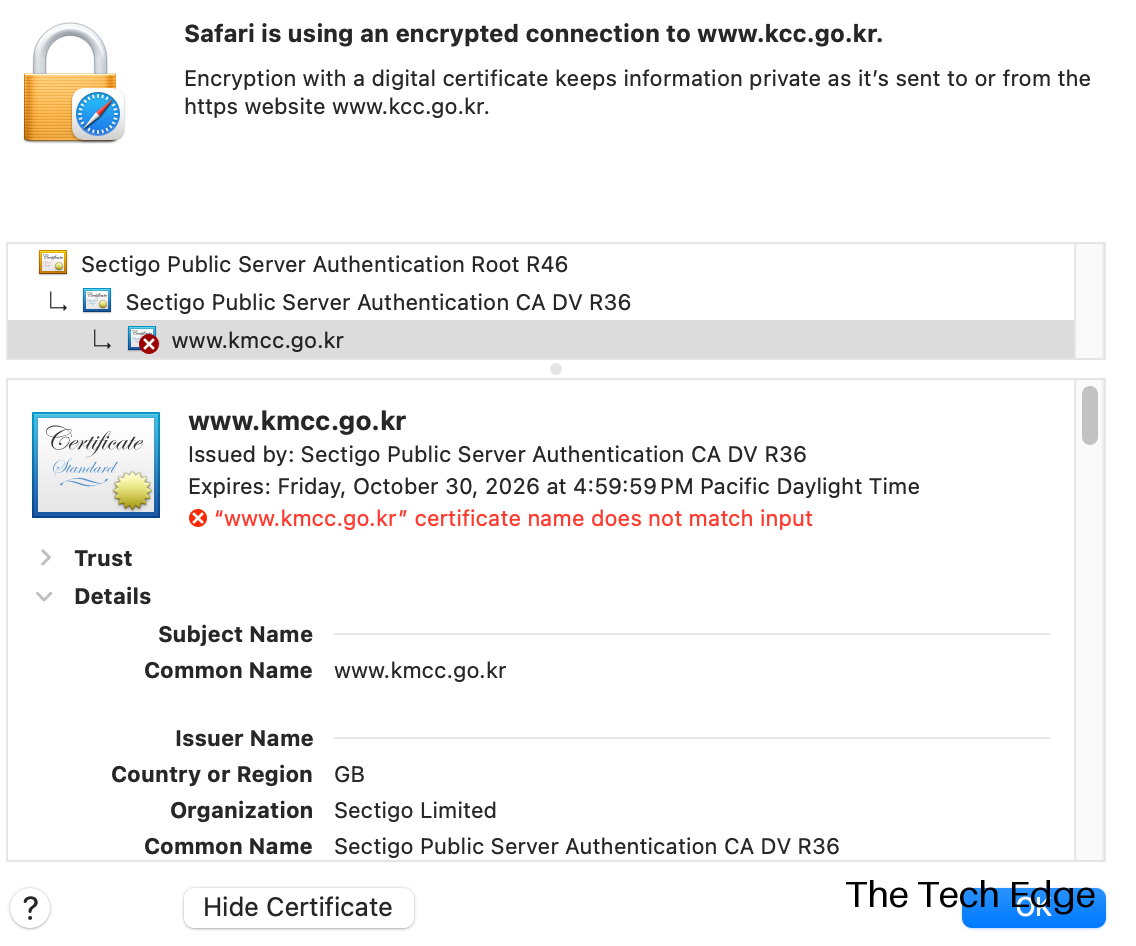

하지만 생각해볼 것이 하나 있다. 일단 저 그림에 있는 메시지들이 무엇을 의미하는지 하나하나 살펴보자. 일단 오류 메시지는 NET::ERR_CERT_COMMON_NAME_INVALID라고 나와 있다. 인증서의 CN(Common Name)이라는 값이, 사용자가 입력한 도메인 이름(이 경우 kcc.go.kr)과 일치하지 않을 때 출력되는 거라고 보면 된다. 일치하는 사이트에 접속을 시도하면 이러한 메시지가 전혀 뜨지 않은 채 곧바로 홈페이지를 열람할 수 있게 된다. 정상 접속이 가능한 사이트에서 CN 정보를 확인하면 다음과 같이 나온다. 아래는 한국인터넷진흥원의 사례에서 발췌한 것이다. 비정상인 경우(위 그림)와 정상인 경우와 비교하면 차이가 드러난다. (차이가 보이지 않아도 걱정할 것 없다. 설명이 이어진다.)

자, 그럼 정상과 비정상의 차이를 살펴보자. 먼저 봐야 할 건 도메인과 CN이 다르다는 것이다. 한국인터넷진흥원의 경우 도메인 주소는 kisa.or.kr이고 CN 역시 kisa.or.kr이다. 방송미디어통신위원회의 도메인은 kcc.go.kr인데, CN은 kmcc.go.kr이다. 무슨 말이냐면, kcc.go.kr에 접속하면 kmcc.go.kr의 인증서를 확인한다는 뜻이다.

줄임말들이 어지러울 텐데 이를 잠깐 정리하면 다음과 같다.

* kcc = 방송통신위원회

* kmcc = 방송미디어통신위원회

방통위 즉 KCC는 2025년 9월 7일 새로 통과된 법안에 의해 폐지될 예정이고, 방미통위 즉 KMCC가 그 자리를 대체하기로 되어 있다. 위 언급된 “위원회가 구성되지 않아 불법 사이트 차단이 어렵다”는 건, 바로 이 때문이다. 방통위가 방미통위로 변경되는 시점이 하필 지금이라는 것이다.

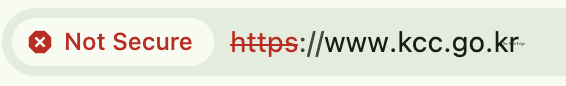

맨 위의 오류 메시지가 뜨는 이유는, 결국 도메인 주소와 CN 값이 일치하지 않기 때문이라는 것을 알 수 있다. 세계 1위 브라우저인 크롬의 경우, 안전하지 않다는 의미의 Not Secure라는 붉은 버튼도 화면에 띄운다.

이런 ‘불일치’는 그저 작은 해프닝에 불과할까? 정부 개편의 기간 동안 발생하는 어쩔 수 없는 현상이기만 할까? 그렇다고 할 수도 있지만, 아쉬운 점이 없는 것도 아니다. 우리는 이 문제를 조금 더 깊이 생각해볼 필요가 있다.

비슷한 오류...어디서 봤더라?

방미통위 웹사이트에서 나타나고 있는 문제를 간단히 요약하면 이렇다. “국가 정부 기관의 웹사이트에 들어갔더니 인증서 관련 오류가 뜨더라. 알고 보니 기존 기관이 새 기관으로 바뀌는 와중에 인증서의 도메인 정보와 CN 정보가 서로 얽혀 일치하지 않게 된 것이 문제더라.”

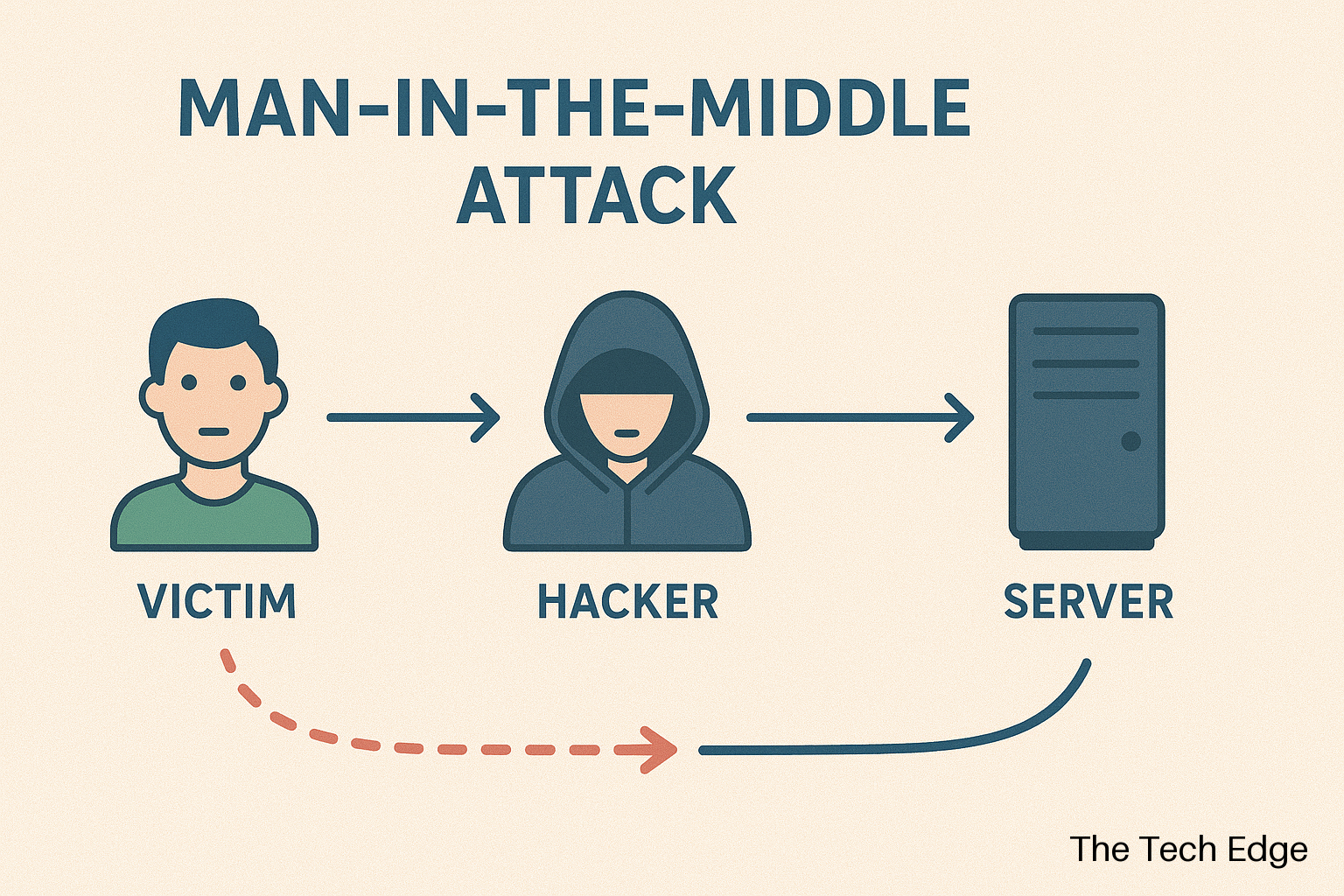

그런데 우리는 인터넷을 돌아다니다가 이러한 오류 메시지를 볼 때가 종종 있다. 해커가 ‘중간자 공격’이라는 걸 했을 때다. 공격자가 사용자와 서버 사이에 끼어들어, 원래는 사용자가 서버에 직접 보내야 하는 트래픽을 공격자가 가운데서 가로채는 것을 말한다. 다음 그림을 보면 좀 더 쉽게 이해할 수 있을 것이다.

중간에 끼어드는 이 공격을 하는 이유는 무엇일까? 사용자가 서버에 어떤 정보를 보내는지 파악하기 위해서다. 예를 들어 사용자가 로그인을 한다면, 서버에 ID와 패스워드 같은 민감한 정보를 전송해야 한다. 그런데 중간에 공격자가 있다면? 그 정보가 고스란히 공격자에게로 전달된다. 물론 암호화 처리가 되긴 하겠지만, 공격자는 정보를 입수해 크래킹을 시도하면 될 일이다.

이런 중간자 공격을 막기 위해 인증서라는 게 필요하다. 서버가 보내주는 인증서와, 사용자가 이용하려는 도메인의 정보가 일치하는지 확인한다는 의미다. 중간에 공격자가 끼어들면 이 정보들이 일치할 수가 없다. 그럴 때 브라우저는 인증서가 비정상적으로 처리되는 걸 인지하고 위와 같은 오류 메시지를 화면에 띄우게 된다. 즉 우리가 처음 마주했던 그 오류 페이지는 단순히 ‘불편을 끼쳐드려 죄송합니다’라는 메시지가 아니라, 중간자 공격 등의 피해를 예방하기 위한 장치라 할 수 있다.

새롭게 출범된 방미통위의 공식 웹사이트에 접속했더니 중간자 공격이 발생했을 때 나오는 오류 메시지부터 나와 방문자를 반긴다? 물음표가 뜰 수밖에 없다. 보안이나 해킹을 조금 안다면 혹시 방미통위가 침해된 걸까, 라는 의심이 들 수도 있는 상황이다. 다행히 우리는 방통위가 방미통위로 개편된다는 걸 알고 있었고, 그래서 과도기에 행정적 기술적 요소들이 조금 엉켰다는 것을 확인할 수 있었다. 즉, 중간자 공격이 진행되고 있는 건 아니었다는 것이다.

하지만 보다 매끄러운 일처리라는 면에 아쉬운 건 사실이다. 아무리 새 정부 서비스를 출범시키는 게 복잡하고 골치 아픈 일이라지만, 첫 단추는 더 공들여 끼웠어야 하지 않을까. 게다가 캄보디아 범죄 조직 때문에 전국민이 뒤숭숭한 이 중요한 때에, 핵심 기관이 해킹 공격의 지표처럼 보이는 오류 페이지가 전면에 뜨도록 한 건 ‘실책’으로까지 불려도 할 말이 없다고 본다.

방통위 도메인을 더 이상 사용하지 않더라도, 그와 연계된 인증서를 방미통위가 그대로 사용하면서, 기존의 kcc.go.kr로 들어오는 사용자에게 “앞으로 방송미디어통신위원회(kmcc.go.kr)라는 이름으로 만나자”는 안내 페이지만 하나 만들었어도 훨씬 신뢰도 높은 페이지가 방문자에게 노출됐을 것이다. 물론 ‘와, 페이지가 정상적으로 뜨는 걸 보니 방미통위 완전히 호감이네’라고 반응할 사람은 별로 없을 것이다. 하지만 이렇게 오류가 날 때 실망하고 신뢰 점수 낮추는 사람은 적지 않을 것이다. 잘 할 때는 돋보이지 않으면서, 못하면 유독 존재감을 과시하는 일들이 있는데 그 중 하나가 나랏일이고, 또 다른 하나가 인증서 관리다. 이번 일은 하필 그 두 개가 겹쳤기에 아쉬운 마음이 곱절로 생긴다.

Related Materials

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)